HTML-Smuggling mit WebAssembly: So tarnen Angreifer Malware im Browser

Angreifer nutzen WebAssembly, um Reassembly-Attacken zu verschleiern und herkömmliche Sicherheitssysteme zu umgehen. Analysten von Zscaler ThreatLabz haben die neue Angriffsmethode identifiziert und beschreiben, wie Unternehmen sich dagegen zur Wehr setzen können.

Reassembly-Angriffe gehören derzeit zu den bevorzugten Techniken von Malware-Akteuren. Bei dieser auch als HTML-Smuggling bekannten Methode handelt es sich um clientseitige Attacken, die traditionelle Sicherheitstechnologien umgehen. Angreifer betten schädliche Dateien direkt in Webseiten ein und nutzen dabei die Flexibilität von HTML und JavaScript aus, um Inhaltsfilter und herkömmliche Sicherheitsmaßnahmen zu überwinden.

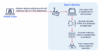

Das Prinzip der Reassembly-Angriffe basiert darauf, bösartige Komponenten über den Webbrowser bereitzustellen, wo sie direkt aus scheinbar harmlosen Daten zusammengesetzt werden. Die Angriffs-Payload wird erst vollständig zusammengestellt, wenn sie den Webbrowser und damit die „letzte Meile“ erreicht. Auf diese Weise gelingt es, die traditionellen, netzwerkbasierten Erkennungsmechanismen von herkömmlichen Cloud-Proxys und Web-Gateways zu umgehen.

HTML-Smuggling als Grundlage

Als Untergruppe von Reassembly-Angriffen hat sich bisher HTML-Smuggling einen Namen gemacht. Die Methode umfasst das Einbetten bösartiger Payloads in ansonsten harmlos aussehende HTML-Dokumente. Wenn das HTML-Dokument dann von einem Browser geladen wird, wird die Payload zur Kompromittierung einer Webseite zusammengebaut, während der Client das HTML- und Javascript lädt und interpretiert. Diese Methode missbraucht häufig JavaScript-Blobs, HTML5-Download-Attribute und Daten-URLs, sodass dort Malware in downloadfähigen Ressourcen versteckt wird, die im Transit harmlos erscheinen.

HTML-Smuggling mit WebAssembly

WebAssembly (WASM) ist ein binäres Befehlsformat, das für leistungsintensive Anwendungen im Web entwickelt wurde. Entwickler verwenden WASM, um Code mit nahezu nativer Geschwindigkeit auszuführen und so komplexe Berechnungen direkt im Browser zu ermöglichen. Angreifer setzen für ihre Kampagnen genau auf dieses Prinzip, um die Verbreitung von Malware weiter zu verschleiern und zu optimieren.

WASM ist für Angreifer zur Verbreitung bösartiger Payloads attraktiv, da es ihnen ermöglicht, bösartige Inhalte in Browsern auszuführen und dabei die für herkömmliche Dateityp-Signaturen typischen Erkennungsmechanismen zu umgehen. Weitere Eigenschaften von WASM, die Angreifer ausnutzen, sind:

- Binärformat: WASM-Code ist kompakt und schwer zu analysieren, wodurch statische Inspektionen und signaturbasierte Erkennung weitaus weniger effektiv sind.

- Plattformübergreifende Ausführung: WASM läuft nahtlos in den gängigen Browsern aller Betriebssysteme, was die Erfolgsquote der Akteure erhöht.

- In-Memory-Operationen: Payloads können ausschließlich im Speicher ausgeführt werden, wodurch forensische Spuren weiter reduziert werden.

- Komplexe Verschleierung: WASM-Module können Payloads spontan neu erstellen und entschlüsseln, was die Malware-Analyse extrem schwierig macht.

Auf diese Weise kann eine HTML-Datei ein WASM-Modul laden, das bei seiner Ausführung eine eingebettete und unsichtbare Ransomware-Payload rekonstruiert, bis sie über einen Webbrowser den Endpunkt erreicht.

Mehrschichtige Abwehr

Zum Schutz vor diesen modernen Angriffsmustern benötigen Organisationen vielschichtige Abwehrmaßnahmen, die auf unterschiedlichen Ebenen greifen. Dazu eignen sich Herangehensweisen, die auf parallele Erkennungsmechanismen bei einmaligem Inline-Scan abzielen. Die folgenden Maßnahmen helfen dabei:

- Protokoll- und Inhaltsprüfung: Sicherheitslösungen sollten nicht nur Datei-Header analysieren, sondern auch die tatsächlich eingebetteten Inhalte im HTTP-/HTTPS-Datenverkehr – einschließlich versteckter WASM-Module.

- Erweiterte MIME-Typ-Prüfung: Public-Service-Edge-Nodes können Daten-URLs und Skripte auf abnormale MIME-Typen oder Download-Verhalten überprüfen und automatisch verdächtige Downloads markieren und blockieren.

- Inline Blockierung in Echtzeit: Verdächtige Dateien – von HTML über Javascript bis hin zu WASM – sollten von den eingesetzten Sicherheitslösungen erkannt und während der Übertragung gestoppt werden, sodass das Einschleusen von Payload verhindert wird.

- Ganzheitliche Sichtbarkeit: Sicherheitslösungen sollten detaillierte Analysen bereitstellen, damit Teams verdächtige Einschleusungstechniken nachvollziehen und Gegenmaßnahmen einleiten können. So lässt sich die Verweildauer von Angreifern reduzieren und eine laterale Bewegung verhindern.

- Browser-Isolierung: Der Einsatz von Browser-Isolation-Technologien ermöglicht es, Webinhalte in einer isolierten Umgebung auszuführen. Durch das Streamen der Sitzung an den Endnutzer, statt aktiver Inhaltsübertragung, lassen sich HTML-basierte Payloads effektiv abwehren.

- Cloud-Sandbox: Die Kombination aus Antiviren-Engines, Zero-Trust-Browsern und Sandbox-Verfahren erlaubt eine Echtzeitanalyse von Inhalten, um Malware zu stoppen und gleichzeitig die Produktivität der Nutzer zu erhalten.

Adaptive Sicherheitskonzepte gefragt

Reassembly-Angriffe einschließlich HTML-Smuggling beschränken sich nicht mehr nur auf den Missbrauch einfacher Download-Attribute oder JavaScript-Blobs, sondern werden durch die Einführung von WebAssembly-Technologien immer raffinierter. Solche Kampagnen sind schwieriger zu erkennen und potenziell schädlicher, sodass Unternehmen mit adaptiven Abwehrmechanismen reagieren müssen.

Wenn Sicherheitsteams auf ein fortschrittliches Echtzeit-Scan-Tool nach Bedrohungen und einen modernen Sicherheitsansatz mit Verhaltensanalyse und Inline-Inspektion auf Netzwerkebene setzen, können sie ihre Umgebungen schützen. Eine Inline-Prüfung von Inhalten enttarnt und neutralisiert Bedrohungen wie Reassembly-Angriffe, bevor sie den Endpunkt erreichen und dort zusammengesetzt werden.

Autor