AirITSystems GmbH Halle 7, Stand 105 : Verzahnte Security-Strategien : Wie integrierte Führungs- und Technikstrukturen Cybersicherheit nachhaltig stärken

Fehlende Abstimmung zwischen Sicherheitstechnik und Governance-Strukturen schwächt die Cybersicherheit vieler Organisationen. Besonders die Schnittstellen zwischen Technologie, Management und Unternehmensprozessen weisen kritische Lücken auf, die Angreifer ausnutzen können.

Noch immer arbeiten viele Organisationen in Cybersecurity-Technik-Silos. Über die Jahre haben sich Technologie-Stacks entwickelt, getrieben von Bedrohungslagen, Innovationen und Zufällen. Diese bilden bis heute die Grundlage für Erkennung und Reaktion auf Cybervorfälle.

„Historisch gewachsen“ erklärt zwar Ineffizienzen, doch tatsächlich entstehen viele Probleme, weil technische Security-Lösungen kein konsistentes Ökosystem bilden. Zu viele Brüche behindern Automatisierung und erschweren die flexible Anpassung an neue Bedrohungen. Diese fehlende Integration erzeugt „horizontale Systembrüche“ innerhalb derselben Sicherheitsschicht.

Mit Blick auf nachhaltige Effekte prägt der Security-Spezialist AirITSystems den Begriff der „vertikalen Systembrüche“: strukturelle Lücken zwischen Security-Technologien, Managementsystemen und geschäftskritischen Prozessen. Sie entstehen dort, wo Technologie-Stack, Betriebsführung und IT-Governance eigentlich ineinandergreifen sollten und führen zu ineffizientem Budgeteinsatz, falschen Prioritäten und Ressourcenknappheit in der proaktiven Cyberabwehr.

Die Symptome dieses strukturellen Problems sind deutlich:

- Richtlinien des Informationssicherheitsbeauftragten (ISB) erscheinen technischen Spezialisten oft zu abstrakt und schwer umsetzbar.

- Security-Maßnahmen werden meist reaktiv implementiert, statt von Projektbeginn an integriert.

- Das Sicherheitsniveau ist uneinheitlich: Während die Perimetersicherung oft stark ausgebaut ist, bleibt die Cloud-Absicherung schwach.

- Methodisches Risikomanagement ist im operativen IT-Betrieb häufig nicht ausreichend verankert.

- Fehlende Architekturstandards und unklare Steuerung führen zu horizontalen Systembrüchen in Security-Technologien.

Die Ursachen liegen häufig in der organisatorischen IT-Struktur. Vertikale Systembrüche deuten auf ungelöste Führungsfragen hin.

Sicherheitsmanagement im Elfenbeinturm

Die Verantwortlichen für IT-Security agieren häufig zu isoliert vom Beauftragtenwesen. Dadurch entstehen oft komplexe Informationssicherheits-Managementsysteme (ISMS), in denen Verantwortliche in einem kontinuierlichen Verbesserungsprozess die Sicherheit vermeintlich erhöhen, ohne IT-Security-Experten und zugrundeliegende Technologien ausreichend einzubeziehen.

Das Top-Management definiert den Rahmen für das anzustrebende Sicherheitsniveau, bezieht dabei Informationssicherheits-Experten ein und bestellt einen Beauftragten für die Steuerung der Informationssicherheit. Dieser entwickelt verbindliche Vorgaben und implementiert das Regelwerk als Geschäftsanweisungen. Die operativen IT-Einheiten sind anschließend verantwortlich, diese Vorgaben umzusetzen und mit geeigneten Technologien und Prozessen darauf zu reagieren.

In der Praxis sind viele Sicherheitstechnologien und begleitende Betriebsprozesse bereits von IT-Fachexperten initiiert worden. Firewalls und Schadcodescanner sind etabliert, oft lange vor der formellen Dokumentation durch den Informationssicherheitsbeauftragten. Dadurch wird der ISB von den Experten als wenig unterstützend wahrgenommen. Um diese Lagerbildung zu überwinden, müssen organisatorische Barrieren abgebaut und die Zusammenarbeit etabliert werden.

Organisatorische Brüche als Sicherheitsrisiko

Es fehlt an verbindenden Elementen zwischen dem formalen ISMS-Paperwork und der technischen Umsetzung. Die Symptome resultieren aus nicht verzahnten vertikalen Brüchen in der Organisationsstruktur. Zuständigkeitsgrenzen verhindern oft die enge Zusammenarbeit, was für die Querschnittsfunktion Sicherheit kontraproduktiv ist.

Klare Regelungen zu Zuständigkeiten und Verantwortlichkeiten sind Kernpflicht der Geschäftsführung, des Vorstands oder der Behördenleitung. Wird diese Pflicht vernachlässigt, können Schadenersatzforderungen und strafrechtliche Konsequenzen drohen.

Der Automatismus, Beauftragte für Informationssicherheitsmanagement, Risikomanagement und Datenschutz zu bestellen, senkt die Haftungsrisiken der Führungsebene. Gleichzeitig führt er oft dazu, dass die oberste Leitung sich zu sehr auf formale Bestellungen beschränkt.

Die Organisation erreicht mit Normanforderungen den gewünschten Reifegrad bei Managementsystemen, Schnittstellen und Zuständigkeiten nur langsam. Gleichzeitig zwingen der dynamische IT-Markt und die Schnelllebigkeit der Angreifer die IT zu reaktivem Handeln. Lösungen werden von Technikern beschafft, implementiert und vom IT-Betrieb dann mühsam am Laufen gehalten. So entstehen fragmentierte IT-Systeme, die kaum noch zu verteidigen sind.

Ganzheitliche Sicherheitsstrategien

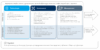

Das reine Ausweiten von Organisationen durch Managementsysteme und Beauftragte in Stabsstellen reicht nicht aus. Unternehmenssicherheitsziele müssen stärker in die Geschäftsstrategie integriert werden, jedoch unter Berücksichtigung rechtlicher und branchenspezifischer Anforderungen. Daraus entsteht die Notwendigkeit, diese in eine passende Sicherheitsarchitektur zu übersetzen. Doch was bedeutet es konkret, Sicherheit am Business auszurichten?

Die Integration rechtlicher, technischer und organisatorischer Perspektiven ist essenziell und erfordert Dolmetscher: Business-Analysten, Enterprise-Architekten sowie Experten für Informationssicherheit, Datenschutz und Cybersecurity arbeiten mit Business-Vertretern, Controllern und Risikomanagern in einem interdisziplinären Gremium für Unternehmenssicherheit, das direkt an die oberste Führung berichtet.

IT-Risiken müssen ernsthaft im allgemeinen Risikokatalog verankert und zugänglich gemacht werden, denn unterschiedliche Fachsprachen und Komplexität führen häufig zu Integrationsbrüchen. Risiken werden oft pauschal bewertet oder verschwinden hinter Sammelbegriffen wie Patch- oder Benutzermanagement. Eine verstärkte Kooperation zwischen IT und Controlling ist zukünftig notwendig, um Bewertungsmaßstäbe zu vereinheitlichen und IT-Risiken unternehmensweit transparent zu machen. Das Risikomanagement steuert so Investitionen, priorisiert Maßnahmen und löst Abhängigkeiten.

Erweitert man Governance-Funktionsstellen um Business-Vertreter und orientiert das Risikomanagement konsequent am Organisationszweck inklusive der IT-Risiken, entsteht die Grundlage für die Steuerung von Verbesserungspotenzialen, Schwachstellen und Risiken. Einzelbeauftragte werden durch agile, multidisziplinäre Teams ersetzt, was eine moderne, schnelle und effektive Steuerungsstruktur gewährleistet.

AirITSystems GmbH Halle 7, Stand 105