OT: Auf lange Zeit sicher?! : IEC 62443 als regulatorisches Rahmenwerk für die Sicherheit von Operational Technology (OT)

Die Absicherung der sogenannten Operational Technology (OT) hat sich mittlerweile zu einer eigenständigen Disziplin im Bereich der Informations- und IT-Sicherheit entwickelt. Die umfangreiche Normenreihe IEC 62443 enthält Vorgaben und Best Practices, die für ein ausreichendes Schutzniveau im Bereich industrieller Kontrollsysteme sorgen sollen. Der vorliegende Beitrag gibt einen Überblick über die grundlegenden Aspekte und die Struktur der Normenfamilie und liefert einen Ausblick auf die noch offene zukünftige Weiterentwicklung.

Seit Jahrzehnten fußen – nicht zuletzt in Deutschland – der wirtschaftliche Erfolg produzierender Unternehmen und das Funktionieren kritischer Versorgungsinfrastruktur auf technischen Anlagen, deren Hersteller enorme Kompetenzen bei der Konstruktion und Zusammenstellung von mechanischen, mechatronischen und elektronischen Komponenten zu komplexen Systemen vorzuweisen haben. Gesellschaftliche wie technologische Entwicklung sowie die Digitalisierung der Industrie haben an dieser Stelle aber mittlerweile längst auch Anforderungen aus der Informationstechnik eingebracht – oft getrieben von Kundenwünschen oder Fortschritten von Marktbegleitern. Die bekannte Problematik der OT-Security ergibt sich aus dem Mix des „Neuen“ für Hersteller und Betreiber mit der erheblich längeren Betriebsdauer hochspezialisierter, selten gepatchter industrieller Systeme im Umfeld einer hochdynamischen Bedrohungslage aus der IT

Um IT-Sicherheit in Organisationen ganzheitlich zu adressieren, musste sich neben der „klassischen“ IT mit der OT erst eine weitere Anwendungsdomäne etablieren. Unter OT sollen an dieser Stelle „Hard- und Software, die durch die direkte Überwachung und/oder Steuerung von industriellen Geräten, Anlage, Prozessen und Ereignissen eine Veränderung feststellt oder bewirkt“ [1] verstanden werden. Bei der OT-Security handelt sich folglich um die Übertragung oder Erweiterung bereits vorhandener Sicherheits-Prinzipien und -Technologie in industrielle Nutzungsumgebungen und Einsatzszenarien.

Die große Heterogenität der OT bezüglich eingesetzter Systeme, Komponenten, Applikationen und Dienste erhöht die Komplexität dabei deutlich. Oft bestehen diese aus sehr spezifischen, proprietären Bestandteilen, weswegen für Inbetriebnahme, Wartung und Instandhaltung überwiegend Personen mit Spezial- und Expertenwissen eingesetzt werden. Noch dazu stehen für diese Tätigkeiten üblicherweise wenige bis keine Zeitfenster zur Verfügung, was beispielsweise die Installation von Softwareupdates stark erschwert (vgl. [2]).

Ferner sind bei der OT neben den drei hauptsächlichen Schutzzielen der Informationssicherheit (Vertraulichkeit, Integrität und Verfügbarkeit) auch noch wesentliche Anforderungen relevant, die sich unter dem Sammelbegriff Safety zusammenfassen lassen.

IEC 62443

Unter dem Dach der International Society of Automation (ISA) wurde 2002 das Komitee ISA99 „Industrial Automation and Control Systems Security“ ins Leben gerufen, das Standards und technische Reports entwickelt. So entstand in Zusammenarbeit mit der International Electrotechnical Commission (IEC) die Normenreihe IEC 62443 „Industrial communication networks – Network and system security“, die von ISA und IEC gleichermaßen publiziert wird [3,4]. Innerhalb dieses Beitrags wird der Einfachheit halber ausschließlich die Nomenklatur der IEC genutzt.

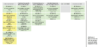

Die ersten beiden Teile, namentlich IEC TS 62443-1-1 und IEC TR 62443-3-1, wurden bereits 2009 veröffentlicht (vgl. Abb. 1) – der jüngste Neuzugang ist IEC TS 62443-6-2 „Security for industrial automation and control systems – Part 6-2: Security evaluation methodology for IEC 62443-4-2“ vom Januar 2025. Die Aktivitäten zur (Weiter-)Entwicklung der Normenreihe finden in der Working Group 10 „Security for industrial automation and control systems“ innerhalb des Technical Committee 65 „Industrial-process measurement, control and automation“ der IEC statt – das deutsche Spiegelgremium hierzu ist die DKE/UK 931.1 [4].

Grundsätzlich bezieht sich die Reihe IEC 62443 aus ihrer Historie und dem Entstehungskontext heraus auf industrielle Kontrollsysteme im Bereich der Automatisierungstechnik (sog. Industrial Automation and Control Systems, IACS), die als Teilmenge der OT zu sehen sind. Solche Automatisierungslösungen bestehen aus Komponenten in Form von Produkten wie etwa speicherprogrammierbaren Steuerungen (SPS), Supervisory-Control-and-Data-Acquisition-(SCADA)-Systemen, Netzwerk- und Netzwerksicherheitskomponenten wie Firewalls oder auch aus Softwareapplikationen (siehe auch [5]).

Struktur

Bei der IEC 62443 handelt es sich um eine Normenreihe mit mehreren Teilen, die zum Zeitpunkt des Erscheinens dieses Beitrags noch nicht alle fertiggestellt und veröffentlicht wurden. Die einzelnen Teile sind sechs Bereichen zugeordnet:

- Allgemeine Grundlagen: In den normativen Dokumenten in diesem Bereich werden zentrale Festlegungen für die gesamte Normenreihe getroffen und übergeordnete Zusammenhänge erklärt.

- Sicherheitsanforderungen für Betreiber und Dienstleister: Um industrielle Kontrollsysteme während ihres gesamten Lebenszyklus angemessen schützen zu können, werden in diesem Bereich vor allem organisatorische Maßnahmen festgelegt.

- Sicherheitsanforderungen an Automatisierungssysteme: Um eine risikoangepasste Auswahl von Sicherheitsmaßnahmen zu unterstützen, führen diese normativen Dokumente Technologien und Werkzeuge sowie deren Einsatzmöglichkeiten zum Schutz industrieller Kontrollsysteme auf.

- Sicherheitsanforderungen an Automatisierungskomponenten: Unabhängig vom endgültigen konkreten Einsatzkontext umfassen die hierzu gehörenden Dokumente Vorgaben für Produkte, die für die Nutzung in industriellen Kontrollsystemen vorgesehen sind. Hieraus ergibt sich insbesondere eine Relevanz für die Hersteller ebensolcher Komponenten.

- Profile der IEC 62443: Dieser Bereich ist für Normen vorgesehen, die auf branchenspezifische Gegebenheiten zugeschnitten sind – allerdings wurden solche bis dato noch nicht veröffentlicht.

- Evaluationsmethodik: Die normativen Dokumente dieses Bereichs enthalten ergänzende Vorgaben zur Prüfung der Konformität mit anderen Normen der Familie.

Bisher veröffentlicht wurden 13 Teile (grün in Abb. 1) – vier weitere Teile sind in Bearbeitung (gelb in Abb. 1). Im Bereich „Profile der IEC 62443“ sollen zukünftig weitere Teile dazukommen (grau in Abb. 1).

Innerhalb der gesamten Normenfamilie besteht eine enge Verzahnung: So schafft zum Beispiel IEC 62443- 1-5 „Scheme for IEC 62443 security profiles“ die Grundlage für die zukünftigen Teile aus dem Bereich „Profile der IEC 62443“ – oder die Normen zur „Evaluationsmethodik“ machen auf den Normen IEC 62443-2-4 und IEC 62443-4-2 aufbauende Vorgaben.

Rollen

IEC 62443 sieht für die beteiligten Parteien verschiedene Rollen vor, die unterschiedliche Verantwortlichkeiten, Rechte und Pflichten sowie Aktivitäten zusammenfassen (vgl. [5]). Bei den Rolleninhabern kann es sich um Einzelpersonen, Organisationen wie Unternehmen oder Behörden oder einen Teil davon (z. B. bestimmte Abteilungen) handeln. Zwischen Rollen und Rolleninhabern können dabei n:m-Beziehungen bestehen: Eine Partei kann mehrere Rollen einnehmen und eine Rolle kann von mehreren Parteien wahrgenommen werden.

Folgende Rollen sind vorgesehen:

- Betreiber (Asset Owner): Der Betreiber nutzt ein industrielles Kontrollsystem (Industrial Control System, ICS) zur operativen Abwicklung seiner Geschäftsprozesse und trägt die juristische Verantwortung dafür. Sein Beitrag zur Sicherheit besteht vor allem im Aufsetzen des Sicherheitsprozesses für das System.

- Systemintegrator (System Integrator): Im Rahmen der Planung und Inbetriebnahme hat der Systemintegrator dafür zu sorgen, dass das ICS betreffend sowohl die seitens der Hersteller in den Produkten integrierten Sicherheitsfunktionen aktiviert und korrekt konfiguriert werden (bspw. Anlegen benötigter Firewallregeln oder Definition passender Ausnahmen in einer EDR-Lösung), sowie weitere technische Maßnahmen zu treffen, um das notwendige Sicherheitsniveau zu erreichen (bspw. Deaktivierung nicht benötigter Netzwerkports oder Löschung nicht benötigter Standardbenutzerkonten).

- Wartungsdienstleister (Maintenance Service Provider): Der Wartungsdienstleister ist für Anpassung und Außerbetriebnahme des ICS verantwortlich. Seine Mitwirkung am Sicherheitsprozess bezieht sich auf zwei unterschiedliche Perspektiven einerseits die Durchführung von Tätigkeiten, um das gewünschte Sicherheitsniveau zu erhalten oder wiederherzustellen (bspw. Installation von Notfallupdates nach öffentlichem Bekanntwerden einer Schwachstelle) – andererseits Veränderungen am ICS, die originär dessen Hauptfunktion betreffen, aber auch Auswirkungen auf die OT-Sicherheit haben (bspw. Anpassung der Firewallregeln, um die Kommunikation mit einer neuen MES-Lösung zu ermöglichen).

- Hersteller (Product Supplier): Der Hersteller entwickelt (in der Regel seriengefertigte) Produkte in Form von Komponenten für ICS und bringt diese in Verkehr. Sein Beitrag zur Sicherheit sind vor allem die Ausstattung von Produkten mit entsprechenden Sicherheitsfunktionen (bspw. die Bereitstellung von MFA) und das Bereitstellen einer möglichst sicheren Konfiguration im Auslieferungszustand (bspw. Verwendung hinreichend sicherer Standard-Passwörter). Hierdurch werden die weiteren beteiligten Parteien maßgeblich bei ihren Tätigkeiten im Lebenszyklus des industriellen Kontrollsystems unterstützt.

Ausrichtung

Grundlegendes Leitmotiv hinter der gesamten Normenfamilie ist „Defense in Depth“ – also eines der zentralen Prinzipien der Informationssicherheit im Allgemeinen, bei dem sich Sicherheitsmaßnahmen gegenseitig verstärken und ergänzen. Das Umgehen oder Versagen einer oder sogar mehrerer Sicherheitsmaßnahmen muss demnach durch weitere Sicherheitsmaßnahmen ausreichend kompensiert werden.

Erreicht werden soll die mehrstufige Sicherheit durch konsequentes Mitdenken der Sicherheitsaspekte in jedem Punkt im Lebenszyklus eines ICS und seiner Bestandteile, weshalb auch von einem Security-by-Design-und Security-by-Default-Ansatz gesprochen werden kann.

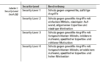

Security-Levels

Diese Sicherheitsebenen beschreiben die Fähigkeiten von Produkten oder Automatisierungslösungen, vor Cyberbedrohungen zu schützen. Tabelle 1 zeigt, wie sich die Security-Levels in Mittel, Aufwand, Expertise und Motivation möglicher Angreifer auf ein ICS unterscheiden.

Es soll also explizit nicht nach dem Prinzip „One Size Fits All“ vorgegangen werden, sondern die Sicherheitsmaßnahmen sind basierend auf vielen Faktoren (u. a. Produkt und Kontext) passgenau auszuwählen und die jeweiligen Ausprägungen entsprechend festzulegen.

Anforderungen

Die Vorgaben zur technischen und organisatorischen Ausgestaltung der IT-Sicherheit für industrielle Kontrollsysteme und deren Bestandteile sind in verschiedenen Einzelnormen der Normenfamilie aufgeführt. Das ist einerseits der Tatsache geschuldet, dass sich die Anforderungen in unterschiedlichem Maß an die Inhaber der oben genannten Rollen richten – andererseits sind diese sowohl generisch und vom Einsatzkontext unabhängig (z. B. zur sicheren Entwicklung von Produkten) als auch für den konkreten Einsatz in Organisationen vorzusehen (z. B. zur Netzwerksegmentierung).

Grundanforderungen

IEC 62443-3-3 und IEC 62443-4-2 definieren sieben grundlegende Anforderungen (Foundational Requirements) an ICS:

- Identification and Authentication Control (IAC): ICS-Nutzer* müssen zweifelsfrei identifiziert und authentifiziert werden, um Zugänge angemessen schützen zu können.

- Use Control (UC): Aufbauend auf der Identifikation und Authentifizierung von Benutzern ist sicherzustellen, dass diese exakt diejenigen Berechtigungen erhalten, die für die Verrichtung der jeweiligen Tätigkeiten absolut notwendig sind. Dies gilt sowohl für Konten zur Nutzung durch Personen als auch für jene, die (automatisiert) von Softwarediensten genutzt werden.

- System Integrity (SI): Während des gesamten Lebenszyklus des Systems muss dessen Integrität ausreichend geschützt sein.

- Data Confidentiality (DC): Auch das Schutzziel der Vertraulichkeit ist einzuhalten – die Anforderungen hierzu beziehen sich dabei vor allem auf den Schutz von Daten während der Übertragung und Speicherung.

- Restricted Data Flow (RDF): ebenfalls relevant für die Vertraulichkeit ist die Kontrolle von Datenflüssen. Einerseits sollte der Datenfluss generell auf das Mindestmaß reduziert werden – andererseits ist notwendige Datenübertragung durch Maßnahmen zur Netzwerksegmentierung angemessen zu schützen.

- Timely Response to Events (TRE): Zunächst müssen technische Maßnahmen getroffen werden, um Ereignisse überhaupt verarbeiten zu können – zum anderen sind die notwendigen Prozesse zu definieren, um darauf zeitnah und angemessen zu reagieren.

- Resource Availability (RA): Das Schutzziel der Verfügbarkeit ist einzuhalten. Verschiedene Maßnahmen sollen erreichen, dass die Systeme widerstandsfähig sind, um eine Nicht-Verfügbarkeit zu verhindern (bspw. durch Schutz gegen Denial-of-Service-Angriffe).

Anforderungen an den Entwicklungsprozess

Die Anforderungen an den Entwicklungsprozess für sichere Produkte werden als sogenannte „Practices“ in der IEC 62443-4-1 festgelegt:

- Security Management (SM): Anforderungen zum Aufbau und Betrieb eines möglichst ganzheitlichen Sicherheitsmanagements, darunter zu Verantwortlichkeiten, zum Anwendungsbereich und zur kontinuierlichen Verbesserung.

- Specification of Security Requirements (SR): Zum Anforderungsmanagement für Sicherheitsfunktionen gehören unter anderem die Betrachtung, in welcher Umgebung ein Produkt eingesetzt werden soll, sowie die Erstellung von Bedrohungsmodellen.

- Secure by Design (SD): Anforderungen zum sicheren Design und zur sicheren Architektur des Produkts

- Secure Implementation (SI): Anforderungen zur sicheren Implementierung – unter anderem durch Festlegung von Standards für die sichere Entwicklung von Programm-Code

- Security Verification and Validation (SV): Anforderungen zum Testen im Entwicklungsprozess – unter anderem zum gezielten Testen von Schwachstellen sowie zu Penetrationstests

- Secure Defect Management (DM): Anforderungen an den Umgang mit bekannt gewordenen, sicherheitsrelevenaten Mängeln im Produkt

- Secure Update Management (PM): Anforderungen an den Prozess zur Bereitstellung von Updates und Patches für das Produkt

- Security Guidelines (SG): Anforderungen zur Erstellung und Pflege einer Dokumentation für das Produkt im Sinne von Richtlinien zur Härtung, zum sicheren Betrieb, zur sicheren Entsorgung et cetera

Anforderungen an das Security-Programm

Der Betreiber hat der Norm zufolge ein Sicherheitsprogramm aufzusetzen. Die Anforderungen daran sind in der IEC 62443-2-1 in sogenannten „Security Program Elements“ zusammengefasst:

- Organizational Security Measures (SPE 1): Anforderungen insbesondere zu notwendigen Dokumenten und Prozessen (u. a. zu Rollen und Zuständigkeiten, zur Security-Awareness oder auch zur Lieferkettensicherheit), aber auch zur physischen Zugangskontrolle

- Configuration Management (SPE 2): Anforderungen zur Inventarisierung der Hard- und Softwarekomponenten des ICS sowie Planung und Dokumentation der Änderungen daran (Change-Management).

- Network and Communication Security (SPE 3): Anforderungen an die Netzwerksegmentierung, an drahtlose Netzwerke und Fernwartungszugänge

- Component Security (SPE 4): Anforderungen an die Härtung von Komponenten, an den Schutz vor Malware und an das Patchmanagement

- Protection of Data (SPE 5): Anforderungen zum Schutz von Daten hinsichtlich der Schutzziele Integrität und Vertraulichkeit – darunter unter anderem an die Klassifizierung von Daten, an Aufbewahrungsrichtlinien sowie an kryptografische Mechanismen

- User Access Control (SPE 6): Anforderungen an eine effektive Zugriffskontrolle und das entsprechende Benutzermanagement – unter anderem an Prozesse zur Zuweisung von Identitäten, an Passwortrichtlinien, Multifaktorauthentifizierung (MFA), die Sperrung von Benutzersessions und Workstations sowie an die Erhöhung von Privilegien von Benutzerkonten. Mit „Least Privilege“ und „Separation of Duties“ sind erneut zwei grundlegende Prinzipien der IT-Sicherheit ebenso in Anforderungen abzubilden.

- Event and Incident Management (SPE 7): Anforderungen, die dazu dienen sollen, Ereignisse und Vorfälle rechtzeitig feststellen und darauf reagieren zu können

- System Integrity and Avalability (SPE 8): Anforderungen an die Verfügbarkeit von Systemen und an Backup und Wiederherstellung

Anforderungen an Dienstleistungsprozesse

Für Prozesse zur Integration und Wartung von ICS definiert IEC 62443-2-4 Anforderungen, die in zwölf sogenannte „Functional Areas“ gegliedert sind. Gegenüber diesen Vorgaben können die Fähigkeiten von Dienstleistern bewertet werden.

- Solution Staffing: Anforderungen bezüglich der personellen Zuständigkeiten seitens des Dienstleisters

- Assurance: Anforderungen an Garantien zur Durchsetzung von Sicherheitsmaßnahmen

- Architecture: Anforderungen bezüglich der Architektur und des Designs des ICS innerhalb der Einsatzumgebung

- Wireless: Anforderungen an die drahtlose Kommunikation

- SIS: Anforderungen bezüglich der Integration von Sicherheitseinrichtungen aus der Prozessleittechnik

- Configuration Management: Anforderungen bezüglich der Verwaltung von Assets und deren Ausprägungen

- Remote Access: Anforderungen an den Fernzugriff

- Event Management: Anforderungen zum Umgang mit Ereignissen und deren Behandlung

- Account Management: Anforderungen an die Verwaltung von Benutzerkonten

- Malware Protection: Anforderungen an den Schutz vor Schadsoftware

- Patch Management: Anforderungen an den Prozess zur Verteilung und Installation von Patches und Updates

- Backup/Restore: Anforderungen bezüglich des Backups und der Wiederherstellung von Daten

Bei Betrachtung aller zuvor genannten Anforderungskategorien ist festzustellen, dass viele davon häufig wiederkehrend sind (bspw. solche zum Event-, Configuration- oder Change-Management). Dies resultiert aus der zielgruppenspezifischen Ausrichtung der Einzelnormen und die dadurch eingenommene Perspektive, sorgt aber schlussendlich für die Unterstützung des ganzheitlichen Sicherheitsansatzes.

Umsetzung und Anwendung

Absolut entscheidend für die erfolgreiche Durchführung von Projekten zum Schutz industrieller Kontrollsysteme nach IEC 62443 ist die Zusammenarbeit zwischen den beteiligten Parteien in ihren jeweiligen Rollen. Nur so lässt sich die Durchgängigkeit der Sicherheitsmaßnahmen erreichen.

Die in der Norm definierten Rollen sind nicht neu, sondern waren im Bereich der ICS schon immer vorhanden. Dass dies nun explizit so definiert wurde, sollte zuvorderst die Betreiber dazu anregen, sich Gedanken über die Zuständigkeiten und Verantwortlichkeiten zu machen, diese (möglichst rechtssicher) festzulegen und klar voneinander abzugrenzen.

ICS-Betreiber sollten bereits bei der Planung und Beschaffung die IEC 62443 „mitdenken“: Dazu gehört unter anderem die Auswahl geeigneter Hersteller und Systemintegratoren sowie deren Verpflichtung zur Einhaltung des Standards (bzw. zumindest zur Orientierung daran). Generell sollten Betreiber die Sicherheit der ICS in ihr Gesamtkonzept zur Informationssicherheit integrieren oder sich daran ausrichten, um so eine ganzheitliche Vorgehensweise zu gewährleisten.

Wechselwirkung mit weiteren Standards

Ein „Blick über den Tellerrand“ ist ebenfalls wichtig: So fordert die IEC 62443-2-1 den Aufbau und Betrieb eines Informationssicherheits-Managementsystems (ISMS), das durchaus eines nach ISO 27001 sein kann (aber nicht muss). Es empfiehlt sich in jedem Fall, mögliche Synergien zu ermitteln und gezielt zu nutzen, um Zeit und Ressourcen zu sparen – und vor allem, um sich widersprechende Regelungen zu vermeiden.

Zudem ist die IEC 62443 darauf ausgelegt, als Grundlage und Referenz für weitere sehr branchenspezifische Normen zu dienen, was bereits in zahlreichen Branchen geschehen ist (u. a. im Gesundheitswesen, der Energiewirtschaft oder im Mobilitätswesen, vgl. [6]).

Zertifizierung und Audit

Ein Nachweis der Konformität spielt im Rahmen regulatorischer Vorgaben immer eine Rolle. Aufgrund des unterschiedlichen Fokus der einzelnen Teile der IEC 62443 kann eine Zertifizierung unter verschiedenen Gesichtspunkten erfolgen: Es sind sowohl Prozesse als auch konkrete Produkte zertifizierbar.

Unter anderem sind zertifizierbar (vgl. [7]):

- im Rahmen der „Security Development Lifecycle Assurance“ der Produktentwicklungslebenszyklus von Automatisierungskomponenten nach IEC 62443-4-1

- im Rahmen der „Component Security Assurance“ Einzelkomponenten in Form seriengefertigter Produkte nach IEC 62443-4-2 oder

- im Rahmen der „System Security Assurance“ ganze Systeme ebenfalls in Form seriengefertigter Produkte nach IEC 62443-3-3

- im Rahmen der „IACS Security Assurance“ die Auditierung und Zertifizierung vollständiger ICS in Kombination von IEC 62443-2-1, IEC 62443-2-4, IEC 62443-3-2 sowie IEC 62443-3-3

Des Weiteren wurden von verschiedenen Anbietern Schulungsprogramme mit entsprechenden Personenzertifizierungen aufgelegt: Die ISA selbst setzt hierbei auf ein mehrstufiges Schema und zertifiziert (siehe etwa [8]):

- ISA/IEC 62443 Cybersecurity Fundamentals Specialists

- ISA/IEC 62443 Cybersecurity Risk Assessment Specialists

- ISA/IEC 62443 Cybersecurity Design Specialists

- ISA/IEC 62443 Cybersecurity Maintenance Specialists

- ISA/IEC 62443 Cybersecurity Experts

Ausblick und Fazit

Da noch nicht alle Teile der IEC 62443 fertiggestellt und veröffentlicht sind und auch bereits an Aktualisierungen der schon freigegebenen Teile gearbeitet wird, ist weiterhin mit einer entsprechenden Volatilität zu rechnen. So wird derzeit unter anderem mit IEC TS 62443-1-1 einer der beiden ältesten Teile überarbeitet, der zukünftig eine noch zentralere Rolle einnehmen dürfte.

In den beteiligten Gremien tauschen sich internationale Experten aus und arbeiten überdies mit den nationalen Spiegelgremien zusammen. Hierdurch sollte nicht zuletzt der Praxisbezug ausreichend gewährleistet sein. Zudem hat das IEC eine Arbeitsgruppe (JAG 26) gegründet, welche die Weiterentwicklung der Normenfamilie in Summe koordinieren und voranbringen soll [6].

Die Normenfamilie IEC 62443 bildet eine wichtige Grundlage dafür, den Fokus bei der Planung produktionstechnischer Prozesse und Anlagen zukünftig auch auf die IT-Sicherheit zu richten. Dies lässt sich allerdings nicht „zum Nulltarif“ erreichen: Unternehmen müssen sich ausreichend mit der Materie befassen und die Normen bei deren tatsächlicher Anwendung mit Leben füllen. Insgesamt hat die IEC 62443 das Potenzial, deutlich über industrielle Kontrollsysteme (ICS) hinaus für den gesamten Bereich der OT eine richtungsweisende Rolle einzunehmen – hin zu einem deutlich erhöhten Niveau der IT-Sicherheit.

Benedikt Schmieder ist hauptberufl ich angestellter Leiter ITSicherheit in der Freizeit- und Tourismusbranche und bietet darüber hinaus nebenberufl ich Unternehmen Unterstützung als selbstständiger IT-Dienstleister an.

Literatur

[1] Prof. Dr. Karl-Heinz Niemann, Abgrenzung der ITSicherheitsnormenreihen ISO 27000 und IEC 62443, Eine Sicht auf automatisierungstechnische Anlagen der Fertigungs- und Prozessindustrie, Whitepaper, Januar 2023, online verfügbar auf https://digitalzentrum-hannover.de/wp-content/uploads/2023/01/Abgrenzung_ ISO_27001_IEC_62443_V13-1.pdf (CC-BY)

[2] Jean-Marie Flaus, Cybersecurity of Industrial Systems, Wiley, Juli 2019, ISBN 978-1-78630-421-6 (Hardcover), 978-1-119-64452-1 (PDF), www.wiley.com/en-ie/Cybersecurity+of+Industrial+Systemsp-9781119644521 (kostenpflichtig)

[3] International Society of Automation (ISA), ISA/ IEC 62443 Series of Standards, fortlaufend, www.isa.org/standards-and-publications/isa-standards/isa-iec62443-series-of-standards (Normen kostenpflichtig)

[4] DKE – Deutsche Kommission Elektrotechnik Elektronik Informationstechnik in DIN und VDE, IEC 62443: Die internationale Normenreihe für Cybersecurity in der Industrieautomatisierung, fortlaufend, www.dke.de/de/arbeitsfelder/industry/iec-62443-cybersecurity-industrieautomatisierung

[5] Pierre Kobes, Leitfaden Industrial Security, IEC 62443 einfach erklärt, VDE Verlag, November 2024, ISBN 978-3-8007-5303-1 (Broschur), 978-3-8007- 5304-8 (E-Book), www.vde-verlag.de/buecher/605303/leitfaden-industrial-security.html (kostenpflichtig) [6] DKE – Deutsche Kommission Elektrotechnik Elektronik Informationstechnik in DIN und VDE, , IEC 62443 entwickelt sich zum Horizontalstandard, Interview mit Ingo Weber, Februar 2024, www.dke.de/de/arbeitsfelder/industry/news/iec-62443-entwickelt-sichzum-horizontalstandard

[7] ISASecure, ISASecure Certifi cation Schemes, undatiert, https://isasecure.org/certification

[8] International Society of Automation (ISA), ISA/ IEC 62443 Cybersecurity Certifi cate Program, www.isa.org/certification/certificate-programs/isa-iec-62443-cybersecurity-certificate-program