Straight Forward or Mix and Match : Der BSI IT-Grundschutz im internationalen Vergleich

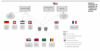

Wie positioniert sich der BSI IT-Grundschutz im internationalen Vergleich? Die hier wiedergegebene Analyse kategorisiert globale Cybersicherheitsstrategien in vier grundlegende Philosophien – von pragmatischer ISO-Anwendung bis hin zu strenger staatlicher Regulierung. Sie verortet den deutschen Ansatz als „national geprägten Formalismus“ und ordnet dessen Position im Spektrum der internationalen Modelle ein.

Die Sicherung von IT-Systemen und kritischen Infrastrukturen verlangt grundlegende strategische Entscheidungen bei staatlichen wie auch privaten Institutionen und Organisationen. Im Zentrum steht dabei die Wahl zwischen der Adaption global anerkannter Normen wie der ISO/IEC 27001 oder der Entwicklung eines tiefgreifenden, eigenen Standards. Mit dem vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickelten IT-Grundschutz hat das Amt einen Vertreter des zweiten Weges geschaffen: ein hochdetailliertes und methodisch eigenständiges Rahmenwerk, dessen Anwendungsbereich weit über staatliche Stellen hinausgeht.

Die globale Landschaft lässt sich jedoch nicht nur in diese zwei Lager teilen. Vielmehr lassen sich mindestens vier grundlegende „Sicherheitsphilosophien“ unterscheiden, nach denen Institutionen und Organisationen in den jeweiligen Ländern den strategischen Rahmen für die Cyber-Resilienz umsetzen:

- Pragmatische ISO-Anwender nutzen internationale Standards als direktes Fundament und ergänzen sie um gezielte nationale Anforderungen.

- National geprägte Formalisten vertrauen auf historisch gewachsene, stark regulierte und prozessual detaillierte Eigenentwicklungen.

- Framework- und Reifegrad-Orientierte setzen auf flexible, prinzipienbasierte Rahmenwerke, die Fähigkeiten und kontinuierliche Verbesserung bewerten.

- Stark regulative Zentralisten erzwingen Sicherheit durch eine starke nationale Behörde mit landesweit verbindlichen und streng kontrollierten Vorgaben.

Um diese Modelle besser greifbar zu machen, wird zunächst der BSI IT-Grundschutz als Referenzrahmen vorgestellt.

BSI IT-Grundschutz (DE)

Der IT-Grundschutz verfolgt das Ziel, ein systematisches und zugleich praxisnahes Sicherheitsmanagement in Organisationen jeder Größe zu etablieren. Methodisch orientiert er sich an der internationalen Norm ISO/IEC 27001, geht jedoch in seiner Ausgestaltung und Detailtiefe deutlich darüber hinaus und stellt eine eigenständige, umfassende Methodik dar.

Die Anwendung des Standards wird dabei durch unterschiedliche Mechanismen für verschiedene Zielgruppen vorangetrieben: Seine Verbindlichkeit für die öffentliche Verwaltung wird maßgeblich durch Beschlüsse des IT-Planungsrats und daraus resultierende Vorgaben wie den Umsetzungsplan Bund (UP Bund) hergestellt. Für Betreiber kritischer Infrastrukturen (KRITIS) stellt er eine etablierte Methode dar, den gesetzlich geforderten „Stand der Technik“ nachzuweisen. Zukünftig wird hier die NIS‑2-Richtlinie den Rahmen weiter präzisieren. Ferner fordert das Geheimschutzhandbuch des Bundes (GHB) bei der Verarbeitung von Verschlusssachen explizit eine Umsetzung auf Basis des IT Grundschutzes.

Dank seiner Modularität und Skalierbarkeit ist der IT-Grundschutz gleichermaßen für komplexe Behördenstrukturen wie für kleinere Einrichtungen mit begrenzten Ressourcen geeignet.

Aufbau des Standards

Der BSI IT-Grundschutz (www.bsi.bund.de/ITGrundschutz) setzt sich aus mehreren normativen und methodischen Elementen zusammen, die aufeinander abgestimmt ein vollständiges Informationssicherheits-Managementsystem (ISMS) ermöglichen:

- BSI-Standard 200-1 „Managementsysteme für Informationssicherheit (ISMS)“ [1]: Anforderungen an ein ISMS, die weitgehend kompatibel mit ISO/IEC 27001 sind

- BSI-Standard 200-2 „IT-Grundschutz-Methodik“ [2]: die zentrale Methodik zur Anwendung des IT-Grundschutzes, die den spezifischen deutschen Ansatz definiert

- BSI-Standard 200-3 „Risikomanagement“ [3]: eine dedizierte Methodik für die Durchführung risikobasierter Analysen bei hohem Schutzbedarf

- IT-Grundschutz-Kompendium [4]: ein modular aufgebautes Nachschlagewerk mit spezifischen Sicherheitsanforderungen (sog. Bausteine) für typische IT-Komponenten, Prozesse und organisatorische Aspekte

Besondere Merkmale im Vergleich zu reinen ISO-Ansätzen sind die eigens entwickelte Methodik, ein strukturiertes Bausteinsystem zur Abdeckung typischer Zielobjekte (z.B. Server, Anwendungen) sowie die implizite Risikoanalyse. Durch Letztere ist für Zielobjekte mit normalem Schutzbedarf keine gesonderte Risikoanalyse erforderlich, da die im Kompendium enthaltenen Maßnahmen als adäquater Schutz angesehen werden.

Vorgehensweise im IT-Grundschutz

Nach der Initiierung durch die Leitungsebene und der Wahl der passenden Vorgehensweise wird der zu schützende Informationsverbund festgelegt: Alle darin enthaltenen Prozesse, Anwendungen, IT-Systeme, Räume, Gebäude und Kommunikationsverbindungen werden systematisch erfasst und mit den passenden Bausteinen aus dem IT-Grundschutz-Kompendium modelliert – ein Soll-Ist-Abgleich deckt Abweichungen von den Anforderungen auf.

Für Risiken, die über den IT-Grundschutz hinausgehen, wird der Prozess um eine detaillierte Risikoanalyse nach BSI-Standard 200-3 ergänzt. Die Umsetzung der notwendigen Maßnahmen mündet in einen kontinuierlichen Verbesserungsprozess (KVP).

Um die Position dieses deutschen Ansatzes im globalen Kontext zu visualisieren und eine Roadmap für die im Folgenden analysierten nationalen Standards zu bieten, dient Abbildung 1 als Orientierung. Sie veranschaulicht die grundlegenden Abhängigkeiten und gruppiert die verschiedenen Ansätze in die eingangs genannten Sicherheitsphilosophien, deren spezifische Ausprägungen und Unterschiede in den nächsten Abschnitten detailliert beleuchtet werden.

Pragmatische ISO-Anwendung

Die erste Gruppe von Ländern zeichnet sich durch einen pragmatischen Ansatz aus, der stark auf der direkten Anwendung der international anerkannten Norm ISO/ IEC 27001 basiert: Anstatt eigene, komplexe Methodiken zu entwickeln, adaptieren sie den globalen Standard und ergänzen ihn um spezifische nationale Anforderungen.

Niederlande: Baseline Informatiebeveiliging Overheid (BIO)

Ein prägnantes Beispiel für diesen Ansatz sind die Niederlande. Seit 2019 ist dort die BIO [5] für sämtliche staatlichen Ebenen – von Ministerien über Gemeinden bis hin zu Wasserverbänden – verbindlich. Die BIO ist ein nationaler Normenkader, der vollständig auf der ISO/ IEC-27000er-Reihe aufbaut und diese für den öffentlichen Sektor konkretisiert.

Da die BIO direkt auf der ISO/IEC 27001 basiert, folgt ihre Umsetzung dem international etablierten Plan-Do-Check-Act-Zyklus (PDCA, vgl. Kasten). Dieser iterative Managementprozess ist das Herzstück der Norm und dient der kontinuierlichen Verbesserung der Informationssicherheit.

Trotz der gemeinsamen konzeptionellen Grundlage in der ISO-Welt gibt es erhebliche Unterschiede in der praktischen Vorgehensweise der niederländischen BIO und des deutschen IT-Grundschutzes:

- Risikomanagement als Ausgangspunkt: Bei der BIO ist die Durchführung einer Risikoanalyse immer der verpflichtende erste Schritt zur Maßnahmenauswahl. Der IT-Grundschutz hingegen erlaubt bei normalem Schutzbedarf eine implizite Risikoannahme durch die Anwendung der IT-Grundschutz-Bausteine, was den Einstieg erleichtert.

- Struktur und Methodik: Die BIO ist ein reiner Kontrollkatalog ohne eine übergeordnete Struktur wie die Bausteine des IT-Grundschutzes. Anwender wählen Kontrollen direkt aus der an ISO/IEC 27002 angelehnten Liste. Der IT-Grundschutz bietet mit seinem modularen Bausteinsystem eine strukturierte Methode, bei der hingegen ganze Zielobjekte (z.B. ein Windows Server) modelliert und mit vordefinierten Maßnahmenpaketen abgesichert werden.

- Flexibilität der Umsetzung: Die BIO kennt ein einheitliches Vorgehensmodell, das über das Risikoprofil skaliert. Der IT-Grundschutz bietet mit den drei Varianten (Basis-, Kern- und Standard-Absicherung) explizite, methodisch unterschiedliche Wege, um sich an den Reifegrad und die Ressourcen einer Organisation anzupassen.

- Auditierung und Nachweis: In den Niederlanden sind jährliche interne Audits und externe Überprüfungen verbindlich vorgeschrieben – Organisationen müssen ihre Konformität aktiv nachweisen. Beim IT-Grundschutz legen Organisationen ihre Prüfzyklen weitgehend selbst fest. Während die Auswahl anwendbarer Maßnahmen, analog zu einem Statement of Applicability (SoA) der ISO 27001, ein fundamentaler Teil der BIO-Umsetzung ist, dient als ein zentrales Nachweisdokument die „In Control Verklaring“ (ICV). Mit dieser Erklärung bestätigen Organisationen, insbesondere Dienstleister, jährlich ihre Konformität mit den Anforderungen der BIO.

Dänemark: ISO/IEC 27001 und technische Mindestanforderungen

Dänemark verfolgt einen ähnlichen, pragmatischen Weg wie die Niederlande, ergänzt diesen jedoch um eine wichtige Komponente: Seit 2016 ist die Einführung eines ISMS nach ISO/IEC 27001 für alle dänischen Behörden verpflichtend. Zusätzlich dazu wurde ein verbindlicher Katalog technischer Mindestanforderungen etabliert [6].

Der dänische Sicherheitsrahmen besteht aus zwei ineinandergreifenden Elementen:

- Verpflichtende Anwendung der ISO/IEC 27001: Behörden müssen ein vollständiges ISMS implementieren und betreiben. Die Vorgehensweise folgt dabei dem bereits beschriebenen PDCA-Zyklus.

- Technischer Mindeststandard: Dieser umfasst 20 konkrete technische Anforderungen – etwa regelmäßige Datensicherungen, Netzwerksegmentierung, sichere Authentifizierungsmechanismen und Protokollierung (Logging). Diese Anforderungen müssen unabhängig von einer individuellen Risikoanalyse umgesetzt werden

Diese Kombination stellt sicher, dass ein einheitliches technisches Schutzniveau flächendeckend gewährleistet ist. Im Vergleich zum BSI IT-Grundschutz, der Anforderungen je nach Schutzbedarf skaliert, setzt Dänemark auf ein universell gültiges technisches Fundament für alle staatlichen Stellen, was die Komplexität reduziert, aber auch weniger Flexibilität bietet.

National geprägte, formalisierte Systeme

Diese Gruppe umfasst Länder, die stark formalisierte, für die Verwaltung verbindliche und prozessual detailliert geregelte Systeme entwickelt haben. Sie stehen für einen Ansatz starker staatlicher Steuerung mit vergleichsweise geringer Flexibilität.

Schweiz: Das Schweizer Sicherheitsverfahren

Die Schweiz steht mit dem „Si001 – IT-Grundschutz in der Bundesverwaltung“ [7] exemplarisch für eine national stark regulierte und intern fokussierte Umsetzung. Auf Basis des Informationssicherheitsgesetzes (ISG) und der zugehörigen Verordnung (ISV) ist der Standard für alle Organisationseinheiten der Bundesverwaltung, Bundesämter, zentrale Dienste sowie Departemente verbindlich. Eine Anwendung auf Kantone, Gemeinden oder die Privatwirtschaft ist gesetzlich nicht vorgesehen, was den stark internen Fokus unterstreicht.

Der Si001 orientiert sich in seiner Struktur an den Maßnahmen der ISO/IEC 27002 und ist als verbindliche Weisung ausschließlich für den internen Gebrauch in der Schweizerischen Bundesverwaltung konzipiert. Ein zentrales Merkmal ist der streng objektbasierte Ansatz: Sicherheitsmaßnahmen werden direkt auf konkret identifizierte „Informatikschutzobjekte“ (z.B. ein spezifischer Server, eine Fachanwendung oder eine Netzkomponente) angewendet. Dies steht im klaren Gegensatz zur abstrakteren Modellierung über Bausteine im BSI IT-Grundschutz, wo ein Baustein für eine ganze Klasse von Zielobjekten gilt.

Ein weiterer signifikanter Unterschied ist die verpflichtende Schutzbedarfsanalyse (Schuban) nach dem Dokument P041 [8], die für jedes einzelne Informatikschutzobjekt durchgeführt werden muss – der BSI IT-Grundschutz erlaubt bei normalem Schutzbedarf hingegen, wie bereits angemerkt, eine implizite Annahme. Bei hohem oder sehr hohem Schutzbedarf ist zudem die Erstellung eines detaillierten Informationssicherheits- und Datenschutzkonzepts (ISDS-Konzept, [9]) inklusive Risiko- und Notfallanalyse zwingend vorgeschrieben. Der Si001 nutzt außerdem ein verbindliches Zonenmodell zur Einteilung von IT-Umgebungen in Sicherheitszonen (z.B. öffentlich, geschützt, vertraulich) mit festen Zugriffsvorgaben, was im BSI IT-Grundschutz keine direkte Entsprechung hat.

Frankreich: PSSIE und RGS als duales Sicherheitsmodell

Das französische Sicherheitsmodell ist ein klares Beispiel für einen zentralstaatlich regulierten, zweigeteilten Ansatz. Unter der Aufsicht der nationalen Cyberbehörde, der Agence nationale de la sécurité des systèmes d’information (ANSSI), sind zwei komplementäre Komponenten für staatliche Institutionen rechtlich verbindlich.

Frankreichs Sicherheitsarchitektur gliedert sich demnach in zwei Teile, die eine klare Hierarchie von Strategie zu Technik abbilden:

- Politique de Sécurité des Systèmes d’Information de l’État (PSSIE, [10]): Dies ist der strategische und organisatorische Rahmen – die PSSIE definiert die übergeordneten Sicherheitsprinzipien und legt in 34 verbindlichen Zielen die Anforderungen an die Sicherheitsorganisation fest. Dazu gehören die Pflicht zur Ernennung eines Informationssicherheitsverantwortlichen (RSSI), die Etablierung eines Risikomanagements und die Vorgaben für den sicheren Betrieb. Die PSSIE ist das strategische Regelbuch für das Management der Informationssicherheit im staatlichen Sektor.

- Référentiel Général de Sécurité (RGS, [11]): Dies ist das technische Regelwerk, das die strategischen Vorgaben der PSSIE in konkrete, operative Anforderungen übersetzt. Der RGS ist für alle Systeme mit sicherheitsrelevanten Funktionen wie Authentifizierung oder Signatur vorgeschrieben und enthält detaillierte technische Vorgaben zu Kryptografie, Zertifikatsmanagement und den Anforderungen an elektronische Signaturen und Zeitstempel.

Die Umsetzung folgt einem strikt formalisierten und risikobasierten Prozess. Eine umfassende Risikoanalyse ist in jedem Fall zwingend erforderlich.

Ein wesentlicher Unterschied zu anderen Modellen ist die verpflichtende Sicherheitsfreigabe (Homologation): Dies ist ein formaler Akt, bei dem eine autorisierte Instanz die Verantwortung für die Restrisiken eines Systems übernimmt und nach gründlicher Prüfung der Sicherheitsdokumentation offiziell die Betriebserlaubnis erteilt. Ohne diese risikobasierte Akzeptanzentscheidung darf kein System in den produktiven Betrieb gehen. Eine solch formale Betriebsfreigabe existiert beispielsweise im BSI IT-Grundschutz nicht.

Anders als bei skalierbaren Modellen, definieren die in der PSSIE verankerten 34 Sicherheitsziele einen festen, nicht optionalen Mindeststandard für alle staatlichen Stellen. Dieser Ansatz erzwingt ein durchgängig hohes und einheitliches Sicherheitsniveau, lässt aber weniger Flexibilität bei der Anpassung an individuelle Ressourcen oder einen geringeren Schutzbedarf zu.

Framework- und Reifegrad-Orientierung

Anwender in dieser Gruppe nutzen Frameworks und/oder Reifegradmodelle, die weniger auf der starren Umsetzung von Maßnahmen als auf der Bewertung von Fähigkeiten, Prinzipien und der kontinuierlichen Verbesserung basieren.

Belgien: CyberFundamentals

Framework Belgien verfolgt mit dem CyberFundamentals Framework (CyFun) einen differenzierten, risikobasierten Stufenansatz (https://atwork.safeonweb.be/tools-resources/cyberfundamentals-framework). Entwickelt vom Centre for Cybersecurity Belgium (CCB, https://ccb.belgium.be) operationalisiert es internationale Standards für das belgische Umfeld. Der Standard ist verpflichtend für Einrichtungen, die im Rahmen des belgischen Gesetzes zur Umsetzung der NIS-2-Richtlinie [12] als „essenziell“ oder „wichtig“ eingestuft werden – für andere Organisationen dient er als Best-Practice-Empfehlung.

Ein entscheidendes Merkmal ist, dass die Auswahl von Anforderungen auf der Analyse realer Bedrohungen und Angriffsmuster basiert. Das Framework richtet sich klar an etablierten internationalen Rahmenwerken aus, allem voran am NIST Cybersecurity Framework (CSF, www.nist.gov/cyberframework), der ISO/IEC 27001, den Center for Internet Security (CIS) Controls (www.cisecurity.org/controls) sowie der Normenreihe IEC 62443 für industrielle Steuerungssysteme.

Das Framework gliedert sich in vier Reifegrade mit progressivem und kumulativem Maßnahmenumfang:

- Small [13]: 7 Maßnahmen für Kleinstorganisationen

- Basic [14]: 34 Maßnahmen für den Basisschutz

- Important [15]: 117 Maßnahmen für Organisationen mit erhöhtem Schutzbedarf

- Essential [16]: 140 Maßnahmen für als „essenziell“ eingestufte Einrichtungen

Die Struktur orientiert sich an den fünf Kernfunktionen des NIST CSF: Identifizieren, Schützen, Erkennen, Reagieren, Wiederherstellen. Die Vorgehensweise beginnt mit der Einstufung der Organisation, gefolgt von einer Risikobewertung und der Auswahl des passenden Reifegrads.

Im Vergleich zum BSI IT-Grundschutz mit seinen drei Vorgehensvarianten, die auf ein einheitliches Kompendium zugreifen, bietet das belgische Modell ein progressiv wachsendes Maßnahmenspektrum. Der Fokus liegt dabei stark auf praxisorientierten, technischen Mindestabsicherungen.

Vereinigte Staaten von Amerika (USA): NIST SP 800-53

Die NIST Special Publication (SP) 800-53 [17] ist das zentrale technische Referenzdokument zur Umsetzung bestimmter durch den Federal Information Security Modernization Act (FISMA) vorgeschriebenen Federal Information Processing Standards (FIPS). Ihr Einsatz ist für Bundesbehörden durch das Office of Management and Budget (OMB) und FISMA verbindlich.

Die Grundlage für die Anwendung der NIST SP 800-53 bilden demnach:

- FIPS 199 [18]: definiert die Standards zur Kategorisierung von Informationen und Informationssystemen. Jedes System wird anhand der Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit bewertet und erhält für jedes Ziel eine Einstufung (niedrig, mittel, hoch).

- FIPS 200 [19]: legt die Mindestsicherheitsanforderungen für Informationssysteme fest, die auf der in FIPS 199 ermittelten höchsten Einstufung basieren.

NIST SP 800-53 selbst ist ein umfangreicher Katalog von über 1100 detailliert formulierten Sicherheitsund Datenschutzkontrollen in 20 „Control Families“, aus dem die passenden Maßnahmen zur Erfüllung der FIPS200-Anforderungen ausgewählt werden. Die Umsetzung erfolgt nach dem Risk Management Framework (NIST SP 800-37, [20]) in einem Prozess mit sieben Schritten.

Ein zentraler Unterschied zum BSI IT-Grundschutz ist der vorgeschriebene Autorisierungsprozess (Authorization to Operate): eine formale Betriebsfreigabe nach unabhängiger Bewertung, die im deutschen Modell keine Entsprechung hat.

Vereinigtes Königreich (UK): GovS 007 und das Cyber Assessment Framework (CAF)

Das Vereinigte Königreich verfolgt einen hochstrukturierten, prinzipien- und evidenzbasierten Ansatz, der auf zwei zentralen, hierarchisch geordneten Dokumenten aufbaut:

- GovS 007 – Security [21]: Dies ist das übergeordnete, für britische Behörden verbindliche Sicherheitsrahmenwerk (Government Functional Standard). Es ersetzt das frühere Security Policy Framework und legt die strategischen Ziele, Prinzipien und Governance-Strukturen für das gesamte Sicherheitsmanagement fest. Sein Ansatz ist holistisch und umfasst neben Cyber- auch physische, personelle und technische Sicherheit.

- Cyber Assessment Framework (CAF, [22]): Dies ist das operative Instrument, das vom National Cyber Security Centre (NCSC) – einer Abteilung des Government Communications Headquarters (GCHQ) – bereitgestellt wird. Es dient der detaillierten Umsetzung und Bewertung der Cybersicherheitsanforderungen, die aus GovS 007 hervorgehen. Es ist also kein eigenständiger Standard, sondern das primäre Werkzeug zur Messung der CyberResilienz innerhalb des GovS-007-Rahmens.

Das CAF ist explizit als ergebnisorientiertes Bewertungsmodell konzipiert, nicht als einfache Checkliste. Sein Ziel ist es, eine fundierte, expertenbasierte Einschätzung darüber zu ermöglichen, inwieweit eine Organisation ihre Cyber-Risiken beherrscht.

Die Struktur des CAF ist mehrstufig und baut sich wie folgt auf:

- 4 übergeordnete Ziele (Objectives): Sicherheitsrisiken managen (Managing security risk, A), vor Cyberangriffen schützen (Protecting against cyber attack, B), Cybersicherheitsvorfälle erkennen (Detecting cyber security events, C) sowie Auswirkungen von Cybersicherheitsvorfällen minimieren (Minimising the impact of cyber security incidents, D)

- 14 Prinzipien (Principles): Den vier Zielen sind insgesamt 14 Sicherheitsprinzipien untergeordnet (z.B. A1 Governance oder B4 System Security). Diese Prinzipien beschreiben die zu erreichenden Sicherheitsergebnisse (Outcomes).

- 39 beitragende Ergebnisse (Contributing Outcomes): Jedes der 14 Prinzipien wird überdies in mehrere detailliertere Ergebnisse zerlegt – diese 39 Outcomes bilden die eigentliche Grundlage der Bewertung.

- Indikatoren guter Praxis (Indicators of Good Practice, IGPs): Um zu bewerten, ob ein Contributing Outcome erreicht wurde, stellt das CAF Tabellen mit IGPs zur Verfügung. Diese Indikatoren sind keine Kontrollen, sondern beschreiben die typischen Merkmale einer Organisation, die ein Ergebnis erfüllt (achieved), teilweise erfüllt (partially achieved) oder nicht erfüllt (not achieved) hat. Die Bewertung ist somit ein Akt des Expertenurteils, der durch Evidenz (z.B. Richtlinien, Prozessdokumenteoder Auditprotokolle) untermauert werden muss.

Die praktische Anwendung des CAF für kritische Regierungseinrichtungen erfolgt im Rahmen eines formalen Assurance-Programms namens GovAssure (vgl. [23]). Innerhalb dieses Programms werden spezifische CAF-Profile verwendet, um Zielvorgaben festzulegen:

- Baseline- und Enhanced-Profil: Diese Profile sind keine öffentlichen Dokumente, sondern werden von der Regierung festgelegt und sind nur für akkreditierte Stellen über ein gesichertes Regierungsportal zugänglich. Ein solches Profil definiert für eine Organisation, welche der 39 Contributing Outcomes sie zwingend als „achieved“ oder „partially achieved“ erfüllen muss, um das für sie als angemessen erachtete Schutzniveau zu erreichen.

Dies steht im scharfen Kontrast zum vollständig transparenten BSI IT-Grundschutz. Die Steuerung im UK erfolgt zentral über das GovAssure-Verfahren, das externe Prüfungen und institutionelles Reporting umfasst und somit stark auf institutioneller Verantwortung und nachweisbarer Wirksamkeit basiert.

Stark regulative und zentral gesteuerte Ansätze

Diese Kategorie steht exemplarisch für einen Ansatz mit hohem Regulierungsdruck sowie zentraler Kontrolle durch eine nationale Behörde mit verpflichtender Berichterstattung.

Saudi-Arabien: Essential Cybersecurity Controls

Saudi-Arabien repräsentiert mit den Essential Cybersecurity Controls (ECC, [24]) einen stark regulativ geprägten, kontrollbasierten Sicherheitsstandard. Herausgegeben von der National Cybersecurity Authority (NCA), sind die ECC für Behörden, staatliche Unternehmen und kritische Infrastrukturen landesweit verbindlich. Die NCA überwacht die Einhaltung und kann bei Verstößen Sanktionen verhängen.

Das ECC-Regelwerk besteht aus 108 vordefinierten Haupt-Sicherheitsanforderungen (Main-Controls) und 92 Unter-Sicherheitsanforderungen (Subontrols), die auf internationalen Standards wie ISO 27001 und NIST CSF basieren, aber um landesspezifische Anforderungen (z.B. Datenlokalisierung) ergänzt sind. Die Kontrollen sind in 4 Hauptdomänen und 28 Subdomänen gegliedert – die vier Hauptdomänen sind:

- Cybersecurity-Governance,

- Cybersecurity-Defense,

- Cybersecurity-Resilience sowie

- Third-Party- and Cloud-Computing-Cybersecurity

Zur Unterstützung der Organisationen hat die NCA den „Guide to Essential Cybersecurity Controls (ECC) Implementation“ [25] veröffentlicht. Dieser dient dazu, das Verständnis der Anforderungen zu vertiefen, konkrete Umsetzungsschritte zu liefern und die Compliance sicherzustellen.

Darüber hinaus stellt die NCA umfassende Hilfsmittel bereit, wie das „Assessment and Compliance Tool“ sowie zahlreiche Templates für Richtlinien, Risikoanalyse oder auch detaillierte Leitfäden zur Implementierung jeder einzelnen Kontrolle, die klare Auditvorgaben und Nachweisstrukturen definieren.

Dieser hochgradig regulierte und zentral überwachte Ansatz zielt auf eine staatlich gesteuerte Absicherung der landesweiten Cyberresilienz ab und unterscheidet sich fundamental vom flexibleren und auf Eigenverantwortung setzenden BSI IT-Grundschutz.

Vereinigte Arabische Emirate (UAE): Information Assurance Regulation (IA Regulation)

Ein weiteres Beispiel für ein stark regulatives Modell liefern die Vereinigten Arabischen Emirate. Der dortige Ansatz basiert auf dem National Information Assurance Framework (NIAF, [26]), einem übergeordneten strategischen Rahmenwerk, das von der damaligen National Electronic Security Authority (NESA, heute: Signals Intelligence Agency, SIA) entwickelt wurde. Das Ziel des NIAF ist es, ein gemeinsames Verständnis für Informationssicherheit zu schaffen und das Mindestsicherheitsniveau im ganzen Land anzuheben.

Für die operative Umsetzung wurde auf Basis dieses Frameworks die UAE Information Assurance Regulation (IA Regulation v1.1) von der Telecommunications Regulatory Authority (TRA) herausgegeben [27]. Die IA Regulation ist rechtsverbindlich für alle Regierungsorganisationen der UAE sowie für von der TRA benannten Betreiber kritischer Informationsinfrastrukturen. Obwohl sie stark von internationalen Standards wie ISO 27001 und NIST SP 800-53 inspiriert ist, stellt sie ein eigenständiges, nationales Regelwerk dar

Das Herzstück der IA Regulation ist ein umfangreicher Katalog von Sicherheitskontrollen, der sich in zwei Hauptklassen unterteilt:

- Management Controls: sechs Kontrollfamilien (M1–M6), die Governance, Risikomanagement und strategische Planung abdecken, sowie

- Technical Controls: neun Kontrollfamilien (T1– T9), die technische Schutzmaßnahmen wie Zugriffskontrolle oder Betriebssicherheit umfassen.

Eine Besonderheit ist die Definition von 34 „always applicable“ Controls. Diese Basiskontrollen, die hauptsächlich aus dem Managementbereich stammen, müssen von allen betroffenen Organisationen ausnahmslos und unabhängig von einer spezifischen Risikoanalyse umgesetzt werden.

Die Methodik des NIAF ist ein klarer Top-downAnsatz, der im Gegensatz zum modellbasierten Vorgehen des BSI IT-Grundschutzes auf einer organisationsweiten, risikoorientierten Umsetzung basiert. Der Prozess beginnt mit einer verpflichtenden Risikoanalyse (Risk-Assessment). Wie im NIAF gefordert, umfasst diese eine vollständige Inventarisierung der Informationswerte (Asset-Inventory), eine Business-Impact-Analysis (BIA) zur Bestimmung kritischer Prozesse sowie eine umfassende Schwachstellenanalyse (Vulnerability-Assessment). Auf dieser Grundlage werden die restlichen (nicht „always applicable“) Kontrollen ausgewählt. Die Auswahl wird durch den spezifischen Kontext der Organisation, die eingesetzten Technologien und sektorale Vorgaben beeinflusst. Die Umsetzung erfolgt organisationsweit und nicht auf einzelne Zielobjekte modelliert.

Die Einhaltung wird durch die zuständigen Behörden (ursprünglich NESA, für den Telekommunikationssektor die TRA) regulatorisch überwacht. Eine freiwillige Zertifizierung wie beim BSI IT-Grundschutz existiert nicht – die Regelbefolgung ist verbindlich. Der VAE-Ansatz schafft so ein einheitliches, national abgestimmtes und durchsetzbares Sicherheitsniveau.

Katar: National Information Assurance Standard (NIAS)

Katar geht einen ähnlichen, aber in der Umsetzung noch formalistischeren Weg. Das dortige Regelwerk besteht aus zwei Kernkomponenten, die von der National Cyber Security Agency (NCSA, https://assurance.ncsa.gov.qa/en) herausgegeben werden:

- National Information Assurance Standard (NIAS, [28]): der eigentliche Standard mit den Sicherheitsanforderungen

- National Information Security Compliance Framework (NISCF, [29]): das zugehörige, verpflichtende Zertifizierungs- und Akkreditierungsprogramm

Auf Basis von Emiri-Dekreten und Kabinettsbeschlüssen ist der Standard rechtsverbindlich für Betreiber kritischer Informationsinfrastrukturen (CII), alle staatlichen Stellen sowie Anbieter von E-Government-Diensten.

Der NIAS ist, ähnlich wie die Standards der Nachbarländer, an ISO/IEC 27001, NIST SP 800-53 und COBIT 5 (www.isaca.org/resources/cobit) angelehnt. Er formuliert jedoch nationale Mindestanforderungen und verlangt anstelle eines ISO-Zertifikats eine eigene, nationale Zertifizierung über das NISCF.

Die Sicherheitskontrollen des NIAS sind in 27 inhaltliche Domänen (z.B. Zugriffskontrolle oder Kryptografie) und drei übergeordnete Kategorien gegliedert, die denen der UAE ähneln: Governance, Technical und Operational Controls. Dies hilft, Verantwortlichkeiten klar an Management, Technik und Betrieb zu verteilen.

Die Methodik des NIAS ist streng Asset-basiert und datengetrieben. Im Zentrum steht die Klassifizierung jedes einzelnen Informationsassets (Daten, Systeme, Netzwerke etc.) nach den Schutzzielen Vertraulichkeit, Integrität und Verfügbarkeit auf einer Skala von 0 (kein Schutzbedarf) bis 4 (kritisch).

Diese Klassifizierung steuert direkt die Auswahl der umzusetzenden Kontrollen:

- Ab einem Schutzbedarf von 1 (C1, I1 oder A1) müssen alle im NIAS als Baseline-Kontrollen markierten Maßnahmen umgesetzt werden.

- Ab Stufe 2 muss zusätzlich eine risikobasierte Analyse durchgeführt werden, um weitere, domänenspezifische Kontrollen auszuwählen. Dies ist konzeptionell vergleichbar mit der Risikoanalyse bei hohem Schutzbedarf im BSI IT-Grundschutz.

Der entscheidende Unterschied zu Saudi-Arabien und den UAE liegt im Zertifizierungszwang: Betroffene Organisationen müssen den Prozess des NISCF durchlaufen, der eine Prüfung durch einen von der NCSA akkreditierten Auditor, einen formalen Bericht und die Ausstellung eines nationalen Zertifikats (z. B. National Information Assurance Certification) umfasst. Selbst die Prüfer und Dienstleister müssen sich über das NISCF akkreditieren lassen. Dieses hochgradig formalisierte und zertifizierungsbasierte Programm schaff t maximale Verbindlichkeit und Nachweisbarkeit.

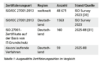

Quantitative Einordnung

Eine rein qualitative Analyse der Sicherheitsphilosophien greift an sich zu kurz – um den tatsächlichen Implementierungsgrad zu bewerten, wäre eine quantitative Betrachtung notwendig. Dies ist in der Praxis jedoch nicht möglich, da die meisten Staaten – anders als Deutschland – auf intransparente, interne Genehmigungsverfahren setzen und keine off ziellen Daten veröffentlichen.

Die verfügbaren Zahlen für Deutschland sowie die allgemeinen ISO-Zertifizierungen zeigt Tabelle 1, um dennoch eine erste datengestützte Einordnung zu ermöglichen.

Ein zu beobachtender Rückgang der weltweiten Zertifikate von 71 581 (2022) auf 48 671 (2023) ist laut ISO hauptsächlich auf die fehlende Meldung aus China zurückzuführen – sie stelle somit eine statistische Lücke dar, keinen realen Abwärtstrend.

Fazit

Aufbauend auf der quantitativen Einordnung offenbaren die untersuchten Modelle auf qualitativer Ebene zwei übergeordnete Trends:

- Funktionale Konvergenz: Unabhängig vom gewählten Modell orientieren sich viele Nationen zunehmend an den Kernfunktionen des NIST Cybersecurity Framework (CSF).

- Aufweichen der Extreme: Die starren „Formalisten“ (wie Deutschland) reagieren auf den Bedarf nach mehr Agilität, während rein pragmatische „ISO-Anwender“ durch Regulierungen wie die NIS-2-Richtlinie zu verbindlicheren Vorgaben übergehen.

Für Deutschland ergibt sich daraus eine eindeutige Positionierung mit einer deutlichen Zukunftsperspektive: Der BSI IT-Grundschutz ist aktuell klar in der Gruppe der nationalen Traditionalisten und Formalisten verankert. Die angekündigte Reform „IT-Grundschutz++“ ist jedoch eine direkte Antwort auf die globalen Trends und signalisiert eine bewusste Bewegung hin zur Philosophie der agilen Framework-Nutzer.

Letztlich macht die Analyse deutlich, dass es den „einen richtigen Weg“ nicht gibt und die Wahl eines Modells immer eine Momentaufnahme ist. Die strategische Exzellenz liegt ohnehin nicht in der einmaligen Entscheidung für ein System, sondern in der Fähigkeit, es kontinuierlich an die globale Bedrohungslage, technologische Entwicklungen und internationale Trends anzupassen. Der deutsche Ansatz steht damit an einem spannenden Wendepunkt zwischen bewährter Tradition und notwendiger agiler Transformation.

Samir Bendraoua ist Security Consultant bei Hisolutions.

Literatur

[1] Bundesamt für Sicherheit in der Informationstechnik (BSI), Managementsysteme für Informationssicherheit (ISMS), BSI-Standard 200-1, Version 1.0, Oktober 2017, www.bsi.bund.de/dok/10027834

[2] Bundesamt für Sicherheit in der Informationstechnik (BSI), IT-Grundschutz-Methodik, BSI-Standard 200-2, Version 1.0, Oktober 2017, www.bsi.bund.de/dok/10027846

[3] Bundesamt für Sicherheit in der Informationstechnik (BSI), Risikomanagement, BSI-Standard 200-3, Version 1.0, Oktober 2017, www.bsi.bund.de/dok/10027822

[4] Bundesamt für Sicherheit in der Informationstechnik (BSI), IT-Grundschutz-Kompendium, Edition 2023, Reguvis, Februar 2023, ISBN (Print) 978-3- 8462-0906-6, online verfügbar auf www.bsi.bund.de/IT-Grundschutz-Kompendium

[5] Ministerie van Binnenlandse Zaken en Koninkrijksrelaties, Baseline Informatiebeveiliging Overheid (BIO), Version 1.04.zv, Juni 2020, www.bio-overheid.nl/category/producten/bio

[6] The Danish Government, The Danish National Strategy for Cyber and Information Security 2022– 2024, Dezember 2021, www.cfcs.dk/en/about-us/danish-cyber-and-information-security-strategy/

[7] Bundesamt für Cybersicherheit (BACS), IT-Grundschutz in der Bundesverwaltung, Si001 Version 5.1, Juli 2024, www.ncsc.admin.ch/ncsc/de/home/dokumentation/sicherheitsvorgaben-bund/sicherheitsverfahren/grundschutz.html

[8] Bundesamt für Cybersicherheit (BACS), Leitfaden zur Schutzbedarfsanalyse, P041, Oktober 2024, www.ncsc.admin.ch/ncsc/de/home/dokumentation/sicherheitsvorgaben-bund/sicherheitsverfahren/beurteilungschutzbedarf.html

[9] Bundesamt für Cybersicherheit (BACS), Informationssicherheits- und Datenschutzkonzept (ISDSKonzept), P042 Hi01 Version 4.4, September 2021, www.ncsc.admin.ch/ncsc/de/home/dokumentation sicherheitsvorgaben-bund/sicherheitsverfahren/erhoehter- schutz.html

[10] Agence nationale de la sécurité des systèmes d’information (ANSSI), Cadre de gouvernance de la sécurité numérique de l’État (PSSIE), Oktober 2023, https://cyber.gouv.fr/cadre-de-gouvernance-de-la-securitenumerique-de-letat-pssie

[11] Agence nationale de la sécurité des systèmes d’information (ANSSI), Le référentiel général de sécurité (RGS), Version 2.0, Oktober 2024, https://cyber.gouv.fr/le-referentiel-general-de-securite-rgs

[12] Service public fédéral Chancellerie du Premier Ministre, Arrêté royal exécutant la loi du 26 avril 2024 établissant un cadre pour la cybersécurité des réseaux et des systèmes d‘information d‘intérêt général pour la sécurité publique, in: Moniteur belge du 24 juin 2024, Numac 2024005260, Juni 2024, www.ejustice.just.fgov.be/eli/arrete/2024/06/09/2024005260/moniteur

[13]Centre for Cybersecurity Belgium (CCB) – Safeonweb@work, CyberFundamentals Small, Version 01.03.2023, aktualisiert im Mai 2024, https://atwork.safeonweb.be/sites/default/files/2024-05/CyFUN_SMALL_V2023-03-01_E_update%202024.pdf

[14] Centre for Cybersecurity Belgium (CCB) – Safeonweb@work, CyberFundamentals Basic, Version 01.03.2023, aktualisiert im Dezember 2024, https://atwork.safeonweb.be/sites/default/files/2024-12/cyfun_ basic_v2023-03-01_e_update_2024.pdf

[15]Centre for Cybersecurity Belgium (CCB) – Safeonweb@work, CyberFundamentals Important, Version 01.03.2023, aktualisiert im Mai 2024, https://atwork.safeonweb.be/sites/default/files/2024-05/CyFUN_%20IMPORTANT_V2023-03-01_E_update%202024_0.pdf

[16] Centre for Cybersecurity Belgium (CCB) – Safeonweb@work, CyberFundamentals Essential, Version 01.03.2023, aktualisiert im Mai 2024, https://atwork.safeonweb.be/sites/default/files/2024-05/CyFUN_ESSENTIAL_V2023-03-01_E_update%202024.pdf

[17] National Institute of Standards and Technology (NIST) – Computer Security Resource Center (CSRC), Security and Privacy Controls for Information Systems and Organizations, NIST SP 800-53 Rev. 5, September 2020 (mit Aktualisierungen vom Dezember 2020), https://csrc.nist.gov/pubs/sp/800/53/r5/upd1/final

[18] National Institute of Standards and Technology (NIST) – Computer Security Resource Center (CSRC), Standards for Security Categorization of Federal Information and Information Systems, FIP 199, Februar 2004, https://csrc.nist.gov/pubs/fips/199/final

[19] National Institute of Standards and Technology (NIST) – Computer Security Resource Center (CSRC), Minimum Security Requirements for Federal Information and Information Systems, FIPS 200, März 2006, FIPS 200, https://csrc.nist.gov/pubs/fips/200/final

[20] National Institute of Standards and Technology (NIST) – Computer Security Resource Center (CSRC), Risk Management Framework for Information Systems and Organizations: A System Life Cycle Approach for Security and Privacy, NIST SP 800-37 Rev. 2, Dezember 2018, https://csrc.nist.gov/pubs/sp/800/37/r2/final

[21] HM Government, Government Functional Standard GovS 007: Security, Version 2.0, September 2021, www.gov.uk/government/publications/governmentfunctional-standard-govs-007-security

[22] UK National Cyber Security Centre (NCSC), Cyber Assessment Framework (CAF), Version 4.0, August 2025, www.ncsc.gov.uk/collection/cyber-assessment-framework [23] HM Government Security, Introduction to the Cyber Assessment Framework (CAF), Juni 2025, www.security.gov.uk/policy-and-guidance/introduction-tothe-cyber-assessment-framework-caf

[24] Kingdom of Saudi Arabia National Cybersecurity Authority (NCA), Essential Cybersecurity Controls (ECC), Version 2, Oktober 2024, https://nca.gov.sa/en/regulatory-documents/controls-list/ecc/

[25] Kingdom of Saudi Arabia National Cybersecurity Authority (NCA), Guide to Essential Cybersecurity Controls (ECC) Implementation (GECC), Version 1, 2023, https://nca.gov.sa/en/regulatory-documents/guidelines-list/gecc/

[26] United Arab Emirates Signals Intelligence Agency (SIA, zuvor: National Electronic Security Authority – NESA), The National Information Assurance Framework (NIAF), 2023, https://u.ae/-/media/Documents-2023/National-Information-Assurance-Framework-NIAF.pdf

[27] United Arab Emirates Telecommunications Regulatory Authority (TRA), UAE Information Assurance (IA) Regulation, Version 1.1, März 2020, https://u.ae/-/media/guidelines/Guidelines-2020/UAE-IA-Regulation-v11-1.pdf

[28] Qatar National Cyber Security Agency (NCSA), National Information Assurance Standard [IAS-NATINFA], Version 2.1, Mai 2023, https://assurance.ncsa.gov.qa/sites/default/files/publications/policy/2023/NCSA_CSGA_%20National_Information_Assurance_Standard_En_V2.1_1.pdf

[29] Qatar National Cyber Security Agency (NCSA), National Information Security Compliance Framework (NISCF), fortlaufend, https://assurance.ncsa.gov.qa/en/library/niscf

[30] International Organization for Standardization (ISO), ISO Survey 2023, Dezember 2023, www.iso.org/the-iso-survey.html

[31] Bundesamt für Sicherheit in der Informationstechnik (BSI), ISO 27001-Zertifikate auf der Basis von IT-Grundschutz, fortlaufend, www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standardsund-Zertifizierung/Zertifizierung-und-Anerkennung/Listen/Zertifikate-ISO-27001-auf-Basis-von-IT-Grundschutz/zertifikate-iso-27001-2024_node.html