Doxing – Bloßstellung mit System : Wenn persönliche Daten zur Waffe werden – Doxing-Risiken und Schutzmaßnahmen für Organisationen

Wenn persönliche Informationen in bösartiger Absicht im Internet veröffentlicht werden, schadet das zwar vordringlich den Betroffenen – doch auch Arbeitgeber oder Organisationen, die mit den „Doxees“ im Zusammenhang stehen, können in Mitleidenschaft gezogen werden. Dieser Artikel skizziert typische Abläufe von Doxing-Vorfällen, analysiert die daraus entstehenden Risiken für Unternehmen und Organisationen und gibt praxisnahe Empfehlungen, um solche Angriffe zu verhindern oder ihnen zumindest vorbereitet begegnen zu können.

Doxing bezeichnet die Veröffentlichung persönlicher Informationen über eine Person mit dem Ziel, ihr zu schaden. Der Begriff stammt aus dem HackerSlang („dropping Docs“) und reicht vom Teilen einzelner Informationen wie Name oder Kontaktdaten bis zum systematischen Aggregieren umfangreicher Datensätze – aus öffentlichen Quellen wie Behördenregistern oder Social-Media-Posts ebenso wie durch Hacking oder Social-Engineering.

Die Motive sind vielfältig: Mal geht es um Deanonymisierung, mal um die Preisgabe des Aufenthaltsorts – häufig ein Einfallstor für physische Gewalt –, oft aber schlicht darum, Betroffene zu delegitimieren, ihre Glaubwürdigkeit zu untergraben und sie als „unseriös“ darzustellen. Doxing ist eng mit anderen Formen digitaler Gewalt wie Hatespeech und Stalking verflochten. Die sogenannten Doxer* nutzen es, um Opfer (Doxees) gezielt einzuschüchtern, aus dem öffentlichen Diskurs zu verdrängen, Rache zu üben oder schlicht die eigenen Fähigkeiten im Bereich Open-Source-Intelligence (OSINT) zu demonstrieren [1].

Obwohl Angriffe primär Einzelpersonen treffen, müssen auch Unternehmen und Organisationen diese Gefahr ernst nehmen: Werden Mitarbeiter oder Führungskräfte gedoxt, kann dies als Hebel dienen, um den Betriebsablauf zu blockieren oder strategische Entscheidungen zu beeinflussen. Ein eindrückliches Beispiel sind die Proteste in Hongkong 2019: In einem Telegramkanal mit über 50 000 Mitgliedern veröffentlichten Doxer Fotos und Informationen von Polizeibediensteten und deren Familien. Mehr als 800 Betroffene wurden daraufhin belästigt oder sogar gewalttätig angegriffen – mit dem klaren Ziel der Einschüchterung und politischen Einflussnahme [2]. In Deutschland wurden 2019 die Daten von fast 1000 Politikern und Prominenten im Internet veröffentlicht – darunter private Handynummern, Chatprotokolle, Dokumente und Bilder, abgegriffen von öffentlich zugänglichen Quellen sowie durch unsichere Passwörter oder Schwachstellen bei der Passwortwiederherstellung zusammengetragen [3,4].

Neben politisch motivierten Angriffen wird Doxing eingesetzt, um Karrieren zu belasten: Nach Ankündigungen von Massenentlassungen oder bei (vermeintlich) korrupten Praktiken geraten CEOs und andere Führungskräfte ins Visier von Doxern, die das Veröffentlichen persönlicher Informationen als Hebel nutzen, um sie zum Richtungswechsel oder Rücktritt zu drängen.

Typischer Ablauf von Doxing

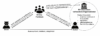

Doxing-Attacken folgen in der Regel einem typischen Ablauf – das trifft allem voran auf groß angelegte, strategisch orchestrierte Kampagnen zu: In der ersten Phase, dem eigentlichen Doxing per Definition, sammeln Angreifer systematisch Informationen über ihre Ziele. OSINT-Techniken spielen dabei eine Schüsselrolle – soziale Netzwerke, behördliche Register, Medienberichte oder durch Datenlecks veröffentlichte Datensätze dienen als durchsuchbare Archive. Doxing wird deshalb auch als „Low-Key-Hacking“ bezeichnet – denn die nötigen Fähigkeiten besitzt prinzipiell jeder durchschnittliche Internetnutzer. Unterstützt wird das Vorgehen von Tools wie KI-gestützter Gesichtserkennung (z. B. PimEyes) oder Google Street View, die das Zusammenfügen digitaler Spuren über verschiedene Plattformen hinweg erleichtern. Häufig entsteht so in Online-Threads ein umfassendes Dossier aus Name, Adresse, beruflichen Hintergründen, Kontaktdaten, privaten Bildern und Korrespondenz – inklusive Details zu Familienangehörigen.

Entscheidend ist hierbei, dass die einzelnen Informationen häufig frei verfügbar und für sich genommen harmlos sind – erst ihre gezielte Zusammenführung und böswillige Rekontextualisierung machen sie gefährlich.

Nach der Veröffentlichung streuen Doxer und andere Personen aus dem Online-Publikum die Daten über soziale Netzwerke, Foren oder Chat-Gruppen. Sie mobilisieren gezielt dem Doxee potenziell feindlich gesinnte Online-Communities, um Momentum zu erzeugen und den Einsatz der veröffentlichten Informationen gegen das Opfer zu fördern. Plattformalgorithmen, die Engagement mit Reichweite belohnen, wirken dabei als Brandbeschleuniger.

Die Folgen für Doxees reichen von Belästigungen über Identitätsdiebstahl bis hin zu physischer Gewalt und wirken oft in alle Lebensbereiche hinein (vgl. [5,6]). Manche Betroffene fühlen sich nach der Veröffentlichung ihrer Adresse so unsicher, dass sie sich für einen Umzug entscheiden. Weil die aggregierten Informationen auf zahlreichen Plattformen vervielfältigt und archiviert werden, stellen sie oft eine langfristige Bedrohung dar.

Für Betroffene beginnt dann ein langwieriger Kampf um rechtliche und technische Gegenmaßnahmen – von Löschanträgen bei Plattformen bis hin zu zivil- oder strafrechtlichen Schritten (etwa nach § 126a StGB). Laut Berichten von Betroffenen und Experten sind diese Prozesse zäh und können mit der Schnelligkeit und Interaktivität digitaler Räume nicht Schritt halten [7,8].

Risiken für Unternehmen und Organisationen

Parallel zu den unmittelbaren Schäden für Einzelpersonen setzt Doxing auch Unternehmen und Organisationen, deren Mitarbeiter zum Ziel solcher Angriff e wurden, erheblichen Risiken aus.

- Business-Continuity und Produktivität: Doxing gefährdet direkt die Sicherheit von Mitarbeitern und kann Betriebsabläufe massiv stören – etwa wenn Polizisten oder Ärzte aus Angst vor Übergriff en nicht mehr öffentlich tätig sein wollen oder wenn CEOs oder Politiker durch Bedrohungen vom Tagesgeschäft abgehalten werden. Im Extremfall droht die Einschränkung oder sogar Einstellung kritischer Infrastrukturen.

- Reputationsverlust: Koordinierte Doxing-Kampagnen mischen oft wahre Informationen mit Desinformation und schädigen so den Ruf der involvierten Personen und Organisationen nachhaltig. Parallel fluten Angreifer Portale wie Google Reviews oder kununu mit Negativbewertungen, was das Vertrauen von Kunden und Geschäftspartnern untergräbt.

- Bindung von Mitarbeitern: Doxing-Vorfälle können schwerwiegende psychosoziale Folgen für Doxees haben [5], was die betroffene Organisation zum Beispiel mit erhöhtem Krankenstand, Kündigungen und Fluktuationen belastet. Wenn die Attraktivität der Organisation im Speziellen oder des Berufsfelds im Allgemeinen aufgrund der Exponiertheit in kontroversen Tätigkeitsfeldern leidet, kann dies ganze Branchen negativ beeinflussen.

- Rechts- und Compliance-Risiken: Entstammen veröffentlichte Informationen über Mitarbeiter internen Datenlecks, drohen unter Umständen Bußgelder und Schadensersatzforderungen wegen Verstößen gegen die EU Datenschutzgrundverordnung (DSGVO).

Diese Risikofelder belegen: Doxing ist nicht nur ein individuelles, sondern ein unternehmenskritisches Problem, das proaktive Sicherheits- und Krisenstrategien erfordert.

Präventions- und Schutzmaßnahmen

In der schnelllebigen Welt sozialer Medien, in der sich Kontroversen binnen Stunden zu feindlichen Kampagnen auswachsen können, sollten alle Unternehmen und Organisationen grundlegende Präventivmaßnahmen gegen Doxing treffen. Besonders exponierte Branchen – etwa Politik, Gesundheitswesen, Investigativjournalismus oder zivilgesellschaftlich-aktivistische Organisationen – benötigen zusätzlich klar definierte Reaktionsroutinen.

Als Ausgangsbasis zur Implementierung von Doxing-Schutzmaßnahmen kann die nachfolgende Checkliste dienen, die Maßnahmen zur Prävention, Detektion sowie Reaktion und Schadenswirkung umfasst.

Prävention

- Datensparsamkeit: Prinzipiell sollten nur wirklich notwendige Angaben zu Mitarbeitern veröffentlicht werden. Obwohl zum Beispiel persönliche Interviews in Werbematerial oder der „Über uns“-Rubrik einer Firmenwebsite ansprechend und nahbar wirken, lassen sich darin befindliche Informationen wie Wohnort oder Familienverhältnisse von Doxern missbrauchen.

- Social-Media-Audits und Awareness-Trainings: Führungskräfte und öffentlich sichtbare Teams sollten dafür sensibilisiert werden, welche Informationen sie in der eigenen Internetpräsenz veröffentlichen beziehungsweise welche Informationen durch Veröffentlichungen Dritter über sie zu finden sind.

- Grundlegende Informationssicherheitsmaßnahmen: Zugriffsbeschränkungen, starke Passwörter, Multi-FaktorAuthentifi zierung (MFA) und Richtlinien für Mobilgeräte sind auch für die Doxing-Prävention essenziell.

Detektion

- Monitoring öffentlicher Plattformen: Regelmäßige Scans von Foren, sozialen Netzwerken und sogenannten „Pastebins“ sollten für Organisationen mit hohem Doxingrisiko zum Alltag gehören.

- Alerts zum gehäuften Auftreten von Schlüsselbegriffen: Zur Früherkennung sollten Schlüsselbegriff e (Unternehmens- oder Projektnamen, Namen von Mitarbeitern usw.) in sozialen Medien und Foren automatisiert per API verfolgt und hierfür im Security-Information-and-EventManagement (SIEM) Schwellenwerte definiert werden. So entsteht ein Frühwarnsystem, das bei einer plötzlichen Häufung geteilter Informationen eine schnelle Incident-Response unterstützt.

Reaktion und Schadensminderung

- Interdisziplinäres Krisenteam: Verantwortliche aus IT, Kommunikation, Recht, Human Resources (HR) und anderen relevanten Funktionen sollten in einem abgestimmten Ablauf zusammenarbeiten.

- Einbindung in bestehende Managementsysteme: Es empfiehlt sich, Doxing als Bedrohung in bestehenden Business-Continuity-Management- (BCMS) und Information-Security-Management-Systemen (ISMS) abzubilden, Risiken zu bewerten und Notfallpläne regelmäßig zu üben.

- Stärkung von Informationssicherheitsmaßnahmen: Doxing-Kampagnen gehen häufig mit einem Anstieg an Phishing-Attacken oder illegitimen Zugriffsversuchen einher – entsprechend sollte man nach Doxing-Vorfällen das Security-Monitoring anpassen und die Belegschaft warnen.

- Bereithalten von Vorlagen zur Ansprache von HostProvidern: Die Kommunikation und Zusammenarbeit mit Host-Providern sind häufig zäh – Meldeprozesse sind versteckt, langsam oder funktionieren nicht, Anbieter fühlen sich für auf ihren Plattformen stattfindende Doxing-Aktivitäten nicht verantwortlich oder berufen sich auf die Meinungsfreiheit (vgl. [7,8]). Daher sollten klare Zuständigkeiten, Rechtsberatung und vorformulierte Anfragen vorab geklärt sein.

Fazit

Doxing hat sich von einer Nischenpraxis der Hackerszene zu einer ernstzunehmenden Bedrohung für Einzelpersonen und Organisationen entwickelt. Durch das systematische Sammeln und böswillige Rekontextualisieren zuvor häufig öffentlich zugänglicher Daten gefährden Doxer die Sicherheit von Mitarbeitern, beschädigen die Reputation von Organisationen und können im Extremfall ganze Betriebsabläufe lahmlegen.

Besonders gefährdet sind Beschäftigte in öffentlich exponierten Funktionen oder soziopolitisch stark aufgeladenen Bereichen. Die Sicherheit, Handlungsfähigkeit und Glaubwürdigkeit solcher Personen kann durch Doxing massiv beeinträchtigt werden.

Unternehmen und Organisationen sollten Doxing deshalb in ihre Risiko-, Krisen- und Sicherheitsmanagementsysteme integrieren. Präventive Maßnahmen wie Datensparsamkeit, Awareness-Trainings und proaktives Monitoring sowie klar definierte Reaktionsprozesse in IT, Kommunikation, HR und Rechtsabteilung sind essenziell, um Schäden zu begrenzen.

Wer solche Schutzvorkehrungen nachweislich etabliert, stärkt nicht nur die eigene Resilienz, sondern gewinnt auch Vertrauen bei aktuellen und künftigen Mitarbeitern – denn viele Menschen, die beruflich in kontrovers umkämpften Feldern beheimatet und der Öffentlichkeit ausgesetzt sind, sind sich der Gefahren von Doxing und digitaler Gewalt mittlerweile durchaus bewusst.

Dr. Anjuli Franz ist Managerin bei PD – Berater der öffentlichen Hand GmbH. Zuvor forschte sie an der Technischen Universität Darmstadt zum Faktor Mensch in der Informationssicherheit.

Literatur

[1] David M. Douglas, Doxing: a conceptual analysis, September 2016, https://link.springer.com/article/10.1007/s10676-016-9406-0 (Open Access)

[2] Paul Mozur, In Hong Kong Protests, Faces Become Weapons, The New York Times, Juli 2019, www.nytimes.com/2019/07/26/technology/hong-kong-protests-facial-recognition-surveillance.html (Registrierung erforderlich)

[3] Eike Kühl, Eine Waffe namens Doxing, Die ZEIT, Januar 2019, www.zeit.de/digital/datenschutz/2019-01/privatsphaere-doxing-daten-sammeln-datensicherheitpolitiker

[4] Siri Warrlich, Doxing-Angriff auf Politiker und Prominente, Diese Konsequenzen zieht das Justizministerium aus dem Datenleak, Stuttgarter Zeitung, Januar 2019, www.stuttgarter-zeitung.de/inhalt.doxing-angriff -auf-politiker-und-prominente-diese-konsequenzen-zieht-das-justizministerium-aus-dem-datenleak.5bbb7bea-478b-42dd-85f3-dd6ba8beecd9.htm l

[5] Anjuli Franz, Jason Bennett Thatcher, Doxing and Doxees: A Qualitative Analysis of Victim Experiences and Responses, in: European Conference on Information Systems (ECIS) 2023 Research Papers, Juni 2023., S. 397, https://aisel.aisnet.org/ecis2023_rp/397/ (kostenpflichtig)

[6] Daniel Stäcker, Anjuli Franz, Johannes Hett,, Opening Pandora’s Dox: Investigating Dynamics Among Doxing Actors Within Online Environments, in: Social and Ethical Implications of Using Digital Tech (ECIS) 2025 Proceedings, Juni 2025, https://aisel.aisnet.org/ecis2025/ethical/ethical/6/ (Open Access)

[7] HateAid, TU München (Hrsg.), Luise Koch, Dr. Angelina Voggenreiter, Prof. Dr. Janina Steinert, Angegriffen & alleingelassen, Wie sich digitale Gewalt auf politisches Engagement auswirkt – ein Lagebild, Studie, Januar 2025, https://hateaid.org/wp-content/uploads/2025/01/hateaid-tum-studie-angegriff en-undalleingelassen-2025.pdf

[8] Thomas Mrazek, Pressefreiheit – Wir müssen jetzt handeln!, Blogbeitrag, Bayerischer Journalisten-Verband (BJV) e. V., Mai 2025, www.bjv.de/blog/pressefreiheit-wir-muessen-jetzt-handeln/