Souveränität umfassend definiert : Warum digitale Souveränität viel mehr ist als nur Datensouveränität

In Zeiten von globaler Überwachung, geopolitischen Spannungen und der Dominanz von IT-Großkonzernen geht es bei digitaler Souveränität längst nicht mehr nur um Datenschutz – sondern um nicht weniger als Europas digitale Zukunft. Unsere Autoren präsentieren daher auf Basis zahlreicher Vorarbeiten ein fünfstufiges Modell für Unternehmen und Organisationen, die nicht global agieren.

Das Thema „Digitale Souveränität“ gewinnt in Deutschland zunehmend an Bedeutung und wurde auch hier in der bereits mehrfach behandelt [1,2,3,4]. Auch die großen Player am Markt nehmen diese Entwicklung wahr: Am 16. Juni 2025 hat Microsoft in einem Blog-Beitrag eine neue „Sovereign Private Cloud“ angekündigt, die sicherheitskritische Aufgaben lokal beim Kunden im Rechenzentrum ausführen kann [5]. Die BWI unterzeichnete als IT-Dienstleister der Bundeswehr am 26. Mai 2025 mit Google einen Rahmenvertrag für „Google Cloud Air-Gapped“, eine isolierte Cloud-Lösung, die im eigenen Rechenzentrum läuft [6]. Das BSI schloss bereits am 6. März 2025 eine Kooperationsvereinbarung mit Google für sichere Cloud-Lösungen in der öffentlichen Verwaltung [7].

Amazon Web Service (AWS) gründet eigens eine angeblich rechtlich unabhängige europäische Muttergesellschaft, um auch die betriebliche Souveränität des 7,8 Milliarden Invests in die neue europäische Cloud abzusichern [8].

Ist das nun die vielbeschworene digitale Souveränität? Bekommen wir nur noch Spezial-Editionen der Clouds von AWS, Microsoft und Google? Kann das wirklich alles sein? Wer mehr fordert, wird schnell als realitätsferner Träumer abgestempelt. Dabei hätte Europa durchaus das Know-how, vergleichbare Systeme und Unternehmen aufzubauen: In der EU gibt es mehr als doppelt so viele Top-Informatikstudierende wie in China und fast so viele wie in den USA (vgl. [1]).

Tech-Nationalismus oder Geopolitik?

Oft werden die Verfechter europäischer Lösungen auch abschätzig mit dem Begriff „Tech-Nationalismus“ konfrontiert, wie zuletzt in einem Podcast-Dialog zwischen Sascha Lobo und Schwarz Digits Co-CEO Rolf Schumann geschehen (ab ca. 25. Min. in [9]). Die Argumentation: Es genüge, mit den amerikanischen Tech-Konzernen „auf Augenhöhe“ zu verhandeln – schließlich habe man ja nichts gegen die USA oder China. So berechtigt diese Sichtweise auch ist, so sehr blendet sie doch den realen geopolitischen Systemwettbewerb zwischen den Blöcken USA, Europa und China aus – ein Wettbewerb, der laut Weltwirtschaftsforum längst auch die IT betrifft [10].

Die USA wollen einen offenen und unregulierten Cyberspace, in dem Bigtech-Unternehmen eine führende Rolle spielen. Der Schutz persönlicher Daten muss dabei hinter dem Interesse der Konzerne zurückstehen, die mit diesen Daten Geld verdienen wollen. Der CLOUD Act von 2018 [11] verpflichtet US-Anbieter zudem, Daten auch dann herauszugeben, wenn diese außerhalb der USA gespeichert sind. Die von US-Dienstleistern angebotenen „Auswege“ (etwa Verschlüsselung mit kundeneigenen Schlüsseln oder Betrieb in Europa) reduzieren das Risiko zwar, schließen aber einen staatlichen Zugriff nicht vollständig aus. Der Angemessenheitsbeschluss der EU-Kommission vom 10. Juli 2023, der den USA ein ausreichendes Datenschutzniveau bescheinigt, stand schon von Beginn an auf wackligen Füßen – noch wackliger als die Vorgänger Safe Harbor und Privacy Shield, die beide vom Europäischen Gerichtshof (EuGH) gekippt wurden. Spätestens seit den Änderungen in den Datenschutzbehörden auf US-Seite unter Donald Trump ist kaum noch zu erwarten, dass dieses Abkommen einer erneuten Prüfung des EuGH standhält [12].

China verfolgt einen anderen Weg: ein staatlich kontrolliertes Internet mit klaren Vorgaben, lokale Produkte einzusetzen, und notfalls mit Verboten ausländischer Hard- und Software. Datenschutz gilt dort prinzipiell auch – mit einer großen Ausnahme: für den Staat und die Betreiber kritischer Infrastrukturen. Für Letztere gibt es teilweise Vorgaben, welche personenbezogenen Daten wie lange zu speichern sind. Die Daten müssen für die Überwachungs- und Kontrollmaßnahmen des Staats zur Verfügung stehen – dem staatlichen und „öffentlichen“ Interesse wird grundsätzlich Vorrang eingeräumt. Der Export von Daten ins Ausland ist hingegen gesetzlich stark reglementiert.

Europa will eine Alternative zum unregulierten Surveillance-Kapitalismus der USA und dem überwachungsfokussierten Modell der Chinesen schaffen. Der europäische Weg stellt das individuelle Recht auf Datenschutz in den Mittelpunkt. Dieses Recht wird durch Regelwerke wie die Datenschutzgrundverordnung (DSGVO) auch gegenüber mächtigen Akteuren wie Konzernen oder Staaten geschützt – eigentlich weltweit. Zugleich sorgen Vorgaben zu „Fair Access“ und „Fair Use“ für einen ausgewogenen Zugang zu Daten, um Missbrauch zu verhindern. Im Rahmen dieser Regelwerke soll dann ein möglichst breiter und freier Zugang zu Daten für alle ermöglicht werden.

Dimensionen digitaler Souveränität

Die europäische Strategie ist datengetrieben, weshalb häufig von Datensouveränität gesprochen wird. Doch Daten existieren nicht losgelöst – sie werden von Systemen verarbeitet. Ohne ein Mindestmaß an Kontrolle über diese Systeme kann es keine echte Kontrolle über Daten geben. Die Bundesdruckerei bringt es in [13] auf den Punkt: Technologiesouveränität + Datensouveränität = Digitale Souveränität

Wenn aber der physische Standort nicht unter souveräner Kontrolle liegt, dann sind sowohl die Daten als auch die Systeme gefährdet. Das Weizenbaum-Institut ergänzt das Thema digitale Souveränität daher um diesen Aspekt und spricht von Daten-, Code- und physischer Ebene [14]. Letztere meint nicht nur die Lokation des eigenen Rechenzentrums, sondern vor allem: Unterliegen Standort und Infrastruktur dem eigenen Rechtsrahmen?

Itrich, Garloff und Kronlage-Dammers [15] unterscheiden in einem weiteren Ansatz vier Dimensionen:

- Legalität (z.B. Einhaltung von EU-Recht, DSGVO)

- Technische Portabilität (Wechselbarkeit der Dienste, „freedom of choice“)

- Technologie (im Sinne von prüfen, anpassen, verwenden und teilen)

- Kompetenz, um die Technologie sicher und zu betreiben

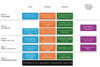

Darauf aufbauend definiert das Souvereign Cloud Stack Project (https://scs.community/) fünf Stufen für digitale Souveränität:

- Stufe 0: keine Souveränität

- Stufe 1: DSGVO-konform ohne großen Zusatzaufwand – reine Datensouveränität

- Stufe 2: Wechselbarkeit – einfacher Anbieterwechsel möglich

- Stufe 3: offener Quellcode – Nutzer können prüfen und mitentwickeln

- Stufe 4: auch die Betriebswerkzeuge sind offen – vollständige technologische Souveränität

Individueller Souveränitäts-Bedarf

Jeder IT-Auftraggeber – also jede Firma, Behörde oder Institution – steht beim Thema digitale Souveränität vor dem Spannungsfeld zwischen Unabhängigkeit, Kosten und Leistungsfähigkeit einer Lösung. „Digitale Souveränität“ muss deshalb konkret quantifiziert werden – mit Methoden des Business-Continuity- (BCM) und Risiko-Managements. Ein Unternehmen ist dann souverän, wenn es seine Risiken kennt, Szenarien durchdenkt und bewusst handelt – oder auch begründet nicht handelt [16].

Aus dieser Sichtweise heraus entstand auch das vom Autor in 2024#5 [1] vorgestellte Vorgehensmodell:

- Abhängigkeiten sind erkannt

- Notfallmaßnahmen sind definiert

- Notfallmaßnahmen sind eingeübt

- Regelfall und Notfall wurden getauscht (optional)

Dies ist jedoch ein eher reaktiver Ansatz: Für geschäftskritische Systeme wird eine möglichst digital souveräne Notfalllösung bereitgehalten. Für klassische IT-Infrastrukturkomponenten wie Clients, Server-Betriebssysteme, Netzwerkkomponenten oder die Virtualisierungslösungen ist das machbar – dank Projekten wie Sovereign Cloud Stack gilt das heute sogar für Infrastructure- (IaaS) oder Platform-as-a-Service-Dienste (PaaS). Für komplexe Fachanwendungen ist das Vorhalten von Alternativen aber oft nicht möglich: Dort geht es stattdessen um Risikominimierung. Dazu muss der Grad an Souveränität einer Lösung in den Dimensionen Daten, Software und Hardware beurteilt werden.

Das Fünf-Stufen-Modell aus Abbildung 1 bietet hierfür ein praxisnahes Werkzeug, gerade für BCM-Auditoren, Risikomanager und Entscheider. Zwar ist die Hardware-Ebene bei reinen Cloud-Diensten oft schwer zu bewerten – relevant bleibt sie aber dennoch.

Souveränität bei großen US-Providern

Das Modell macht deutlich: Standardlösungen großer US-Provider kommen oft nicht über die gesetzlichen Mindestanforderungen (bzw. maximal in Stufe 1) hinaus. Für solche Fälle kann dann eine alternative prozessuale Lösung zum Einsatz kommen, um die Risiken der fehlenden Souveränität zu verringern. Dazu gehört auch, dass der Quellcode der Cloud- und Betriebs-Services in Europa verfügbar sein muss und im Krisenfall Änderungen ohne Freigabeprozess des Anbieters vorgenommen und in Betrieb genommen werden können. Bislang gibt es von den großen Anbietern hierzu allerdings nur verbale Zusagen, aber noch keine validierten Bestätigungen durch unabhängige Dritte oder offizielle Stellen wie das Bundesamt für Sicherheit in der Informationstechnik (BSI).

Zudem ist stets die Kritikalität zu differenzieren: Ein Service, der zu den kritischen Infrastrukturdiensten oder bestimmten Bereichen der Verwaltung gehört, muss auch in Krisensituationen eine ausreichende Resilienz aufweisen. Das bedeutet, dass für ausgearbeitete Krisenszenarien entsprechende Notfallpläne vorliegen müssen – einschließlich mindestens jährlicher Tests. Dies kann im Extremfall sogar so weit gehen, dass die Bundesregierung befugt sein muss, bestimmte Infrastrukturen effektiv zu übernehmen, damit die darauf betriebenen Dienste in staatlicher Kontrolle bleiben (z.B. die Besetzung eines systemrelevanten Rechenzentrums eines ausländischen Betreibers). In abgeschwächter Form sind entsprechende Maßnahmen auch für kritische Dienste verpflichtend vorzuhalten, die unter die europäische Richtlinie 2022/2255 (NIS-2) fallen.

Die zentrale Frage bleibt jedoch: Wie lassen sich solche Vorgaben praktisch umsetzen, wenn die lokale Infrastruktur ausschließlich vom Anbieter innerhalb eines globalen Verbunds administriert werden kann? Wie man als Großkunde hier sein Risiko minimieren kann, wird Thema des zweiten Teils dieser Artikelserie sein.

Immer wichtig: „Freedom of Choice“

Für kleinere oder mittlere Kunden ist – unabhängig von der Art des Betriebs (on Premises oder in der Cloud, als IaaS, PaaS oder SaaS) – die Stufe 2 im oben beschriebenen Modell entscheidend: Wahlfreiheit herstellen. Das Risiko beziehungsweise die Auswirkungen eines Ausfalls von IT-Dienstleistern oder deren Infrastrukturangeboten lassen sich reduzieren, wenn die eigene Anwendung portierbar ist – beispielsweise durch den Einsatz von Container-Technologie. Da Applikationen in der Regel in einen IT-Verbund mit verschiedenen Schnittstellen eingebettet sind, muss dieser Verbund so gestaltet sein, dass er insgesamt portiert werden kann. Die Nutzung anbieterspezifischer Funktionen schränkt die Portierbarkeit dabei ein.

Reine Portierbarkeit allein reicht jedoch nicht aus: Mindestens die Backups (Daten und Programme) müssen darüber hinaus kontinuierlich bei einem Ausweichdienstleister aktuell gehalten und dort testweise auch wiederhergestellt werden.

Dabei ist zwischen der Kritikalität der Anwendungen zu unterscheiden – abhängig von den Kenngrößen „Recovery-Time-Objective“ (RTO) und „Recovery-Point-Objective“ (RPO), die aus der Business-Impact-Analysis (BIA) abgeleitet werden. Der wichtigste Schritt zur Souveränität ist es, sich die eigene Wahlfreiheit (zurück) zu erkämpfen!

Fazit

Digitale Souveränität muss als integraler Bestandteil des Business-Continuity-Managements und damit des Risikomanagements begriffen werden. Das hier vorgestellte Modell konsolidiert bestehende Ansätze in fünf praxisgerechte Stufen.

Die Forderung nach digitaler Souveränität im breitesten Sinne (Daten, Software und Hardware) ist ein Teil des europäischen Wegs im Umgang mit dem Internet. Erfolgreiche europäische IT-Dienstleister, Softwarefirmen und Hardwareproduzenten stärken die europäische Cyberstrategie und machen sie erst relevant. Welches Modell langfristig den geopolitischen Wettbewerb gewinnt, hängt auch vom Markterfolg dieser Firmen ab! Solange US-Giganten hier Marktführer sind, bestimmen sie die Regeln – und Europa bleibt außen vor. Deutschland hat dies über Jahrzehnte selbst praktiziert und Technology „Made in Germany“ global platziert. Der Markt hat nun aufgeholt und wir sind in der IT nicht der Weltmarktführer – ein Umdenken ist daher zwingend notwendig!

Für größere Unternehmen wird auch mittelfristig kein Weg um die großen globalen Hyperscaler (AWS, Google, Microsoft) herumführen. Im zweiten Teil dieser Miniserie wird jedoch unter dem Titel „Souveränität global geliefert“ dargestellt, wie sich auch hier Fortschritte im Bereich der digitalen Souveränität erzielen lassen.

Für den Mittelstand sowie kleinere Organisationen sowie staatliche Stellen gilt hingegen die Aussage der Gesellschaft für Informatik (GI) von 2020: „Digitale Souveränität gelingt Europa nur durch eine starke, eigenständige IT-Industrie“ [17]. Jede Entscheidung für Hard- oder Software aus China oder den USA ist in diesem Lichte nicht nur ein Risiko, sondern auch eine verpasste Chance für Europas technologische Unabhängigkeit.

Florian Oelmaier ist CTO der IS4IT GmbH. Gerald Boyne ist freier Berater zu IT-Security & Compliance, Resilienz und Souveränität.

Im zweiten Artikel dieser Mini-Serie wird in der kommenden ein Weg aufgezeichnet, wie größere Unternehmen die großen Hyperscaler durch die eigene Marktmacht zu mehr „echter“ digitaler Souveränität für die EU bewegen könnten.

Literatur

[1] Florian Oelmaier, Digitale Souveränität?!, Es ist Zeit für eine europäische Unabhängigkeitsbewegung im Cyberspace, 2024# 5, S. 28, www.kes-informationssicherheit.de/print/titelthema-cnapp-das-unbekannte-wesen/digitale-souveraenitaet/ (<kes>+)

[2] Christoph Callewaert, Dr. Dennis-Kenji Kipker, Stefan Hessel, Gekommen, um zu bleiben, Unternehmen sollten sich mit dem Konzept der souveränen Cloud auseinandersetzen, 2023# 5, S. 46, www.kes-informationssicherheit.de/print/titelthema-erschoepfung-nach-erpressung-it-teams-am-limit/gekommenum-zu-bleiben/ (<kes>+)

[3] Ramon Mörl, Mein oder nicht mein?, Warum digitale Souveränität zur Managementdisziplin werden muss, 2022# 2, S. 58, www.kes-informationssicherheit.de/print/titelthema-digitale-souveraenitaet/mein-odernicht-mein/ (<kes>+)

[4] Norbert Luckhardt, Diversität + Interoperabilität = Souveränität, 2025# 3, S. 3, www.kes-informationssicherheit.de/print/titelthema-fachkraeftemisere-neuewege-zu-mitarbeitern/diversitaet-interoperabilitaetsouveraenitaet/

[5] Judson Althoff , Announcing comprehensive sovereign solutions empowering European organizations, Official Microsoft Blog, Juni 2025, https://blogs.microsoft.com/blog/2025/06/16/announcing-comprehensive-sovereign-solutions-empowering-europeanorganizations/

[6] Google Cloud, Bundeswehr-Cloud: Google Cloud und BWI geben Partnerschaft bekannt, Blogpost, Mai 2025, https://cloud.google.com/blog/de/topics/offentlicher-sektor/souveraenitaet-auswahl-sicherheit

[7] Google Cloud, Google Cloud und BSI schließen Kooperationsvereinbarung für sichere Cloud-Lösungen in der öffentlichen Verwaltung, Blogpost, März 2025, https://cloud.google.com/blog/de/topics/offentlicher-sektor/google-cloud-bsi

[8] Amazon, AWS enthüllt neue Souveränitätskontrollen und Governance-Struktur für die AWS European Sovereign Cloud, Unternehmensmeldung, Juni 2025, https://press.aboutamazon.com/de/unternehmensmeldungen/2025/6/aws-enthuelltneue-souveraenitaetskontrollen-und-governance-struktur-fuer-die-aws-european-sovereign-cloud

[9] Sascha Lobo, Schwarz Digits, Digitale Souveränität (mit Rolf Schumann), Podcast „Tech, KI & Schmetterlinge“, Mai 2025, https://open.spotify.com/episode/1cvqEFvrZ4zagVUS2VQz5v

[10] Sean Fleming, What is digital sovereignty and how are countries approaching it?, World Economic Forum (WEE), Blogpost, Januar 2025, www.weforum.org/stories/2025/01/europe-digital-sovereignty/

[11] U. S. Department of Justice Criminal Division, CLOUD Act Resources, Portalseite, Oktober 2023, www.justice.gov/criminal/cloud-act-resources

[12] Axel Keller, US-Exit? Dem US-EU Data Privacy Framework droht das Aus, Ecovis Datenschutz-Blog, April 2025, www.ecovis.com/datenschutzberater/usexit-dem-us-eu-data-privacy-framework-droht-das-aus/

[13] Bundesdruckerei (bdr), Digitale Souveränität: Was ist das?, bdr Innovation Hub, Juli 2020, www.bundesdruckerei.de/de/innovation-hub/digitalesouveraenitaet-was-ist-das

[14] Dr. Esther Görnemann, Kompaktüberblick Digitale Souveränität, Weizenbaum-Institut-Reihe „Fundamentals“, Juni 2024, https://fundamentals.weizenbaum-institut.de/de/digitale-souveraenitaet/

[15] Eduard Itrich, Kurt Garloff , Felix Kronlage-Dammers, Why digital sovereignty is more than mere legal compliance, Th e Cloud Report 01/2022, https://web.archive.org/web/20220603191528/https://the-report.cloud/downloads – Beitrag online verfüg bar auf https://scs.community/2022/03/18/digital-sovereignty-whitepaper

[16] Gregor Schumacher, Wie souverän kann ein europäischer Konzern heute sein?, Ein Interview mit Gerald Boyne, cloud ahead Blog, Mai 2025, www.cloudahead.de/wie-souveraen-kann-ein-europaeischer-konzern-heute-sein

[17] Gesellschaft für Informatik (GI) e. V., Den Software-Standort Deutschland stärken, Positionspapier, Februar 2020, https://gi.de/fileadmin/GI/Allgemein/PDF/2020_10_02_GI_Positionspapier_Softwarestandort.pdf