Cyber-Resilienz durch Drittanbieterbewertung

Die Risikobewertung von Drittanbietern muss heute eine Kernkomponente der Cyber-Resilienz-Strategie jedes Unternehmens sein. Dazu wären einheitliche Standards nötig, doch die gibt es bisher nicht. Dennoch existieren wirkungsvolle Maßnahmen, die CISOs und Compliance-Beauftragte für die Risikobewertung von Drittanbietern ergreifen können, um so die Cyber-Resilienz ihres eigenen Unternehmens zu stärken.

Anzahl und Umfang von Drittanbieter-Netzwerken steigen stetig, und damit steigt auch das Sicherheitsrisiko. Diese Erkenntnis ist nicht gänzlich neu: Gartner fand heraus, dass viele Compliance-Verantwortliche wissen, dass ihre Drittanbieter ein hohes Risiko darstellen [1]. Beim globalen Crowdstrike-Ausfall im Juli 2024 schrillten dann sämtliche Alarmglocken der Unternehmen quer durch alle Branchen. Seitdem legen verantwortungsbewusste Führungskräfte verstärkt Wert darauf, das Risikomanagement ihrer Drittanbieter und Partner in ihren Governance- und Compliance-Strukturen zu berücksichtigen. Einige Unternehmen investieren zehntausende Euro in Audits, anderen sind diese Audits immer noch nicht gut genug. Das Problem ist, dass derartige Berichte keine allgemeingültigen Anforderungen erfüllen und Unternehmen aufgrund fehlender Standards deshalb eigene Sicherheitsvorgaben und -prüfungen definieren sollten.

Herausforderung: Gegenseitiges Vertrauen

Die Fragebögen zur Risikobewertung der Netzwerke von Drittanbietern und Geschäftspartnern sind zwar meist umfassend, jedoch nicht standardisiert – damit fehlt es bei der Kommunikation der Unternehmen untereinander oft an gemeinsamer Basis und gemeinsamem Verständnis. Wenn Unternehmen zusätzlich zu Antworten zahlreicher Fragen noch detaillierte vertrauliche Dokumente von ihren externen Partnern einfordern sollen, sind Schwierigkeiten vorprogrammiert: Denn es wird immer Informationen geben, die zwar für eine Risikobewertung wichtig sind, die Drittanbieter aber dennoch nicht nach außen geben können. Dann müssen Geschäftspartner in der Lage sein, einander zu vertrauen, ohne alle Informationen preiszugeben – das ist eine enorme Herausforderung.

Organisationen des Gesundheitswesens haben zum Beispiel viele wichtige und vertrauliche Patientendaten, die geschützt werden müssen – sie werden ihre Drittanbieter unter diesem Gesichtspunkt auswählen. Da diese Organisationen besondere Anforderungen an die Einhaltung von Gesetzen und Vorschriften haben, betrachten sie die Risikopunkte aus ihrem Blickwinkel heraus und führen eigene Audits durch.

Maßnahmen für mehr Widerstandsfähigkeit

Obwohl es bisher keine allgemeingültigen Standards gibt, haben Unternehmen dennoch die Möglichkeit, ihr IT-Risikomanagement effektiv zu betreiben. Endgeräte, die über technische Security-Lösungen verfügen, die sozusagen „unter dem Radar“ des Betriebssystems funktionieren, können im Idealfall durch einen Ransomware-Angriff blockierte Systeme ins Leben zurückrufen, indem BIOS-implementierte Funktionen Anwendung finden. Dies stellt sicher, dass IT- und Security-Teams Konnektivität und Transparenz ihrer geografisch verstreuten Endpunkte aufrechterhalten.

Solch eine Art „Selbstheilungsmechanismus“ kann sich auch auf Sicherheitsanwendungen von Drittanbietern sowie die Netzwerkkonnektivität erstrecken. Damit existiert bereits in diesem frühen Stadium ein erster Compliance-Level, vorausgesetzt der PC-eigene Anti-Malware-Schutz ist aktiviert und ein Festplattenverschlüsselungsverfahren, wie beispielsweise das Microsoft-Feature BitLocker, arbeitet im Hintergrund. Sollte eines von beiden nicht aktiv sein, wird das System vom aufgespielten Security-System über einen Remote-Lock für den Benutzer unzugänglich geschaltet.

Risikoprofile verstehen und einstufen

Neben dem Wissen um Daten, Prozesse und geschäftskritische Aspekte der Anbieter, dem Etablieren und Pflegen entsprechender „Responsible, Accountable, Consulted, Informed“-Frameworks (RACI), die festlegen, wer im eigenen Unternehmen wofür verantwortlich ist, braucht es Informationen über mögliche Probleme mit dem Risikomanagement des Drittanbieters. Eine effektive Cyberresilienz vereint darüber hinaus mehrere wichtige Komponenten, um Unternehmen vor Störungen von außen zu schützen und gewährleistet eine schnelle Wiederherstellung.

Unter den zahlreichen Endgeräten in einem Unternehmen ist es sinnvoll, verschiedene Risikoprofi le unterschiedlich einzustufen: So verfügen kritische Geräte über höhere Risiko-Settings als weniger kritische. Dementsprechend angepasst sollte auch die Analyse der benutzten Geräte erfolgen, wobei es verschiedene Möglichkeiten der Risikoanalyse gibt. Beispielsweise liefern benutzerdefinierte Risiko-Index-Reports:

- Risikoeinstufung der auf PCs entdeckten gefährdeten Daten

- Geräte-Scanning nach gefährdeten Dateien in der Cloud

- Zusammenfassung des aktuellen Scans nach gefährdeten Daten

- detaillierte Datenberichte des aktuellen Scans nach gefährdeten Daten

- Überprüfung der Gerätekonformität nach AntMalware, Verschlüsselung, Geolocation, Betriebssystem, unbekannter Gerätestatus

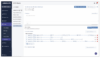

Richtlinienbasierte Funktionen wie EndpointData-Discovery (EDD) überprüfen Computersysteme nach dem Endpoint-DLP-Prinzip, indem sie gespeicherte Dateien nach risikobehafteten Daten kontinuierlich scannen (vgl. Abb. 1) – zum Beispiel: Kreditkartennummern, persönliche Gesundheitsdaten, Patentnummern, Kontonummern, verschlüsselte oder passwortgeschützte Dateien, unternehmenskritische Informationen oder persönliche Daten, die der EU Datenschutzgrundverordnung (DSGVO) unterfallen. So lässt sich definieren, dass keine Dokumente mit den genannten Datenmustern auf den Endgeräten liegen – doch auch der Standort eines Geräts kann Misstrauen bei der Überwachung hervorrufen, wenn dieser außerhalb eines vordefinierten Gebiets liegt.

Virtuelle geografische Zäune

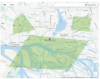

Auch der Betriebsort eines mobilen Systems liefert naturgemäß wertvolle Hinweise: Das sogenannte Geofencing zieht hier in Sicherheitssystemen eine virtuelle Grenze (wörtlich: einen Zaun) um einen geografischen Bereich. Wenn ein Gerät diese Grenze betritt oder verlässt, lassen sich bestimmte Aktionen oder Benachrichtigungen auslösen (vgl. Abb. 2): Das könnten beispielsweise das Versen den einer Push-Benachrichtigung an ein Mobilgerät sein oder das Auslösen eines Alarms bei Diebstahl – bis hin zum Deaktivieren des Gerätes. Dazu sollte eine PersistenzTechnologie forensische Tools und Techniken nutzen, um eine automatische Neuinstallation des vorinstallierten Software-Agenten zu veranlassen, falls dieser beispielsweise von einem Endpunkt entfernt worden ist.

Priorisierung von Maßnahmen

IT-Sicherheits-Risikostufen, wie sie beispielsweise das BSI definiert, dienen dazu, die Schwere und den potenziellen Einfluss von IT-Bedrohungen einzuschätzen. Eine derartige Einstufung hilft Unternehmen, ihre IT-Sicherheitsmaßnahmen zu priorisieren und Ressourcen effizient zu verteilen. Die Klassifizierung der Risikostufen des Drittanbieters kann je nach Organisation und Branche variieren. In der Regel wird sie in 1 = „niedrig“, 2 = „mittel“ oder 3 = „hoch“ klassifiziert. Unternehmen sollten Risiken im Laufe der Zeit immer wieder neu bewerten, indem auch Drittanbieter fortlaufend überwacht werden.

Je nach Risikoeinstufung sollte die Art der durch Compliance-Verstöße ausgelösten Maßnahmen entsprechend variieren:

- Bildschirmnachricht: Der Benutzer des Geräts wird aufgefordert, sich an den Support zu wenden, ohne dass die Gerätefunktion eingeschränkt ist.

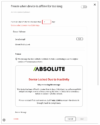

- System-Freeze: Die Gerätefunktion ist eingefroren – der Benutzer kann nicht weiterarbeiten, bis er sich beim Support gemeldet hat (vgl. Abb. 3).

- Daten rückstandsfrei löschen: Als eine sehr wichtige Maßnahme bieten Endpoint-Security-Lösungen die Möglichkeit, Daten nicht nur rekonstruieren, sondern auch komplett rückstandsfrei löschen zu können. Ein sogenannter „Purge-Wipe“ kann ein Bitlocker-verschlüsseltes Gerät in Sekundenschnelle NIST-800-88-konform kryptografisch aus der Ferne „bereinigen“. Damit lassen sich sensible Daten auf Speichergeräten dauerhaft und zertifiziert vernichten, die nicht mehr gebraucht werden, die verloren gingen oder gestohlen wurden. NIST-zertifizierte Berichte liefern dabei einen überprüfbaren Beweis für die Datenlöschung.

Nur Automatik skaliert

Grundsätzlich ist es ratsam, den Prozess der Anbieterbewertung so weit wie möglich zu automatisieren, um ihn effizienter zu gestalten und Fehlerquellen zu vermeiden. Zudem sind automatisierte Prozesse einfacher zu skalieren, wenn die Anzahl der zu bewertenden Anbieter steigt. Ein weiterer Vorteil besteht darin, dass IT-Teams die Endgeräte nicht ständig selbst im Auge behalten müssen. Das Monitoring übernehmen dabei Secure-Endpoint-Dienste automatisch und übermitteln relevante Informationen an unternehmenseigene IT-Service-Management-Systeme (ITSM), sodass Gerätebenutzer weiterhin mit ihren gewohnten Tools arbeiten können.

Allerdings geht es für Unternehmen nicht nur darum, Angriff e zu verhindern oder sie erfolgreich abzuwehren: Sie müssen selbst auch während eines Sicherheitsvorfalls handlungsfähig bleiben. Dabei helfen detaillierte Echtzeiteinblicke in den Datenverkehr innerhalb des Netzwerks: Sicherheitsteams können mit den richtigen Security-Tools für Endpunkte Unregelmäßigkeiten schnell erkennen und Gegenmaßnahmen starten.

Da solche Tools idealerweise viele Vorfälle automatisiert korrigieren können, lassen sich gefährdete Geräte zügig isolieren: Der Internetverkehr wird gefiltert und der Zugriff auf bösartige oder verdächtige Webseiten blockiert. Die Tools verhindern, dass Browser-Aktivitäten sensible Daten in die Cloud laden oder nach außen transportieren. Sie überprüfen den kompletten Netzwerkverkehr auf bösartigen Code und verhindern das Herunterladen von Malware und andere System-Kompromittierungen – Phishing-Versuche werden blockiert, Netzwerk-Traffic aus bestimmten Locations gesperrt.

Um handlungsfähig zu bleiben – oder nach einem Ausfall schnell wieder handlungsfähig zu werden, sind die bereits angesprochenen Selbstheilungskräfte von wesentlicher Bedeutung. Sie ermöglichen eine automatisierte Endpunkthygiene, die Compliance-Abweichungen erkennen und Sicherheitskontrollen wie Verschlüsselung, Anti-Malware, VPN, EDR, DLP et cetera nötigenfalls regenerieren kann. So bleiben Endgeräte und die darauf befindlichen Daten gesichert und geschützt. Und falls nötig, können IT-Administratoren die Systeme aus der Ferne einfrieren oder löschen.

Best Practices und Compliance

Zu einer gründlichen Bewertung gehört es überdies, bewährte Sicherheitspraktiken wie etwa die Prüfung von SOC-2-Berichten sowie alle Datenschutz- oder sonstigen branchenspezifischen Anforderungen einzubinden: „Service Organisation Control 2“ (kurz SOC 2, [2]) ist ein freiwilliger Compliance-Standard für Unternehmen, die Kundendaten verarbeiten. Er dient dazu, die Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und den Datenschutz dieser Daten zu gewährleisten und zu bescheinigen. Es handelt sich um einen Auditbericht, der die Wirksamkeit der internen Kontrollen eines Unternehmens in diesen Bereichen prüft. In Deutschland wird die SOC-2-Zertifizierung allem voran von Cloud-Anbietern und anderen Dienstleistern verfolgt, die sensible Kundendaten verarbeiten.

Falls bei einem Cyberangriff personenbezogene Daten betroffen sind, muss ein Unternehmen die zuständige Aufsichtsbehörde darüber informieren. Die DSGVO schreibt dafür ein Zeitfenster von 72 Stunden vor, bei NIS-2 sind es sogar nur 24 Stunden nach Bekanntwerden des Vorfalls. Um diesen Anforderungen gerecht werden zu können, sollten Compliance-Abteilungen Warnzeichen erkennen können, die auf potenzielle Risiken oder Verstöße hinweisen. Dazu gehören ungewöhnliche Geschäftspraktiken, Unregelmäßigkeiten in der Buchhaltung, Veränderungen im Verhalten von Mitarbeitern sowie Hinweise auf Korruption und Datensicherheitsvorfälle. Auch ein Unterlassen, wie beispielsweise die Nicht-Einhaltung von Gesetzen oder internen Richtlinien, kann ein Warnzeichen sein.

Fazit

Angesichts der aktuellen Bedrohungslage kann die eigene Cyber-Resilienz eines Unternehmens nur so gut sein wie die des schwächsten Glieds entlang der Produktions- und Lieferkette. Deshalb sind Sicherheitsverantwortliche gut beraten, ihr Fachwissen zu teilen und möglichst zügig gemeinsame Standards zur Risikobewertung von Drittanbietern zu etablieren. Solange dies nicht erfolgt ist, müssen individuell verabredete organisatorische/vertragliche sowie technische Prüfungen für eine ausreichende Compliance zu gesetzlichen Regularien sowie vereinbarten Security-Standards erfolgen.

Thomas Lo Coco, Regional Sales Director Central Europe bei Absolute Security

Literatur

[1] Gartner, Th ird-Party Risk Management (TPRM): An Essential Guide, undatiert, www.gartner.com/en/legal-compliance/topics/third-party-risk-management-tprm (Inhalte tlw. registrierungs-/kostenpflichtig)

[2] American Institute of Certifi ed Public Accountants (AICPA), Chartered Institute of Management Accountants (CIMA), SOC 2 – SOC for Service Organizations: Trust Services Criteria, Portalseite, undatiert, www.aicpa-cima.com/topic/audit-assurance/audit-and-assurance-greater-than-soc-2