Konfliktpotenzial Schutzbedarf : Wie sich IT-Grundschutz und Datenschutz bei der Einstufung von Informationen sinnvoll verbinden lassen

In unterschiedlichen Projekten zur Einführung eines Informationssicherheits-Managementsystems (ISMS) nach IT-Grundschutz sowie den BSI-Standards 200-1, -2 und -3 haben sich wiederholt ähnliche Herausforderungen in der Zusammenarbeit mit dem Datenschutz gezeigt. Dies betrifft allem voran die einheitliche Bewertung des Schutzbedarfs von Informationen, die in der EU Datenschutz-Grundverordnung (DSGVO) als besondere Kategorien personenbezogener Daten definiert sind. Unser Autor geht auf diese Herausforderung näher ein und beschreibt einen Lösungsansatz aus der Praxis.

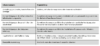

Die Schutzbedarfsfeststellung ist bei der Erstellung der Sicherheitskonzeption eine von mehreren fest definierten Phasen im IT-Grundschutz. Ihr Ziel ist es, ein angemessenes und risikoorientiertes Schutzniveau zu etablieren: Die Angemessenheit leitet sich aus dem festgestelltem Schutzbedarf der in den Geschäftsprozessen verarbeiteten Informationen ab – bezogen auf die drei klassischen Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit. Für jedes der drei Schutzziele werden in der Regel sechs Schadensszenarien durchlaufen, in denen eine Information nach den Kriterien „normal“, „hoch“ und „sehr hoch“ bewertet wird – Tabelle 1 zeigt die vom BSI hierzu empfohlenen Schadensszenarien.

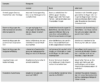

Jede Organisation, die ein ISMS nach IT-Grundschutz betreibt, definiert anschließend individuell die Schadenskategorien, anhand derer sie bemessen will, wie schwerwiegend der Schutzbedarf einer Information ausfällt. Daraus ergibt sich eine Matrix, die beispielsweise wie in Tabelle 2 aussehen könnte:

Die in Tabelle 1 genannten Fragen sind für jede in einem Geschäftsprozess verarbeitete Information pro Schutzziel (Vertraulichkeit, Integrität und Verfügbarkeit) zu beantworten und einer der drei Schadenskategorien zuzuordnen. Dabei zählt die jeweils schwerwiegendste Bewertung, aus der sich die Gesamtbewertung pro Schutz ziel ergibt – dieses Vorgehen wird als „Maximumprinzip“ bezeichnet.

Beispiel einer Schutzbedarfsbewertung

Ein Onlineshop betreibt ein ISMS nach IT-Grundschutz; zur Feststellung des Schutzbedarfs dienen die in Tabelle 2 genannten Schadenskategorien. Im Prozess „Auftragsabwicklung“ werden die Informationen „Preis“ und „Verfügbarkeit“ der angebotenen Produkte online dargestellt und verarbeitet. Nun werden die Szenarien anhand der in Tabelle 1 abgebildeten Fragen durchlaufen. Für das Schutzziel der Verfügbarkeit würde beispielsweise gefragt, was passiert, wenn für eine bestimmte Zeit die vorrätig gehaltenen Mengen der angebotenen Produkte nicht mehr online abbildbar sind:

- Kann ein Verstoß gegen ein Gesetz vorliegen? Eher nein. Wird gegebenenfalls gegen Verträge mit Kunden verstoßen? Aufgrund der bestehenden Allgemeinen Geschäftsbedingungen (AGB) sind keine Konventionalstrafen zu erwarten. Die Bewertung des Schutzbedarfs im Rahmen dieses Szenarios wäre damit „normal“.

- Wäre das informationelle Selbstbestimmungsrecht von Kunden* oder Mitarbeitern betroffen? Nein, das wäre nicht der Fall. Die Bewertung des Schutzbedarfs im Rahmen diesen Szenarios wäre ebenfalls „normal“.

- Kann die personelle Unversehrtheit gefährdet werden? Nein, das wäre nicht der Fall. Die Bewertung des Schutzbedarfs wäre auch im Rahmen des dritten Szenarios „normal“.

- Wäre die Aufgabenerfüllung beeinträchtigt? Könnte durch das Fehlen der Vorratsmengen die Auftragsabwicklung nicht mehr durchgeführt werden? Sofern die Information nur für die Kunden fehlt, wäre die Aufgabe der Auftragsabwicklung nicht beeinträchtigt. Die Bewertung des Schutzbedarfs lautet erneut „normal“.

- Wäre eine negative Innen- und Außenwirkung zu befürchten? Gegebenenfalls müssten Kunden darüber informiert werden, dass bestellte Mengen nicht vorrätig sind und es zu Lieferverzögerungen oder gar Stornierungen kommt. In Zeiten großer Konkurrenz und der allgemeinen Erwartungshaltung möglichst schneller Lieferungen, wäre hier eine Einstufung auf den Schutzbedarf „hoch“ denkbar. Eine Beeinträchtigung der Verfügbarkeit dieser Information von mehr als 8 Stunden ist nicht tolerierbar.

- Die finanziellen Auswirkungen belaufen sich auf weniger als 5.000 €. Der Schutzbedarf im letzten Szenario wäre daher mit „normal“ zu bewerten.

Im Beispiel liegen also für fünf Szenarien „normaler“ Schutzbedarf vor – für das Szenario der negativen Außenwirkung die Bewertung „hoch“. Nach dem Maximumprinzip ist damit der Schutzbedarf für diese Information beziehungsweise für den Prozess der Auftragsabwicklung in Bezug auf das Schutzziel der Verfügbarkeit als „hoch“ einzustufen. Das gleiche Vorgehen wäre anschließend für die beiden Schutzziele Vertraulichkeit und Integrität durchzuführen.

Konsequenzen der Schutzbedarfsfeststellung

Die Schutzbedarfsfeststellung stellt die Ausgangslage für die weiteren Schritte im IT-Grundschutz-Vorgehen dar. Zum Schutz von Informationen und den mit ihnen verknüpften Prozessen, IT-Anwendungen, IT-Systemen, Kommunikationsverbindungen sowie Räumen und Gebäuden hat das BSI eine Sammlung von Anforderungen im IT-Grundschutz-Kompendium zusammengetragen, die sich aus Best-Practice-Ansätzen der vergangenen Jahrzehnte ableiten.

Mit der Umsetzung der dort als „Basis“ und „Standard“ kategorisierten Anforderungen geht das BSI davon aus, dass Informationen mit der Schutzbedarfsbewertung „normal“ ausreichend abgesichert sind – in diesem Fall ergibt sich kein weiterer Handlungsbedarf.

In den Fällen mit einem Schutzbedarf von „hoch“ oder „sehr hoch“ ist in der Folge eine Risikoanalyse vorzunehmen: Hier gilt es abzuwägen, ob weitere Maßnahmen zu treffen sind, um Informationen mit erhöhtem Schutzbedarf angemessen abzusichern.

Bei der Schutzbedarfsfeststellung „hoch“ kann das Ergebnis dieser Analyse sein, dass die Umsetzung der oben benannten „Basis“- und „Standard“-Anforderungen im Zusammenhang mit bereits vorhandenen Maßnahmen auch für diese Informationen eine ausreichende Absicherung darstellt und sich aus der Risikoanalyse damit keine weiteren Maßnahmen ergeben.

Spätestens bei einem Schutzbedarf von „sehr hoch“ wird aber in der Regel kein Weg daran vorbeiführen, weitere Anforderungen zur Absicherung aufzustellen. Je nach Ausprägung können damit Maßnahmen erforderlich werden, die mit finanziellen wie organisatorischen Konsequenzen verbunden wären.

Konfliktpotenzial zur DSGVO

Die Fragestellungen in den meisten vorgestellten Szenarien werden grundsätzlich aus der Perspektive der Organisation beantwortet: Man analysiert, welche direkte Auswirkung die Beeinträchtigung der drei Schutzziele auf die Institution hat, die das ISMS betreibt. Beim Szenario „Verstoß gegen das Recht auf informationelle Selbstbestimmung“ wird hingegen die Beeinträchtigung der Schutzziele aus Sicht einer betroffenen Person bewertet anstatt aus der Perspektive einer Organisation – hier trifft der IT-Grundschutz bei der Bewertung direkt auf den Datenschutz.

Gleiche Bewertungskategorien bei unterschiedlichen Bewertungsgrundlagen

An dieser Stelle sollte es eine enge Abstimmung mit dem oder der Datenschutzbeauftragten geben. Die Herausforderung dabei besteht darin, dass IT-Grundschutz und Datenschutz bei der Bewertung unterschiedliche Bewertungsgrundlagen heranziehen:

- Im IT-Grundschutz-Vorgehen erstellt sich jede Organisation für ihr ISMS eine individuelle Bewertungsgrundlage für die Erfassung von Schutzbedarfen, wie in den Tabellen 1 und 2 beschrieben.

- Der Datenschutz hingegen bewertet den Schutzbedarf auf Basis von Verordnungen und Gesetzen, wie der DSGVO oder dem Bundesdatenschutzgesetz (BDSG) sowie den Datenschutzgesetzen der Bundesländer. Im Datenschutz werden dabei in der Regel die gleichen Schutzbedarfskategorien („normal“, „hoch“, „sehr hoch“) wie im IT-Grundschutz angewendet.

Wichtig zu wissen: Für die Bewertung des Schutzbedarfs personenbezoger Daten, um die es sich im Szenario „Verstoß gegen das Recht auf informationelle Selbstbestimmung“ handelt, liegen also die gleichen Bewertungskategorien bei unterschiedlichen Bewertungsgrundlagen vor.

An sich stellt das in der Praxis meist kein Problem dar: So wäre sicherlich möglich, in Bezug auf das Schutzziel der Vertraulichkeit einen Konsens darüber zu erzielen, Benutzerdaten (z.B. E-Mail-Adressen) einheitlich mit dem Schutzbedarf „normal“ oder personenbezogene Gehaltsdaten mit dem Schutzbedarf „hoch“ einzustufen.

Die DSGVO definiert aber auch besondere personenbezogene Daten – Art. 9, Abs. 1 DSGVO formuliert stark einschränkende Vorgaben für die Verarbeitung bestimmter Kategorien: „Die Verarbeitung personenbezogener Daten, aus denen die rassische und ethnische Herkunft, politische Meinungen, religiöse oder weltanschauliche Überzeugungen oder die Gewerkschaftszugehörigkeit hervorgehen, sowie die Verarbeitung von genetischen Daten, biometrischen Daten zur eindeutigen Identifizierung einer natürlichen Person, Gesundheitsdaten oder Daten zum Sexualleben oder der sexuellen Orientierung einer natürlichen Person ist untersagt.“

Der Gesetzgeber stellt diese Art der Daten damit als sensibler dar als andere personenbezogene Daten und leitet daraus eine höhere Risikobehaftung bei ihrer Verarbeitung ab.

Ein Datenschutzbeauftragter, der im Konsens mit dem IT-Grundschutz den Schutzbedarf von Benutzerdaten als „normal“ und Gehaltsdaten als „hoch“ in Bezug auf die Vertraulichkeit eingestuft hat, würde konsequenterweise personenbezogene Gesundheitsdaten als „sehr hoch“ einstufen. Hier ergibt sich nun die eingangs erwähnte Unstimmigkeit mit dem IT-Grundschutz.

Laut der Matrix zur Bestimmung von Schutzbedarfen (Tab. 2) ist für eine Kategorisierung als „sehr hoch“ gefordert, dass sich bei der Beeinträchtigung der Vertraulichkeit in direkter Konsequenz eine Gefahr für Leib und Leben oder die persönliche Freiheit der betroffenen Person ergibt. Wichtig bei der Bestimmung von Schutzbedarfen ist es, die direkte Konsequenz zu beachten: Mit mehr oder weniger viel Fantasie ließen sich sicherlich Konstellationen und Geschichten konstruieren, die letztendlich zu einer Bedrohung für Leib und Leben führen könnten, wenn die Vertraulichkeit von personenbezogenen Gesundheitsdaten beeinträchtigt würde. Im IT-Grundschutz-Vorgehen zur Bewertung des Schutzbedarfs stellt sich hier aber die Frage, ob die Einsicht von personenbezogenen Gesundheitsdaten durch unbefugte Personen in direkter Folge zu einer Lebensgefahr für die betroffene Person führt – eine solche Gefährdung als direkte Konsequenz ist jedoch nicht zu erkennen. Die Bewertung von personenbezogenen Gesundheitsdaten nach IT-Grundschutz wäre auf Basis der hier individuell aufgestellten Matrix damit nur „hoch“, da laut Definition erhebliche Auswirkungen für die betroffene Person zu befürchten sind, die sie in ihrer gesellschaftlichen Stellung oder ihre wirtschaftlichen Verhältnisse beeinträchtigt (aber keine direkte Gefährdung für Leib und Leben darstellt).

Die Schutzbedarfsfeststellung „sehr hoch“ stellt im IT-Grundschutz eine Kategorie dar, die tatsächlich nur dann Verwendung finden sollte, wenn es um Konsequenzen geht, die katastrophale Auswirkungen bedeuten würden – wie Lebensgefahr, Haftstrafen oder Insolvenz.

Somit liegen nun aber für dieselbe Information (personenbezogene Gesundheitsdaten) zwei unterschiedliche Bewertungen des Schutzbedarfs vor: aus Sicht des Datenschutzes „sehr hoch“ und aus Sicht des IT-Grundschutzes „hoch“.

TOM versus ITGS

Die Herausforderung im Zusammenwirken von IT-Grundschutz und Datenschutz besteht aber nicht nur in der unterschiedlichen Bewertungsgrundlage von Schutzbedarfen. Wie bereits beschrieben ergibt sich im IT-Grundschutz bei der Ermittlung eines erhöhten Schutzbedarfs die Vorgabe, eine Risikoanalyse durchzuführen – diese kann zu weiteren Anforderungen und sich daraus ableitenden Maßnahmen zur Sicherung von Informationen führen.

Auch im Datenschutz können sich aus der Schutzbedarfsfeststellung erforderliche Maßnahmen ergeben – diese werden als technisch-organisatorische Maßnahmen (TOM) bezeichnet. Im IT-Grundschutz dient das IT-Grundschutz-Kompendium in seiner jeweils aktuellen Edition als zentrale Quelle für die Anforderungen, aus denen sich Maßnahmen ergeben.

Im Datenschutz gibt es kein vergleichbares Referenzwerk, sondern es wird eher allgemein auf vorzunehmende Maßnahmen eingegangen – etwa in Art. 32, Abs. 1 DSGVOzur Sicherheit der Verarbeitung: „Unter Berücksichtigung des Stands der Technik, der Implementierungskosten und der Art, des Umfangs, der Umstände und der Zwecke der Verarbeitung sowie der unterschiedlichen Eintrittswahrscheinlichkeit und Schwere des Risikos für die Rechte und Freiheiten natürlicher Personen treffen der Verantwortliche und der Auftragsverarbeiter geeignete technische und organisatorische Maßnahmen, um ein dem Risiko angemessenes Schutzniveau zu gewährleisten.“

Diese Maßnahmen schließen der Regelung zufolge unter anderem Folgendes ein:

- die Pseudonymisierung und Verschlüsselung personenbezogener Daten

- die Fähigkeit, die Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme und Dienste im Zusammenhang mit der Verarbeitung auf Dauer sicherzustellen die Fähigkeit,

- die Verfügbarkeit der personenbezogenen Daten und den Zugang zu ihnen bei einem physischen oder technischen Zwischenfall rasch wiederherzustellen

- ein Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung der Sicherheit der Verarbeitung

Weitere Verweise auf die TOM bestehen unter anderem in den Art. 24, 25 und 40 DSGVO. Es existiert aber keine konkrete, offizielle Liste an definierten Anforderungen, aus der man im Datenschutz erforderliche Maßnahmen ähnlich einer Checkliste oder des IT-Grundschutz-Kompendiums herleiten könnte. Vielmehr sind die Verantwortlichen selbst gefordert, angemessene Maßnahmen aufzustellen.

Arbeiten Datenschutz- und IT-GrundschutzVerantwortliche nicht in enger Abstimmung zusammen, können sich daher unterschiedliche Maßnahmenpläne ergeben, die unwissentlich zu Überschneidungen und/oder Redundanzen führen. Dieses Vorgehen wäre nicht effektiv und würde gegebenenfalls zu einem unnötig erhöhtem Bedarf an finanziellen, personellen und/oder organisatorischen Ressourcen führen.

Lösungsansatz: Matrix zum einheitlichen Vorgehen

Eine Schutzbedarfsfeststellung erfüllt keinen Selbstzweck, sondern stellt die Weichen dafür, dass bei der Verarbeitung von schutzbedürftigen Informationen den damit verbundenen Risiken in angemessener Art und Weise entgegengewirkt wird. Um ein möglichst einheitliches Vorgehen zwischen Datenschutz und IT-Grundschutz zu ermöglichen, gilt es, eine Grundlage zu schaffen, auf der

- sich die gleiche Bewertung der Schutzbedarfe von Vertraulichkeit, Integrität und Verfügbarkeit im Szenario „Beeinträchtigungen des informationellen Selbstbestimmungsrechts“ bestimmen lässt und

- sich daraus die gleichen Maßnahmen ableiten lassen.

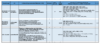

Der hier verfolgte Lösungsansatz ist die Konzeption einer Matrix, welche die einzelnen Anforderungen aus dem IT-Grundschutz-Kompendium den TOM gegenüberstellt. Da es keine offiziell vorgegebenen TOM gibt, wurde auf den „Selbst-Check: Sicherheit der Verarbeitung nach Art. 32 DSGVO“ des Bayerischen Landesamts für Datenschutzaufsicht (https://www.lda.bayern.de/media/checkliste/baylda_checkliste_tom.pdf) sowie die Erfahrungen langjährig agierender Datenschützer zurückgegriffen.

In dieser Matrix ergibt sich damit eine Gegenüberstellung von 180 TOM zu 1834 Einzelanforderungen aus den Bausteinen des IT-Grundschutz-Kompendiums Edition 2023. Die TOM wurden dazu unterteilt in

- Themenblöcke (angelehnt an den Selbst-Check aus Bayern, zum Beispiel „Management und Organisation“ oder „Physikalische Sicherheit der Infrastruktur“),

- die Kategorien „technisch“ oder „organisatorisch“

- das betreffende Schutzziel (Vertraulichkeit, Integrität, Verfügbarkeit) sowie

- die Schutzbedarfskategorie („normal“, „hoch“, „sehr hoch“) ab welcher diese umgesetzt werden sollen.

Die Anforderungen aus dem IT-Grundschutz-Kompendium wurden unterteilt in

- die zugehörige Nummerierung (z.B. SYS.3.4.A2) und

- die jeweilige Anforderungskategorie („Basis“, „Standard“, „erhöhter Schutzbedarf“).

Über diese Matrix lassen sich nun konkret einzelne TOM und IT-Grundschutz-Anforderungen in ein Verhältnis zueinander setzen und der Grad bestimmen, zu welchem sie sich gegenseitig ergänzen.

Die Erstellung einer solchen Matrix ist sehr komplex und für eine Abbildung in diesem Artikel zu umfangreich – über die Onlineversion dieses Beitrags steht für <kes>-Abonnenten die vollständige Matrix im Internet zum Download bereit. Zur Veranschaulichung wird im Folgenden auf einige Beispiele (vgl. Abb. 1) eingegangen – die dabei verwendeten TOM stammen alle aus dem angeführten „Selbst-Check: Sicherheit der Verarbeitung nach Art. 32 DSGVO“.

Beispiel 1

TOM: Eine geeignete Organisationstruktur für Informationssicherheit ist vorhanden und die Informationssicherheit ist in die organisationsweiten Prozesse und Abläufe integriert.

Die angesprochene Unterteilung liefert:

- Themenblock: Management und Organisation

- Kategorie: organisatorisch

- Schutzziel(e): Vertraulichkeit, Integrität, Verfügbarkeit

- Schutzbedarfskategorie: „normal“, da diese Vorgabe einer Minimal-Anforderungen seitens des Datenschutzes entspricht

In der Matrix von HiSolutions wurde diese TOM unter anderem der IT-Grundschutzanforderung ISMS.1.A6 „Aufbau einer geeigneten Organisationsstruktur für Informationssicherheit“ gegenübergestellt.

Das daraus resultierende Ergebnis lautet:

- Die TOM wird mit der IT-Grundschutzanforderung vollumfänglich umgesetzt.

- Die IT-Grundschutzanforderung ISMS.1.A6 entspricht einer Basis-Anforderung und deckt damit den Schutzbedarf „normal“ ab.

In diesem Beispiel sind sich Datenschutz und IT-Grundschutz einig über den Schutzbedarf und können eine einheitliche Maßnahme etablieren.

Beispiel 2

TOM: Einsatz von Anlagen zur Sicherstellung der Stromversorgung von Serversystemen (unterbrechungsfreie Stromversorgung, USV), insbesondere bei kurzfristigen Stromausfällen oder Schwankungen.

- Themenblock: Physikalische Sicherheit der Infrastruktur

- Kategorie: technisch

- Schutzziel(e): Verfügbarkeit

- Schutzbedarfskategorie: „hoch“, da diese Vorgabe schon recht spezifisch ist und über Minimalanforderungen hinausgeht

Ein denkbares Szenario wäre, dass betroffene Personen ein Anrecht auf die Verfügbarkeit ihrer personenbezogenen Daten haben und bei einer Beeinträchtigung erhebliche Auswirkungen für sich befürchten müssten – zum Beispiel wenn personenbezogene Gesundheitsdaten wie Impfbelege über einen längeren Zeitraum mehr nicht abrufbar wären.

In der Matrix wurde diese TOM unter anderem der IT-Grundschutzanforderung SYS.1.1.A15 „Unterbrechungsfreie und stabile Stromversorgung“ gegenübergestellt.

Das daraus resultierende Ergebnis ergibt:

- Die TOM wird mit der IT-Grundschutzanforderung vollumfänglich umgesetzt.

- Die IT-Grundschutzanforderung SYS.1.1.A15 entspricht einer Standard-Anforderung und deckt damit den Schutzbedarf „normal“ ab.

In diesem Beispiel bewertet der Datenschutz den Schutzbedarf in Bezug auf die Verfügbarkeit als „hoch“ – auch im IT-Grundschutz würde die Verfügbarkeit mit dem Schutzbedarf „hoch“ eingestuft werden, da eine Beeinträchtigung der Verfügbarkeit von mehr als 8 Stunden (vgl. Tab. 2) nicht tolerierbar wäre. In der Konsequenz würde nun eine Risikoanalyse vorgenommen: Der Ausgang hier wäre aber, dass bereits mit der Standard-Anforderung SYS.1.1.A15, welche dem Schutzbedarf „normal“ entspricht, eine ausreichende Absicherung für dieses Szenario besteht. In diesem Fall zusätzlich Anforderungen bei erhöhtem Schutzbedarf zu wählen (z.B. SYS.1.1.A28 „Steigerung der Verfügbarkeit durch Redundanz“) würde in keinem angemessenem Kostenverhältnis zum Risiko stehen.

Beispiel 3

TOM: soweit möglich konsequenter Einsatz von Verfahren zur Zwei-Faktor-Authentifizierung für Administratorkonten bei Anwendungen

- Themenblock: Authentifizierung

- Kategorie: technisch

- Schutzziel(e): Vertraulichkeit, Integrität

- Schutzbedarfskategorie: „sehr hoch“, da diese Vorgabe erst bei der Verarbeitung besonderer Kategorien personenbezogener Daten greift – etwa wenn Risiken für die Vertraulichkeit von Daten bestehen, aufgrund derer die sexuelle Orientierung einer Person erkenntlich würde. Der Zugang zu diesen Informationen bedarf daher besonderer Absicherung.

In der Matrix wurde diese TOM unter anderem der IT-Grundschutzanforderung OPS.1.1.2.A16 „Erweiterte Sicherheitsmaßnahmen für Administrationszugänge“ gegenübergestellt.

Das daraus resultierende Ergebnis ergibt:

- Die TOM wird mit der IT-Grundschutzanforderung vollumfänglich umgesetzt.

- Die IT-Grundschutzanforderung OPS.1.1.2.A16 entspricht einer Standard-Anforderung und deckt damit den Schutzbedarf „normal“ ab.

Im dritten Beispiel liegt nun eine unterschiedliche Bewertung des Schutzbedarfs vor: Der Datenschutz bewertet den Schutzbedarf in Bezug auf Vertraulichkeit und Integrität mit „sehr hoch“, da es sich nach Art. 9 DSGVO um die Verarbeitung besonderer Kategorien personenbezogener Daten handelt. Im IT-Grundschutz wird der Schutzbedarf hingegen auf Basis der Tabelle 2 zur Bestimmung von Schutzbedarfen mit „hoch“ bewertet, da hier zwar erhebliche Auswirkungen für die betroffene Person möglich sind, aber nicht zu erkennen ist, dass in direkter Konsequenz eine Gefahr für Leib und Leben befürchtet werden muss.

Bevor nun eine Diskussion über die Bestimmung des korrekten Schutzbedarfs je nach Sichtweise entsteht, bietet die Matrix die Möglichkeit, die sich daraus abzuleitenden Maßnahmen zu vergleichen – denn wie zum Kapiteleinstieg angemerkt: Die Schutzbedarfsfeststellung erfüllt keinen Selbstzweck! Wichtig ist die sich daraus ergebende Konsequenz. Und diese ist in diesem Fall in beiden Betrachtungen gleich: Der Datenschutz fordert eine Zwei-Faktor-Authentifizierung für Administratorkonten bei Anwendungen – das IT-Grundschutz-Kompendium fordert ebenfalls, dass Software-Schnittstellen und physische Schnittstellen zur IT-Administration möglichst durch eine Zwei-Faktor-Authentifizierung abzusichern sind.

In Bezug auf die TOM besteht also kein Grund, weitere Anforderungen aus den Anforderungen für erhöhten Schutzbedarf zu wählen – denkbar wäre hier beispielsweise OPS.1.1.2.A17 „IT-Administration im Vier-Augen-Prinzip“. Aber das bestehende Risiko ist mit der Umsetzung der Standard-Anforderung OPS.1.1.2.A16, welche wiederum dem Schutzbedarf “normal“ entspricht, bereits ausreichend abgedeckt.

Einbindung der IT-Grundschutz-Checks in den Datenschutz

Aus diesen Beispielen ist bereits zu erkennen, dass die beschriebene Matrix es ermöglicht, die Schutzbedarfsfeststellung zwischen Datenschutz und IT-Grundschutz zu harmonisieren und darüber hinaus einen einheitlichen Maßnahmenkatalog aufzustellen.

Zusammen mit der Matrix wurde eine Mappingtabelle geschaffen, die eine direkte Zuordnung von TOM zu IT-Grundschutzanforderungen ermöglicht. Dies bietet eine weitere Anwendungsmöglichkeit des Lösungsansatzes: Die Phase der IT-Grundschutz-Checks ist fester Bestandteil in der Sicherheitskonzeption nach IT-Grundschutz. In dieser Phase wird eine Ist-Soll-Erhebung vorgenommen, in der man auswertet, in welchem Umfang die als relevant bestimmten Anforderungen aus dem IT-Grundschutz-Kompendium bereits umgesetzt wurden. Dies wird im Regelfall im Interviewverfahren mit den jeweils verantwortlichen Personen einer Organisation durchgeführt.

Insgesamt gibt es 1834 Anforderungen im IT-Grundschutz-Kompendium Edition 2023. Diese sind zwar bei Weitem nicht alle relevant für jede Organisation – dennoch ist davon auszugehen, dass der zeitliche und organisatorische Aufwand für die Phase der IT-Grundschutz-Checks sehr hoch ist.

Auch im Rahmen des Datenschutzes muss geprüft werden, inwiefern die beschlossenen TOM bereits umgesetzt sind. Die Anzahl an TOM ist zwar deutlich kleiner als die im IT-Grundschutz-Kompendium gesammelten Anforderungen, es besteht aber eine große thematische Überschneidung zwischen den beiden Bereichen. Damit ergibt sich eine hohe Wahrscheinlichkeit, dass die gleichen Personen oder Abteilungen zu den gleichen Themen sowohl von den Datenschutz- wie auch von den IT-Grundschutz-Verantwortlichen befragt werden müssen. Der ohnehin große zeitliche Aufwand zum Ist-Soll-Abgleich würde dadurch noch weiter erhöht und die Arbeitsabläufe in einer Organisation würden unnötig gestört.

Um dies zu vermeiden, könnten sich die Datenschutz-Verantwortlichen bei den Ergebnissen aus den IT-Grundschutz-Checks bedienen: Über die Matrix wird zunächst gefiltert, welche IT-Grundschutzanforderungen für eine konkrete TOM relevant sind. Den zugehörigen IT-Grundschutz-Checks lässt sich dann der Status der Umsetzung jeder einzelnen Anforderung entnehmen – und diese liefern auch erste Maßnahmenvorschläge, um festgestellte Abweichungen zu beheben.

Die im Rahmen des IT-Grundschutz-Vorgehens verpflichtende Phase der IT-Grundschutz-Checks wäre damit für den Datenschutz zu einem sehr hohen Gard nachnutzbar. Die hier vorgestellte Matrix wirkt in vielfältiger Weise positiv auf die Steigerung der Effektivität und der Harmonisierung in der Zusammenarbeit von Datenschutz und IT-Grundschutz ein.

Marvin Menze ist Senior Consultant bei HiSolutions