Chance zum Wandel : Was NIS-2 für KMU bedeutet – vom pragmatischen Einstieg zur gesetzlichen Pflicht

Mit der NIS-2-Richtlinie der EU werden verbindliche Mindeststandards für die Cybersicherheit erstmals auch in zahlreichen kleinen und mittleren Unternehmen (KMU) eingeführt – und viele größere Organisationen müssen neben eigenen Maßnahmen auch die Compliance ihrer KMU-Zulieferer und -Partner im Auge behalten. Der vorliegende Beitrag beleuchtet aus dieser Sicht Hintergründe der Richtlinie, Kriterien für die Betroffenheit sowie daraus resultierende Anforderungen – und zeigt, wie kleine, pragmatische Schritte (etwa durch den „Weg in die Basis-Absicherung“) dazu beitragen können, ein höheres Sicherheitsniveau zu erreichen. Um Risiken zu reduzieren und gesetzliche Vorgaben nachhaltig zu erfüllen, erscheint ein zeitiges Handeln als entscheidender Faktor.

Die Bedrohung durch Cyberangriffe nimmt auch und gerade für kleine und mittlere Unternehmen (KMU) weltweit zu. Der aktuelle Bericht „Die Lage der IT-Sicherheit in Deutschland 2024“ des BSI zeigt deutlich: Wirtschaftsspionage, Ransomware-Angriffe und digitale Erpressung erreichen neue Höchststände. Besonders betroffen sind oft KMU, die aufgrund begrenzter Ressourcen in der IT-Sicherheit ein beliebtes Ziel darstellen (www.bsi.bund.de/Lageberichte/).

Angesichts der stetig wachsenden Bedrohungslage und immer stärkeren digitalen Vernetzung ist Cybersicherheit auch längst in den Fokus europäischer und nationaler Regulierungen gerückt. Als zentrale Initiative verfolgt die EU-Richtlinie über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau (kurz: NIS-2-Richtlinie) das Ziel, Cybersicherheit innerhalb der EU-Mitgliedstaaten deutlich zu stärken und einheitliche Mindeststandards zu etablieren.

Während die EU-Richtlinie bereits in Kraft ist, bleibt die nationale Umsetzung in Deutschland – Stand Anfang Mai 2025 – weiterhin offen (vgl. S. 24). Das parlamentarische Verfahren zum NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG) wurde vor der vorgezogenen Bundestagswahl nicht abgeschlossen – aufgrund des politischen Umbruchs ist die konkrete Ausgestaltung derzeit offen. Wie die zukünftige gesetzliche Umsetzung konkret aussehen wird, hängt maßgeblich von den Entscheidungen der neuen Bundesregierung ab.

Auch wenn sich der Abschluss des Gesetzgebungsverfahrens verzögert, bleibt die Umsetzung der EU-Vorgaben unabdingbar. Betroffene Unternehmen sollten sich frühzeitig vorbereiten – denn die Anforderungen der NIS-2-Richtlinie sind anspruchsvoll und lassen sich nicht kurzfristig erfüllen. Gerade für KMU bedeutet es eine Herausforderung, mit begrenzten Mitteln und ohne umfassende Ressourcen schnell erste Schutzmaßnahmen zu etablieren.

Ein pragmatischer Ansatz kann hier helfen: Statt auf eine vollständige, aber schwer erreichbare Absicherung von Beginn an zu setzen, können Unternehmen mit konkreten ersten Schritten bereits heute ein deutlich höheres Sicherheitsniveau erreichen. Ansätze wie der „Weg in die Basis-Absicherung“ (WiBA) des BSI bieten Beispiele dafür, wie Unternehmen ohne lange Planungsphasen erste Maßnahmen umsetzen können. Denn wie bei einer steilen Bergbesteigung ist es oft besser, Schritt für Schritt voranzukommen, als auf einen riskanten Sprung zu setzen.

Neue Rolle von KMU

Ransomware-Angriffe, die Verschlüsselung und Erpressung kombinieren, gehören inzwischen zu den größten Bedrohungen. Besonders perfide: Tätergruppen nehmen gezielt Unternehmen ins Visier, die nicht ausreichend geschützt sind – häufig sind das KMU. Die Gründe hierfür sind vielschichtig und umfassen unter anderem:

- geringere Investitionen in IT-Sicherheit

- fehlende spezialisierte Fachkräfte

- unzureichendes Sicherheitsbewusstsein auf allen Ebenen

- Abhängigkeiten in Lieferketten, die zu Einfallstoren werden

Der wirtschaftliche Schaden durch Cyberkriminalität in Deutschland wird im aktuellen Bericht auf mehrere Milliarden Euro pro Jahr geschätzt – mit steigender Tendenz. Angriffe betreffen nicht nur Produktionsunternehmen, sondern auch Dienstleister, Gesundheitswesen, Energiewirtschaft sowie zunehmend öffentliche Verwaltungen.

Für KMU bedeutet dies eine doppelte Herausforderung: Sie müssen einerseits ihre eigene Resilienz gegenüber Cyberangriffen stärken – sei es aus Eigenverantwortung oder aufgrund regulatorischer Pflichten. Und andererseits stehen viele KMU zusätzlich Anforderungen von Partnern und Kunden gegenüber, die selbst gesetzlich verpflichtet sind, ihre Lieferkette abzusichern (z.B. auch im Rahmen von NIS-2).

In dieser verschärften Bedrohungslage ist ein frühzeitiger Einstieg in strukturelle Cybersicherheitsmaßnahmen essenziell – auch für Unternehmen, die heute (noch) nicht unmittelbar unter gesetzliche Pflichten fallen.

Bedeutung für KMU

Auf den ersten Blick scheint NIS-2 primär größere Unternehmen zu betreffen. Doch für viele KMU hat die Richtlinie ebenfalls Auswirkungen:

Mittlere Unternehmen (50–249 Beschäftigte)

… können direkt als „wichtige Einrichtungen“ erfasst sein, wenn sie in einem der im Kasten auf Seite 43 aufgelisteten relevanten Sektoren tätig sind.

Kleinstunternehmen und kleine Unternehmen (unter 50 Beschäftigte, unter 10 Mio. Umsatz)

…sind zwar vom Grundsatz her nicht direkt betroffen – es gibt aber Ausnahmen aufgrund von:

- sicherheitsrelevanten Funktionen: zum Beispiel als Anbieter kritischer digitaler Dienste

- Lieferkettensicherheit: Als Zulieferer für größere, regulierte Unternehmen können auch kleinere Firmen gezwungen werden, bestimmte Sicherheitsstandards einzuhalten.

- Konzernzugehörigkeit: Bei Unternehmensgruppen können Schwellenwerte gemeinsam betrachtet werden, wodurch auch kleinere Unternehmen betroffen sein können.

Schätzung betroffener Unternehmen

- Etwa 5000 bis 10000 Unternehmen in Deutschland werden voraussichtlich als „besonders wichtige“ Einrichtungen eingestuft.

- Rund 25000 Unternehmen dürften als „wichtige“ Einrichtungen gelten.

- Die Zahl der Unternehmen, die indirekt durch Lieferkettensicherheitsanforderungen betroffen sind, ist nicht hinreichend gut abschätzbar – sie dürfte jedoch erheblich sein.

Besonders für Dienstleister im IT-Bereich, für Zulieferer im Gesundheitswesen oder in der Energieversorgung wird NIS-2 ein zentrales Thema sein, auch wenn sie formell nicht unmittelbar unter diese Regulierung fallen.

Anforderungen an Unternehmen

NIS-2 fordert von betroffenen Unternehmen die Einführung umfassender technischer, organisatorischer und prozessualer Maßnahmen zur Erhöhung der Cybersicherheit. Dabei wird betont, dass Unternehmen ein „angemessenes“ Niveau an Cybersicherheit erreichen müssen – abhängig von den jeweiligen Risiken, dem Umfang und der Bedeutung der betroffenen Dienstleistungen oder Tätigkeiten.

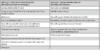

Die Kernforderungen führt allem voran Artikel 21 der Richtlinie auf – die wichtigsten Pflichtenbereiche sind in Tabelle 1 zusammengefasst. Hierbei ist erneut zu betonen:

- Die NIS-2-Umsetzung muss immer auf Basis einer risikobasierten Einschätzung erfolgen.

- Unternehmen müssen sicherstellen, dass die Schutzmaßnahmen sowohl technisch als auch organisatorisch angemessen sind.

- Die Verantwortung für die Umsetzung und Überwachung der Maßnahmen liegt explizit auch bei der Leitungsebene.

Breite Themenabdeckung – flexible Umsetzungstiefe

NIS-2 fordert keine Standardlösung oder „One Size fits all“-Absicherung – vielmehr deckt sie eine breite Themenpalette ab, ohne für jedes einzelne Thema eine tiefgehende, einheitliche Umsetzungsvorgabe zu definieren.

Stattdessen müssen Unternehmen individuell passende Maßnahmen entwickeln – proportional zur eigenen Größe, zum Risiko und zur Bedeutung ihrer Dienstleistungen.

Gerade für KMU bedeutet dies, dass pragmatische erste Schritte ein sinnvoller Startpunkt sind, um die Anforderungen später vollständig erfüllen zu können (z.B. Basisschutz durch WiBA oder Basis-Absicherung des IT-Grundschutzes, strukturierte Risikoanalysen, erste Notfallpläne).

Zusammenfassend liegen die Schwerpunkte der NIS-2-Sicherheitsanforderungen auf

- proaktivem Risikomanagement

- Reaktionsfähigkeit bei Vorfällen (Incident-Handling)

- Absicherung der gesamten Lieferkette

- nachweisbaren organisatorischen sowie technischen Schutzmaßnahmen

- stetiger Verbesserung und Anpassung der Sicherheitsmaßnahmen

- Sensibilisierung und Ausbildung aller Beschäftigten

Einstieg in die Umsetzung

Die umfassenden NIS-2-Anforderungen stellen viele Unternehmen – allem voran KMU – vor erhebliche Herausforderungen. Oft fehlt es an Ressourcen, Zeit oder spezifischem Know-how, um sofort ein vollständiges Informationssicherheits-Managementsystem (ISMS), Business-Continuity-Managementsystem (BCMS) oder ähnliche Managementsysteme aufzubauen. Dennoch gilt: Frühes Handeln kann Risiken deutlich senken und die spätere gesetzliche Pflichterfüllung erheblich erleichtern!

Ein pragmatischer Ansatz ist daher ratsam: Anstatt sofort ein vollständiges, hochkomplexes Sicherheitssystem einzuführen, können Unternehmen schrittweise erste Schutzmaßnahmen etablieren. So lässt sich mit überschaubarem Aufwand bereits ein messbarer Anstieg des Sicherheitsniveaus erreichen.

Als Vorteile eines schrittweisen Einstiegs sind zu nennen:

- geringere Anfangsinvestitionen

- schnellere Umsetzung erster Schutzmaßnahmen

- frühe Erhöhung der Resilienz gegen Cyberangriffe

- bessere interne Akzeptanz durch sichtbare Erfolge

- Bildung einer Grundlage für spätere vollständige Managementsysteme

Der „Weg in die Basis-Absicherung“ (WiBA)

Eine Möglichkeit, erste strukturierte Schritte in Richtung Informationssicherheit zu gehen, bietet der „Weg in die Basis-Absicherung“ (WiBA, siehe [10,11,12]) des Bundesamts für Sicherheit in der Informationstechnik (BSI). WiBA wurde ursprünglich entwickelt, um kleinen und mittleren Kommunen einen pragmatischen Einstieg in die Informationssicherheit zu ermöglichen. Ziel war es, eine systematische, aber niedrigschwellige Grundlage zu schaffen, ohne sofort die vollständige Methodik des IT-Grundschutzes oder anderer umfassender Managementsysteme vorauszusetzen.

WiBA bietet dazu eine strukturierte Herangehensweise an die Informationssicherheit auf Basis von 19 themenspezifischen Checklisten. Diese Themen decken sowohl technische Aspekte wie Netzwerksicherheit oder Serverabsicherung als auch organisatorische Bereiche wie Personalmanagement oder Notfallvorbereitung ab. Jede Checkliste besteht aus konkreten, praxisnahen Prüffragen (vgl. Abb. 1).

![Abbildung 1: Beispielhafte Ausschnitte aus der „Checkliste Serverraum und Datenträgerarchiv“ der WiBA 2.0 [10]](https://www.kes-informationssicherheit.de/app/uploads/resized/2025/06/Abbildung-1-Beispielhafte-Ausschnitte-aus-der-Checkliste-Serverraum-und-Datentraegerarchiv-100x0-c-center.png)

Die Themengebiete umfassen:

- Arbeit außerhalb der Institution

- Arbeit innerhalb der Institution/Haustechnik

- Backup

- Bürosoftware

- Clients

- Drucker und Multifunktionsgeräte

- IT-Administration

- mobile Endgeräte

- Netze

- Organisation und Personal

- Outsourcing und Cloud

- Rollen/Berechtigungen/Authentisierung

- Serverraum und Datenträgerarchiv

- Serversysteme

- Sicherheitsmechanismen

- Telefonie und Fax

- Umgang mit Informationen

- Vorbereitung für Sicherheitsvorfälle

- Web-Server und -Anwendungen

Die Prüffragen ermöglichen es Unternehmen, den aktuellen Stand ihrer Informationssicherheitsmaßnahmen systematisch zu erfassen, Lücken zu identifizieren und gezielte Verbesserungen vorzunehmen – ohne dass hierzu tiefgreifende IT-Sicherheitsmethodiken oder umfangreiche Vorarbeiten erforderlich wären.

Die Gestaltung der Checklisten ist bewusst so gewählt, dass auch Organisationen ohne umfassende Erfahrung im Bereich der Informationssicherheit einen direkten Einstieg finden können. Anstatt auf umfangreiche Risikoanalysen, Schutzbedarfsfeststellungen oder detaillierte Konzeptentwicklungen zu setzen, fokussiert WiBA auf das Wesentliche: die praktische Umsetzung wirksamer Schutzmaßnahmen.

Wie KMU von WiBA profitieren

Obwohl WiBA ursprünglich auf Kommunen ausgerichtet wurde, sind die zugrunde liegenden Sicherheitsanforderungen weitgehend universell:

- Viele Bedrohungen (z.B. Ransomware-Angriffe, IT-Ausfälle oder Datenverluste) betreffen Kommunen und privatwirtschaftliche Unternehmen gleichermaßen.

- Die Strukturierung in Checklisten und die Konzentration auf praktische Maßnahmen eignet sich besonders für Organisationen mit begrenzten Ressourcen und IT-Fachkenntnissen – eine typische Ausgangslage in vielen KMU.

Anders als bei großen Unternehmen oder Behörden geht es für KMU oft darum, mit vertretbarem Aufwand ein tragfähiges Fundament für die Informationssicherheit zu legen. WiBA liefert hierfür ein niedrigschwelliges, praxisorientiertes Konzept, das ohne umfangreiche Vorarbeiten sofort erste Fortschritte ermöglicht. Damit stellt dieses Vorgehen einen pragmatischen, ressourcenschonenden Einstieg dar – unabhängig davon, ob es sich um eine Kommune oder ein Unternehmen handelt.

Im Vergleich zu klassischen Methoden wie dem vollständigen IT-Grundschutz-Kompendium (siehe www. bsi.bund.de/IT-Grundschutz) oder einem umfassenden ISMS nach ISO/IEC 27001 ist der Umfang der WiBA-Checklisten bewusst reduziert und auf die wesentlichen organisatorischen und technischen Maßnahmen fokussiert.

Statt umfangreicher Dokumentations- und Planungsarbeiten – wie sie im klassischen IT-Grundschutz vorgesehen sind – ermöglicht WiBA die unmittelbare Bearbeitung konkreter sicherheitsrelevanter Themen. Die hierzu eingesetzten Prüffragen basieren auf ausgewählten, praxisrelevanten IT-Grundschutz-Bausteinen und sind bewusst so formuliert, dass sie sich auch ohne tiefgreifende methodische Kenntnisse bearbeiten lassen. Im Vordergrund stehen dabei praktische Maßnahmen zur direkten Verbesserung des Sicherheitsniveaus – nicht die Erstellung umfassender Richtlinien oder Konzepte.

Damit eignet sich WiBA auch für KMU, die mit weniger Ressourcen und begrenztem Vorwissen einen effektiven Start in die strukturelle Informationssicherheit anstreben. WiBA kann aber nicht nur dabei helfen, schnell sichtbare Fortschritte zu erzielen und das allgemeine Sicherheitsniveau zu erhöhen, sondern schafft gleichzeitig eine Grundlage für die spätere Einführung weitergehender Sicherheitskonzepte – etwa auf Basis des IT-Grundschutzes oder von ISO/IEC 27001.

Zusammenfassung der Vorteile von WiBA

Somit ergeben sich folgende Vorteile des WiBA, auch und gerade für KMU:

- Einfache Handhabung: WiBA setzt keine tiefgehenden Kenntnisse in IT-Sicherheitsmethodik voraus.

- Schnelle erste Erfolge: Durch klar formulierte Maßnahmen können Unternehmen kurzfristig sichtbare Fortschritte erzielen.

- Fokus auf praktische Umsetzung: WiBA legt den Schwerpunkt auf praktische Schutzmaßnahmen und verzichtet weitgehend auf die Erstellung umfangreicher Richtlinien- und Konzeptdokumentationen.

- Begrenzter Aufwand beim Einstieg: Der Bearbeitungsumfang ist deutlich schlanker als bei vollständigen ISMS-Ansätzen oder IT-Grundschutz-Absicherungen gemäß BSI Standard 200-2 [13].

- Grundlage für weiterführende Systeme: Die Umsetzung eines vollständigen ISMS kann aufbauend auf WiBA erfolgen – etwa durch die Anwendung der weiterführenden Stufen des BSI IT-Grundschutzes (Basis-, Kern- oder Standard-Absicherung, [13]) oder durch ein ISMS auf Basis der ISO/IEC 27001.

- Kostenfreie Verfügbarkeit: Alle Materialien – Dokumentationen, Checklisten, FAQs sowie WiBA-Tools – stehen ohne Lizenzgebühren öffentlich zur Verfügung [10].

Empfohlene Bearbeitungsreihenfolge der Checklisten

Anstatt mehr oder minder wahllos einzelne Maßnahmen anzugehen, schlägt WiBA eine strukturierte Vorgehensweise vor, bei der man zunächst die größten Risiken adressiert. Diese Priorisierung erfolgt in vier Stufen, welche in Tabelle 3 dargestellt werden.

![Tabelle 3: Empfohlene Bearbeitungsreihenfolge der WiBA-Checklisten [12]](https://www.kes-informationssicherheit.de/app/uploads/resized/2025/06/Tabelle-3-Empfohlene-Bearbeitungsreihenfolge-der-WiBAChecklisten-100x0-c-center.png)

Mit dieser Priorisierung verfolgt WiBA erneut einen pragmatischen Ansatz: Zunächst sollen Maßnahmen umgesetzt werden, die einen maximalen Effekt auf die Reduktion der größten Cyberrisiken haben. Gerade für KMU ist dies ein praktikabler Weg, um mit begrenzten Mitteln spürbare Verbesserungen der Sicherheit zu erreichen.

Die vorgeschlagene Reihenfolge stellt dabei dennoch „nur“ eine Orientierungshilfe dar: WiBA weist ausdrücklich darauf hin, dass Anpassungen je nach individueller Bedrohungslage oder organisatorischen Gegebenheiten möglich und sinnvoll sind – auch eine parallele Bearbeitung mehrerer Checklisten ist möglich.

Grenzen von WiBA

Es bleibt bei allen Vorzügen wichtig zu betonen: WiBA allein erfüllt nicht die vollständigen Anforderungen der NIS-2-Richtlinie! Zwar helfen die WiBA-Checklisten dabei, grundlegende organisatorische und technische Sicherheitsmaßnahmen pragmatisch umzusetzen und erste Schwachstellen zu adressieren. WiBA ist jedoch als Einstieg konzipiert und kann daher nicht die systematische Etablierung eines umfassenden InformationssicherheitsManagementsystems (ISMS) ersetzen.

Ein wesentlicher Punkt, der bei WiBA nicht abgedeckt wird, ist die Durchführung einer risikobasierten Analyse:

NIS-2 fordert explizit, dass die Umsetzung von Sicherheitsmaßnahmen auf Basis einer Risikoabschätzung erfolgen muss. Eine strukturierte Risikoanalyse – also die Identifikation, Bewertung und Priorisierung von Risiken im spezifischen Unternehmenskontext – ist bei WiBA jedoch nicht vorgesehen. Die WiBA-Checklisten orientieren sich an typischen Grundanforderungen, ohne individuelle Bedrohungs- und Risikolagen im Detail zu erfassen.

Unternehmen, die von NIS-2 betroffen sind, müssen daher mittelfristig zusätzliche Schritte unternehmen, um eine risikobasierte Herangehensweise sicherzustellen. WiBA kann als pragmatische Einstiegshilfe dienen – es ersetzt jedoch keine umfassende Risikoanalyse und kein vollständiges ISMS nach anerkannten Standards wie ISO/IEC 27001 oder dem BSI IT-Grundschutz.

Kleine Schritte – große Wirkung

Sicherheit entsteht letzlich nicht durch einmalige Maßnahmen, sondern erst durch kontinuierliche Verbesserungen. Unternehmen, die frühzeitig beginnen, erste Schutzmechanismen umzusetzen und eine Sicherheitskultur zu etablieren, schaffen eine stabile Basis für zukünftige Anforderungen.

Gerade KMU stehen oft unter enormem Druck: Ressourcen sind begrenzt, Fachkräfte fehlen, und die täglichen Aufgaben beanspruchen bereits alle verfügbaren Kapazitäten – zusätzliche Anforderungen wie Informationssicherheit, Notfallmanagement oder Vorfallsbehandlung erscheinen auf den ersten Blick als kaum zu bewältigende Zusatzlast. In vielen Fällen wird der Handlungsbedarf erst dann erkannt und akzeptiert, wenn bereits ein gravierender Sicherheitsvorfall eingetreten ist.

Die vielfach angesprochenen pragmatischen ersten Schritte setzen genau hier an: Nicht jede Maßnahme muss sofort perfekt sein, aber jede umgesetzte Schutzmaßnahme verringert die Angriffsfläche und senkt die Risiken erheblich – auch ohne vollständige Konzepte oder umfassende Managementsysteme.

Der vorgestellte „Weg in die Basis-Absicherung“ (WiBA) ist dabei nur ein Beispiel, wie Unternehmen auch ohne große Vorarbeiten solche ersten Schritte in Richtung höherer Sicherheit unternehmen können. Es gibt aber naturgemäß viele verschiedene Ansätze, um pragmatisch und risikoorientiert erste Schutzmaßnahmen aufzubauen. Entscheidend ist nicht der Umfang der Maßnahmen zu Beginn, sondern die Bereitschaft, strukturiert erste Fortschritte zu machen und das eigene Sicherheitsniveau Schritt für Schritt zu erhöhen.

Wie bei einer Bergbesteigung führt nicht der eine große, riskante Sprung zum Ziel, sondern das systematische Setzen sicherer Trittsteine. Jeder kleine Schritt erhöht die Resilienz – und senkt gleichzeitig das Risiko kostspieliger Vorfälle oder regulatorischer Sanktionen.

Gerade erste, pragmatische Maßnahmen können dabei helfen, Momentum aufzubauen, etwa das:

- Festlegen klarer Zuständigkeiten (für Cybersicherheit) im Unternehmen

- Implementieren grundlegender Backup- und Wiederherstellungsverfahren

- Erstellen eines einfachen IT-Notfallhandbuchs mit Kontaktdaten und Sofortmaßnahmen

- Festlegen grundlegender Regeln für Rollen, Berechtigungen und Authentifizierung oder auch die

- Vorbereitung auf Sicherheitsvorfälle, beispielsweise durch einfache Meldewege und Eskalationspläne

Solche „kleinen“ Schritte reduzieren nicht nur die unmittelbaren Risiken, sondern erleichtern auch später den Aufbau vollständiger Managementsysteme.

Der Weg zum vollständigen Schutz

Bei aller Berechtigung erster schneller Erfolge darf doch der Blick auf die langfristigen Anforderungen nicht verloren gehen: Die NIS-2-Richtlinie etwa fordert von betroffenen Unternehmen nicht nur einzelne Schutzmaßnahmen, sondern die strukturierte Etablierung eines kontinuierlichen Informationssicherheitsprozesses.

Dazu gehören besonders

- die Implementierung eines umfassenden Informationssicherheits-Managementsystems (ISMS),

- die Integration von Business-Continuity- und Krisenmanagementprozessen,

- das Sicherstellen von Sicherheitsüberwachung und Reaktionsfähigkeit sowie

- die fortlaufende Überprüfung und Verbesserung der eigenen Schutzmaßnahmen.

Langfristig wird es für betroffene Unternehmen unumgänglich sein, über den pragmatischen Einstieg hinauszugehen und ihre Informationssicherheitsorganisation auf eine nachhaltige, systematische Basis zu stellen: Erst ein vollständiges ISMS ermöglicht es, alle relevanten Risiken gezielt zu identifizieren, zu bewerten und mit geeigneten Maßnahmen zu steuern.

Fazit

Die NIS-2-Richtlinie markiert einen Wendepunkt für viele Unternehmen: Informationssicherheit wird zur Pflicht – nicht nur für große Konzerne, sondern auch für zahlreiche kleine und mittlere Unternehmen (KMU).

Frühes Handeln ist dabei entscheidend: Wer heute erste Schutzmaßnahmen umsetzt, reduziert kurzfristig Risiken und schafft die Grundlage für die spätere gesetzliche Konformität.

Pragmatische Ansätze wie der „Weg in die Basisabsicherung“ (WiBA) des BSI [10] bieten Unternehmen eine Möglichkeit, ohne lange Vorarbeiten in die Informationssicherheit einzusteigen. Langfristig wird es jedoch unerlässlich sein, strukturierte Managementsysteme aufzubauen und Cybersicherheit als dauerhaften Prozess in der eigenen Organisation zu etablieren.

Zunächst gilt jedoch: Kleine Schritte heute verhindern große Risiken morgen – und machen Informationssicherheit zu einem echten Erfolgsfaktor für die Zukunft.

NIS im Überblick: Ziele, Betroffenheit, Umsetzung

Die ursprüngliche EU-Richtlinie über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen (NIS[-1]) trat 2016 in Kraft. Ihr Ziel war es, die Cybersicherheit innerhalb der EU-Mitgliedstaaten zu harmonisieren und kritische Infrastrukturen (KRITIS) besser zu schützen.

Mit NIS-2 (Richtlinie EU 2022/2555, [1]) wurden der Anwendungsbereich erheblich erweitert und die Anforderungen deutlich verschärft – ihre Ziele sind:

- Stärkung der Cybersicherheit in Europa: Die EU strebt ein einheitliches hohes Cybersicherheitsniveau in allen Mitgliedstaaten an.

- Erweiterung der betroffenen Sektoren und Einrichtungen: Neben kritischen Infrastrukturen werden nun auch zahlreiche andere Branchen und mittlere Unternehmen erfasst.

- Verpflichtende Risikomanagement-Maßnahmen und Meldepflichten: Unternehmen müssen Risiken systematisch managen und erhebliche Sicherheitsvorfälle zeitnah melden.

- Schärfung der Verantwortlichkeit auf Managementebene: Unternehmensleitungen werden explizit in die Pflicht genommen, Cybersicherheitsmaßnahmen umzusetzen und zu überwachen.

- Sanktionen und Durchsetzung: Verstöße gegen die Anforderungen können mit erheblichen Bußgeldern geahndet werden, ähnlich wie bereits bei Datenschutzverletzungen unter der Datenschutz-Grundverordnung (DSGVO).

Am 27. Dezember 2022 wurde die NIS-2- Richtlinie im Amtsblatt der Europäischen Union veröffentlicht – alle Mitgliedstaaten sollten die Richtlinie bis spätestens zum 17. Oktober 2024 in nationales Recht umsetzen. In Deutschland sowie 18 weiteren Mitgliedstaaten ist dies jedoch bis Anfang Mai noch nicht geschehen, sodass die EU-Kommission sich gezwungen sah, „eine mit Gründen versehene Stellungnahme an 19 Mitgliedstaaten zu richten, die nun zwei Monate Zeit haben, darauf zu reagieren und die erforderlichen Maßnahmen zu ergreifen“ – andernfalls könne die Kommission beschließen, den Gerichtshof der Europäischen Union anzurufen [2].

Auch wenn die konkrete nationale Umsetzung noch aussteht, sollte man die Implementierung der EUVorgaben erwarten und vorbereiten. Unternehmen sollten sich frühzeitig mit den Anforderungen von NIS-2 vertraut machen, um nach Inkrafttreten des nationalen Rechts schnell handeln zu können.

Schwellenwerte und Sektoren betroffener Organisationen

NIS-2 definiert einen deutlich erweiterten Kreis an Unternehmen und Einrichtungen, die künftig besondere Anforderungen an ihre Cybersicherheit erfüllen müssen. Ob eine Organisation unter die Vorgaben der NIS-2-Richtlinie fällt, richtet sich primär nach zwei Hauptkriterien: Größe und Sektorzugehörigkeit.

Die Richtlinie unterscheidet die Bedeutung von Unternehmen in zwei Kategorien:

- Besonders wichtige Einrichtungen (Essential Entities): Unternehmen mit mindestens 250 Beschäftigten oder einem Jahresumsatz von über 50 Millionen Euro und einer Jahresbilanzsumme von über 43 Millionen Euro.

- Wichtige Einrichtungen (Important Entities): Unternehmen mit mindestens 50 Beschäftigten oder einem Jahresumsatz und einer Jahresbilanzsumme von jeweils über 10 Millionen Euro.

Außerdem ist entscheidend, ob ein Unternehmen in einem der in der Richtlinie genannten Sektoren tätig ist, die in zwei Anhängen aufgelistet sind: Dabei unterscheidet NIS-2 zwischen Sektoren mit besonders hoher Kritikalität (Anhang I) sowie weiteren kritischen Sektoren (Anhang II); Tabelle 2 fasst unten in diesem Kasten die Sektoren zusammen. Der aktuelle deutsche Gesetzesentwurf (NIS2UmsuCG, [8], vgl. S. 24) lehnt sich eng an diese Sektoreneinteilung an, nimmt jedoch vereinzelt Anpassungen vor. Details können sich bis zur endgültigen Verabschiedung noch ändern. Gerade die nationale Umsetzung für die öffentliche Verwaltung variiert: In Deutschland wird die Bundesverwaltung voraussichtlich erfasst, während Länder- und Kommunalverwaltungen weitgehend ausgenommen bleiben könnten.

Um Unternehmen eine erste Orientierung zu erleichtern, stellt das Bundesamt für Sicherheit in der Informationstechnik (BSI) im Internet eine kostenfreie NIS-2-Betroffenheitsprüfung bereit. Dieses OnlineTool [3] ermöglicht eine erste Einschätzung darüber, ob eine Organisation voraussichtlich direkt unter die gesetzlichen Pflichten der NIS-2-Umsetzung fallen wird, wobei die Prüfung ausschließlich die direkte gesetzliche Betroffenheit berücksichtigt (siehe auch [4]) – Anforderungen, die sich mittelbar aus Kundenverträgen, Lieferketten oder Branchenvorgaben ergeben, werden nicht abgebildet. Die NIS-2-Betroffenheitsprüfung ist unverbindlich und ersetzt nicht die Pflicht zur Selbstidentifizierung im Rahmen gesetzlicher Verfahren.

Entscheidender Vorsprung durch frühzeitiges Handeln

- Frühe kleine Schritte senken bereits heute Risiken und erleichtern den Aufbau umfassender Strukturen.

- Wer bereits ein gewisses Schutzniveau erreicht hat, kann spätere gesetzliche Anforderungen schneller und effizienter erfüllen.

- Der Aufbau eines ISMS ist ein Prozess – je früher begonnen wird, desto geringer fällt der spätere Ressourcenaufwand aus.

- Kunden, Partner und Aufsichtsbehörden fordern zunehmend belastbare Nachweise über Cybersicherheitsmaßnahmen.

Informationssicherheit ist kein Zustand, sondern ein fortlaufender Verbesserungsprozess. Unternehmen, die diesen Weg bewusst einschlagen und systematisch kleine (Fort-) Schritte machen, schaffen nicht nur gesetzliche Konformität, sondern stärken auch nachhaltig ihre eigene Resilienz, Innovationsfähigkeit und Marktposition

Fatih Yilmaz ist Senior Consultant für Informationssicherheit bei HiSolutions.

Literatur

[1] Europäische Union, Richtlinie (EU) 2022/2555 … vom 14. Dezember 2022 über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Union … (NIS-2-Richtlinie), kosolidierte Fassung aus Amtsblatt (ABl.) der Europäischen Union L333, S. 80, berichtigt durch ABl. L vom 22. Dezember 2023, S. 1, https://eur-lex.europa.eu/legal-content/DE/TXT/?uri=CELEX:02022L2555-20221227

[2] Europäische Kommission, Kommission fordert 19 Mitgliedstaaten zur vollständigen Umsetzung der NIS2- Richtlinie auf, Pressemitteilung, Mai 2025, https://digital-strategy.ec.europa.eu/de/news/commission-calls19-member-states-fully-transpose-nis2-directive

[3] Bundesamt für Sicherheit in der Informationstechnik (BSI), NIS-2-Betroffenheitsprüfung, Juli 2024, www.bsi.bund.de/dok/nis-2-betroffenheitspruefung

[4] Bundesamt für Sicherheit in der Informationstechnik (BSI), Entscheidungsbaum der NIS-2-Betroffenheitsprüfung des BSI, Februar 2025, https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/NIS-2/nis2-betroffenheit-entscheidungsbaum.html

[5] Bundesamt für Sicherheit in der Informationstechnik (BSI), Fragen und Antworten zu NIS-2, undatiert, www.bsi.bund.de/dok/nis-2-faq

[6] Bundesamt für Sicherheit in der Informationstechnik (BSI), Umsetzung der NIS-2-Richtlinie für die regulierte Wirtschaft, Erste Informationen für voraussichtlich betroffene Unternehmen, undatiert, www.bsi.bund.de/dok/nis-2

[7] Bundesamt für Sicherheit in der Informationstechnik (BSI), EU-Richtlinien zur Netzwerk- und Informationssicherheit (NIS-Richtlinien), Nationale Umsetzung und Rolle des BSI, undatiert, www.bsi.bund.de/DE/Das-BSI/Auftrag/Gesetze-und-Verordnungen/NIS-Richtlinien/nis-richtlinien_node.html

[8] Bundesministerium des Innern (BMI), Entwurf eines Gesetzes zur Umsetzung der NIS-2-Richtlinie und zur Regelung wesentlicher Grundzüge des Informationssicherheitsmanagements in der Bundesverwaltung, Gesetzgebungsverfahren, Juli 2024, www.bmi.bund.de/SharedDocs/gesetzgebungsverfahren/DE/CI1/nis2umsucg.html

[9] Paul Weissmann, EU NIS 2 Cybersecurity, OpenKRITIS, undatiert, www.openkritis.de/eu/eu-nis-2-direktive-kritis.html

[10] Bundesamt für Sicherheit in der Informationstechnik (BSI), Weg in die Basis-Absicherung, Portalseite, undatiert, www.bsi.bund.de/dok/WIBA

[11] Bundesamt für Sicherheit in der Informationstechnik (BSI), Weg in die Basis-Absicherung (WiBA): Vorgehensweise, April 2024, www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/WiBA/Weg_ in_die_Basis_Absicherung_Vorgehensweise.pdf

[12] Bundesamt für Sicherheit in der Informationstechnik (BSI), Weg in die Basis-Absicherung (WiBA): Empfohlene Bearbeitungsreihenfolge, April 2024, www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/WiBA/Weg_in_die_Basis_Absicherung_Empfohlene_Bearbeitungsreihenfolge.pdf

[13] Bundesamt für Sicherheit in der Informationstechnik (BSI), IT-Grundschutz-Methodik, BSI-Standard 200-2, Version 1.0, November 2017, www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/BSI_ Standards/standard_200_2.pdf