Gemeinsam statt getrennt : Der Weg zu einer zentralen Datenbasis für IT-Grundschutz-Tools

Die strukturierte Umsetzung des IT-Grundschutzes erfordert eine fokussierte und methodische Vorgehensweise. In der Praxis werden dafür oft verschiedene Tools eingesetzt, meist jedoch ohne eine zentrale Datenbasis. Dies führt zu mehrfachen Dateneingaben, manueller Mehrarbeit und hohem Wartungsaufwand. Um diese Herausforderungen zu bewältigen, konzentriert sich die vorliegende Analyse darauf, eine gemeinsame Datenbasis zu entwickeln, welche die erfassten Informationen durchgängig nutzbar macht und den gesamten Beratungs- und Entwurfsprozess effizienter gestaltet.

Im Umfeld stetig steigender Cyber-Bedrohungen und eines zunehmenden Stellenwerts der Informationssicherheit ist ein leistungsfähiges Informationssicherheits-Managementsystem (ISMS) zum Schutz von Unternehmen und Einrichtungen unverzichtbar [1]. Dieses muss jedoch auch auf die Ziele der konkreten Organisation abgestimmt sein [2]. Um die angestrebten Sicherheitsziele konsequent zu erreichen, verfolgt ein ISMS einen strukturierten Ansatz: von der Strukturanalyse über die Schutzbedarfsfeststellung und Risikoanalyse bis hin zur Umsetzung geeigneter Maßnahmen.

Diverse IT-Grundschutz-Tools unterstützen IT-Verantwortliche und Berater bei der Umsetzung dieser Phasen. Allerdings fehlen oft zentrale Datenquellen, wodurch Informationen mehrfach gepflegt und synchronisiert werden müssen. Außerdem zeigt eine Evaluation von eingesetzten Tools, dass viele Excel-basierte Lösungen unabhängig voneinander entstanden sind. Diese Tools dienen dann zunächst als pragmatische Hilfsmittel für spezielle Aufgaben, ohne jedoch in ein übergreifendes Konzept eingebettet zu sein.

Aus dieser Situation folgen vielfache Dateneingaben und aufwendige manuelle Übertragungen, die den Beratungsalltag zusätzlich belasten. Zudem wird die Nachvollziehbarkeit von Sicherheitsprozessen erschwert und Inkonsistenzen werden unnötig verstärkt. Der Mangel an zentralen Datenstrukturen führt darüber hinaus zu einem signifikant höheren Wartungsaufwand, da neue oder geänderte Anforderungen an unterschiedlichen Stellen aktualisiert werden müssen.

Konkret ergeben sich in der IT-Grundschutz-konformen Anwendung von etablierten Tools folgende Probleme:

- Fehlende Datenintegration: Informationen sind nicht automatisch zwischen den Phasen übertragbar.

- Fehleranfällige Mehrfacherfassung: Manuelle Pflege und redundante Dateneingaben sind zeitintensiv.

- Intransparente Aktualisierungen: Anpassungen an den IT-Grundschutz müssen in jedem Tool separat erfolgen.

Das Ziel der vorliegenden Analyse ist nicht zuletzt, die Vorteile einer zentralen Datenbasis aufzuzeigen. Dadurch können IT-Grundschutz-Tools in einem ISMSProzess durchgängig genutzt werden, was zu einer nachhaltigeren und effizienteren Implementierung führt.

Vorteile einer zentralen Basis

Die durchgeführte Analyse hat gezeigt, dass zahlreiche IT-Grundschutz-Tools zwar auf denselben BSI-Standards basieren, diese Grundlage jedoch nicht einheitlich nutzen. Die meisten Tools verarbeiten vergleichbare Datenfelder – von IT-Systemen über Anwendungen bis hin zu Schnittstellen –, ohne jedoch auf eine zentrale Datenbasis zurückzugreifen.

Eine zentrale Datenbasis kann hingegen

- mehrfach erfasste Daten konsolidieren und zentral bereitstellen,

- redundante manuelle Arbeitsschritte reduzieren sowie

- die Wartung vereinfachen und Anpassungen an den IT-Grundschutz effizienter gestalten.

Auf Basis dieser Erkenntnisse wird vorgeschlagen, wo immer möglich eine zentrale Datenbank als verbindliche Quelle für alle IT-Grundschutz-Phasen einzuführen – eine Herausforderung, die sich meistern lässt.

Lösungsansatz und Vorgehen

Um eine tragfähige Lösung zu entwickeln, ist zunächst eine umfassende Bestandsaufnahme der ToolLandschaft durchzuführen. Dabei sollten folgende Fragen adressiert werden:

- Welche Excel-Tools sind im Einsatz?

- Welche Daten verarbeiten sie?

- Wie sind sie strukturiert?

Ein entscheidender Schritt danach ist ein Soll-Ist-Vergleich der Anforderungen: Hierbei wird untersucht, welche Anforderungen der IT-Grundschutz an eine systematische Dokumentation stellt und inwieweit die bestehenden Tools diese Anforderungen bereits erfüllen. An dieser Stelle zeigt sich, dass einige Werkzeuge zwar Grundanforderungen erfüllen, jedoch isoliert bleiben und keine durchgängige Nutzung der vorhandenen Daten ermöglichen.

Ein systematisch durchgeführtes Gruppeninterview mit IT-Grundschutz-Experten und erfahrenen Beratern hat die häufig fehlende Datenintegration als eine der größten Herausforderungen aufgezeigt. Die Befragten berichten von zeitaufwendigen manuellen Übertragungen und fehlenden Automatisierungen, die sich negativ auf den Arbeitsalltag auswirken.

Eine optimierte Lösung muss den Interviewteilnehmern zufolge verschiedene Anforderungen erfüllen: Während sich funktionale Anforderungen auf notwendige Kernfunktionen, wie die automatische Datenübertragung zwischen den IT-Grundschutz-Phasen, beziehen, umfassen die nicht-funktionalen Anforderungen Aspekte wie Benutzerfreundlichkeit, Wartbarkeit und Kompatibilität mit bestehenden Prozessen. Diese Anforderungen können konsolidiert, systematisch erfasst und in ein Lastenheft überführt werden.

Dieses Lastenheft kann man beispielsweise gemäß ISO/IEC/IEEE 29148:2018 strukturieren, um eine präzise und standardisierte Grundlage für die Entwicklung eines neuen Tools zu bieten – unabhängig davon, ob es intern entwickelt oder extern beschafft wird. Durch diese methodische Vorgehensweise entsteht eine praxisnahe Lösung, die nicht nur die technischen Herausforderungen adressiert, sondern auch die Bedürfnisse der Implementatoren sowie eventueller Berater berücksichtigt. Eine gemeinsame Datenbasis ermöglicht eine konsistente Nutzung der IT-Grundschutz-Tools und stellt auch eine erhebliche Erleichterung im gesamten Prozess dar.

Um die Anforderungen systematisch zu erfassen, ist das Lastenheft in verschiedene Abschnitte zu gliedern:

- Es beginnt mit einer Einleitung, die den Kontext und die Zielsetzung beschreibt,

- gefolgt von einer Analyse des aktuellen Ist-Zustands, um bestehende Herausforderungen und Optimierungspotenziale zu identifizieren.

- Darauf aufbauend definiert das Projektziel die angestrebten Verbesserungen und die Rolle einer zentralen Datenbasis.

- Ergänzend dazu enthält das Lastenheft eine Zielgruppen- und Nutzerbeschreibung, in der die relevanten Anwendergruppen und ihre spezifischen Anforderungen an das Tool im Detail dargestellt werden.

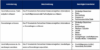

Das entwickelte Lastenheft enthält insgesamt 44 Anforderungen, die eine solide Grundlage für die Entwicklung einer integrierten Lösung bilden konnten. Abbildung 1 zeigt als beispielhaften Auszug dieser Anforderungen, wie die Erfassung von Geschäftsprozessen, Anwendungen sowie deren Zuordnung definiert waren. Die Tabelle veranschaulicht, welche Datenfelder für die jeweilige Anforderung erforderlich sind, um eine einheitliche und konsistente Datenhaltung zu gewährleisten. Dazu zählen eindeutige Bezeichner, Beschreibungen und Verantwortlichkeiten.

Eine derart systematische Erfassung schafft eine fundierte Basis für die Weiterentwicklung der IT-Grundschutz-Tools. Durch eine klare Definition der funktionalen und nicht-funktionalen Anforderungen stellt das Lastenheft sicher, dass die zukünftige Lösung sowohl die methodischen Vorgaben des IT-Grundschutzes als auch die praktischen Bedürfnisse aller Beteiligten berücksichtigt.

Fazit

Die hier präsentierte Analyse macht deutlich, dass eine zentrale Datenbasis Beratung und Anwendung rund um den IT-Grundschutz erheblich vereinfacht. Redundante Datenerfassungen, manuelle Übertragungen und datentechnische Inkonsistenzen lassen sich durch eine einheitliche Lösung minimieren. Ein Soll-Ist-Vergleich, Experteninterviews sowie eine strukturierte Evaluation der Tool-Landschaft können in ein Lastenheft münden, das den Anstoß für eine zukunftsfähige Implementierung gibt.

Mit diesem Lastenheft ist ein entscheidender erster Schritt hin zu einer zentralen Datenbasis getan, die je nach Ressourcenlage entweder intern entwickelt oder extern beschafft werden kann. Es bietet eine neutrale Grundlage, um beide Optionen objektiv zu prüfen.

Im Austausch mit Beratern oder anderen Anwendern ergeben sich langfristig Synergieeffekte, da gewonnene Erkenntnisse auch andere Organisationen im Umgang mit IT-Grundschutz-Tools unterstützen können. Eine gezielte Weiterentwicklung der vorhandenen Lösungen erhöht zudem nicht nur den Reifegrad des ISMS, sondern stärkt auch die insgesamt gelebte Informationssicherheit.

Mete Han Kazancioglu ist Security Consultant bei HiSolutions. Sein Schwerpunkt liegt in der Konzeption, Implementierung und Weiterentwicklung von ISMS auf Basis des BSI IT-Grundschutzes.

Literatur

[1] Bundesamt für Sicherheit in der Informationstechnik (BSI), Die Lage der IT-Sicherheit in Deutschland 2023, November 2023, www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Lageberichte/Lagebericht2023.pdf

[2] Jacques Engländer, Lars Kaminski, Marko Schuba, Informationssicherheitsmanagement, in: Günther Schuh, Violett Zeller, Volker Stich (Hrsg.), Die Lage der IT-Sicherheit in Deutschland 2023: Digitalisierungs- und Informationsmanagement, Handbuch Produktion und Management 9, Springer Vieweg, Mai 2022, ISBN 978-3-662-63757-9